Guida Definitiva ad Azure Sentinel: Esplorando la Piattaforma Cloud di Microsoft

Indice:

Ottieni approfondimenti sulla panoramica completa di Azure Sentinel e scopri perché la piattaforma di Microsoft si distingue dagli altri popolari SIEM e come iniziare senza intoppi per potenziare le capacità di difesa informatica.

C’è una crescente tendenza a passare dalle soluzioni di sicurezza legacy on-premise al cloud, che consente alle organizzazioni di ridurre i costi per l’infrastruttura, la manutenzione e il personale. I CISO, i SOC Manager e gli Architetti della Sicurezza stanno cercando una soluzione unica per l’archiviazione e la gestione dei dati, la rilevazione e risposta alle minacce, che può essere ottenuta in un ambiente cloud. Secondo Gartner1, “Il mercato della gestione delle informazioni e degli eventi di sicurezza (SIEM) è definito dalla necessità dei clienti di analizzare i dati degli eventi di sicurezza in tempo reale, il che supporta il rilevamento anticipato di attacchi e violazioni.” Azure Sentinel, SIEM nativo del cloud, consente rilevazioni e risposte tempestive ed efficaci alle minacce emergenti, rendendolo una scelta ideale per i leader della sicurezza.

Che cos’è Microsoft Azure Sentinel?

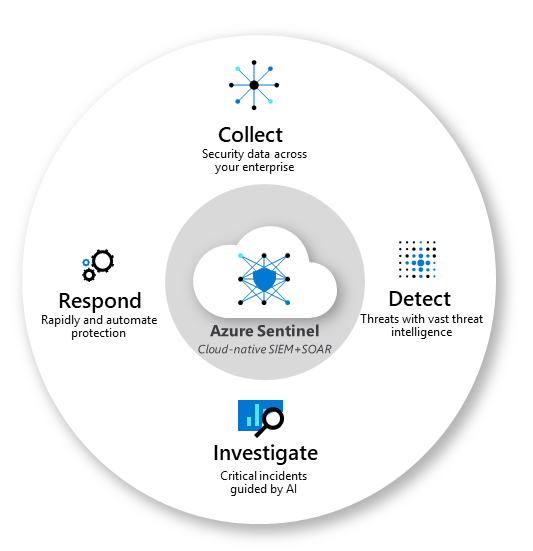

Microsoft Azure Sentinel è sia una gestione delle informazioni e degli eventi di sicurezza (SIEM) nativa del cloud che uno strumento di orchestrazione della sicurezza risposta automatizzata (SOAR), che consente analisi di sicurezza in tempo reale utilizzando capacità AI integrate. Essendo un SIEM potenziato dall’AI di nuova generazione, Azure Sentinel contribuisce alla difesa informatica globale su scala cloud. I connettori dati integrati di Azure Sentinel permettono un’integrazione senza soluzione di continuità di una moltitudine di fonti di log e un’agevole implementazione di varie soluzioni di sicurezza.

Azure Sentinel, SIEM nativo del cloud, può vantarsi delle sue capacità di Analisi del Comportamento di Utenti ed Entità (UEBA) automatiche per un’analisi della sicurezza approfondita e l’identificazione tempestiva di utenti ed entità compromessi. L’AI integrata e l’apprendimento automatico permettono di ridurre fino al 90% di falsi positivi e l’affaticamento da allarme, che rappresenta un ostacolo comune all’efficacia di sicurezza con i SIEM legacy.

Pietre miliari chiave che Azure Sentinel può portare al SOC dell’organizzazione:

- Raccogliere dati da tutte le fonti. Il SIEM di Azure Sentinel aggrega i dati su tutta l’infrastruttura — da qualsiasi ambiente on-premise o cloud.

- Rilevare minacce precedentemente rivelate riducendo i falsi positivi. L’Intelligenza delle Minacce di Microsoft permette di riconoscere le minacce che sono state rilevate in precedenza, raggiungendo così la minima presenza di falsi positivi e la massima azionabilità.

- Indagare le minacce alla velocità e alla scala del cloud. Le capacità integrate potenziate dall’AI consentono di identificare e cercare minacce su larga scala.

- Rispondere agli incidenti rapidamente ed efficientemente. Azure Sentinel permette una rilevazione intelligenza e rapida delle minacce e una risposta tempestiva agli incidenti critici sfruttando strumenti di automazione e orchestrazione integrati.

Azure Sentinel compete con i SIEM on-premise?

Ciò che distingue Azure Sentinel da altre piattaforme di analisi della sicurezza rinomate, come Splunk, Elastic, QRadar, ArcSight, è la capacità proattiva di caccia alle minacce della piattaforma che permette di rilevare le minacce e prevenirle prima che si verifichino. Quando si tratta di SIEM tradizionali on-premise, i loro alti costi operativi e la lenta scalabilità permettono ad Azure Sentinel di essere senza rivali nel mercato SIEM. Azure Sentinel consente di analizzare la telemetria della sicurezza su tutta l’infrastruttura utilizzando una soluzione SIEM basata su cloud che offre un’archiviazione e una scalabilità senza pari.

Sfruttare una piattaforma di analisi della sicurezza, come Splunk on-premises, è una soluzione aziendale ragionevole, ma eseguirla nel cloud tramite AWS o Azure può costare una fortuna. D’altra parte, Azure Sentinel, SIEM nativo del cloud non richiede investimenti in tutti i server, lo storage, le reti, l’ingegneria e la licenza, che è una parte indispensabile del supporto infrastrutturale di Splunk. Questo è stato un motivo centrale per cui un MSSP leader del settore, Insight Enterprises, ha scelto Azure Sentinel rispetto a Splunk.

Gestire le operazioni di sicurezza con il SIEM Azure Sentinel permette di ridurre fino al 48% i costi per l’installazione e la manutenzione dell’infrastruttura rispetto ai SIEM legacy e la sua implementazione richiede il 67% in meno di tempo.

Azure Sentinel è PaaS o SaaS?

Il SIEM Azure Sentinel può essere considerato come SaaS (Security-as-a-Service) basato sulla sua alta scalabilità nel soddisfare le esigenze di sicurezza di varie organizzazioni. Tuttavia, da una prospettiva di alto livello, Azure Sentinel può anche essere considerato PaaS (Platform as a Service), che implica fornire un ambiente completo di sviluppo e implementazione nel cloud e consentire un ciclo di vita completo del software. È totalmente gestibile tramite il Portale di Microsoft Azure che consente di costruire, implementare e gestire diverse applicazioni in un unico spazio cloud, permettendo di qualificare Azure Sentinel di conseguenza.

Qual è la differenza tra Azure Sentinel e Security Center?

Microsoft possiede il proprio Azure Security Center (ASC), che è un sistema di gestione della sicurezza integrato che consente visibilità e controllo della sicurezza completi negli ambienti ibridi nel cloud. Il suo obiettivo principale è mantenere sotto controllo l’intera infrastruttura, monitorare la salute della sicurezza del cloud e identificare le minacce tempestivamente. Mentre l’Azure Sentinel di Microsoft è sia un SIEM nativo del cloud che uno strumento SOAR, che va oltre la raccolta di log e la prevenzione degli incidenti consentendo la caccia proattiva alle minacce, analisi di sicurezza avanzate e una risposta rapida agli incidenti.

Quali sono i principali concorrenti di Azure Sentinel?

Tra i principali concorrenti di Microsoft nel mercato SIEM & XDR, Google Chronicle può essere considerato il più rilevante come soluzione nativa del cloud con capacità simili di scala e archiviazione.

Secondo Gartner Peer Insights, LogRhythm, Splunk e QRadar sono tra i principali concorrenti di Azure Sentinel nel mercato delle analisi della sicurezza e dei SIEM, mentre il prodotto di Microsoft è il leader per il “Punteggio generale dell’utente” (4.8 su 5) e riceve il punteggio massimo del 100% nella “Disponibilità a raccomandare”.

Come posso implementare Azure Sentinel?

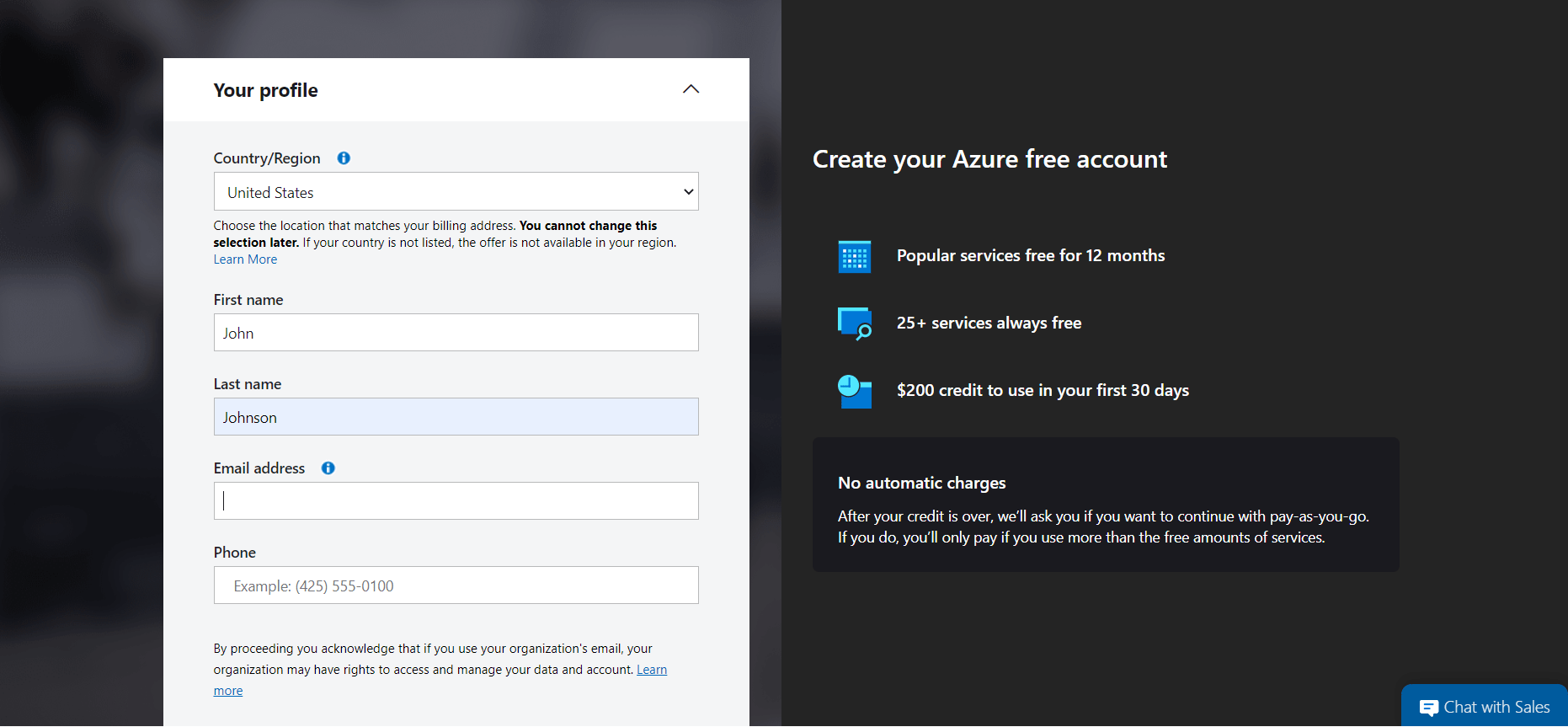

Prima di implementare il contenuto nel SIEM nativo del cloud di Microsoft, i responsabili della sicurezza devono abilitare Azure Sentinel, il che richiede le seguenti impostazioni:

- Un abbonamento attivo ad Azure Sentinel con un account gratuito di Azure Sentinel.

2. Uno spazio di lavoro di Log Analytics con le corrispondenti autorizzazioni di contributore o lettore per l’abbonamento di Azure Sentinel.

3. Fonti di dati collegate che potrebbero richiedere autorizzazioni aggiuntive.

Dopo aver abilitato Azure Sentinel nell’ambiente e aver collegato le fonti di dati, sei pronto per iniziare a trasmettere dati direttamente nell’istanza di SIEM e costruire query utilizzando la funzionalità Log Analytics selezionando Log nel menu Monitor di Azure .

Dove posso trovare contenuti di rilevamento per Azure Sentinel?

Il prodotto principale di SOC Prime, Threat Detection Marketplace, possiede la più grande collezione di contenuti al mondo con oltre 100.000 algoritmi SIEM ed EDR, incluso il supporto per oltre 7.000 regole analitiche native di SIEM per Azure Sentinel. Utilizzando l’integrazione con Azure Sentinel, i responsabili della sicurezza possono distribuire senza soluzione di continuità l’ultimo contenuto dal Threat Detection Marketplace nella loro Azure istanza Sentinel. Sfruttare il modulo di gestione continua dei contenuti (CCM) abilitato dall’API di Azure Sentinel, consente una distribuzione dei contenuti completamente automatizzata permettendo agli utenti Microsoft di trasmettere nuove rilevazioni e aggiornamenti direttamente nella loro istanza di SIEM e di rimanere sempre aggiornati sulle minacce emergenti.

Fino alla fine del 2021, gli utenti di Azure Sentinel possono accedere gratuitamente ai contenuti Premium del Threat Detection Marketplace utilizzando un codice promozionale come parte della promozione congiunta di SOC Prime e Microsoft.

Guide e Biblioteca Cibernetica di Azure Sentinel di Microsoft

Per esplorare più a fondo Azure Sentinel, consulta la documentazione del prodotto che consente un facile onboarding a questo SIEM nativo del cloud e sfruttare al massimo le sue capacità di difesa informatica.

SOC Prime ha anche uno spazio dedicato per acquisire competenze di caccia alle minacce con accesso gratuito e diretto al sapere informatico. Unisciti alla Biblioteca Cibernetica alimentata dal Threat Detection Marketplace per esplorare le guide passo passo su Azure Sentinel e imparare come creare regole di correlazione da zero o distribuire Playbook di Risposta agli Incidenti e configurare la regola analitica per l’attivazione del Playbook.

Riferimenti:

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Magic Quadrant for Security Information and Event Management, By Kelly Kavanagh, Toby Bussa, John Collins, 29 June 2021.