A seguito delle indagini sull’ aumento dell’attività dell’UAC-0212 contro molteplici organizzazioni nel settore delle infrastrutture critiche dell’Ucraina, CERT-UA avvisa la comunità globale dei difensori cibernetici della riemersione di un altro gruppo hacker nell’arena delle minacce informatiche ucraine. Il gruppo criminale organizzato rintracciato come UAC-0173 ha condotto una serie di attacchi phishing contro notai impersonando il mittente come rappresentante del Ministero della Giustizia dell’Ucraina.

Rileva gli attacchi UAC-0173 coperti nell’avviso CERT-UA#13738

Gli attacchi di phishing rappresentano ancora oltre l’80% degli eventi di sicurezza nel moderno panorama delle minacce informatiche. C’è anche un netto aumento dell’attività dannosa mirata a organizzazioni ucraine in vari settori industriali, sfruttando il vettore di attacco phishing per ottenere l’accesso iniziale.

La Piattaforma SOC Prime per la difesa informatica collettiva offre regole Sigma curate per aiutare le organizzazioni a sventare in modo proattivo gli attacchi UAC-0173 contro i notai ucraini coperti nel recente avviso CERT-UA#13738. Fare clic su Esplora le Rilevazioni per trovare regole Sigma pertinenti compatibili con decine di soluzioni SIEM, EDR e Data Lake, mappate su MITRE ATT&CK®, e arricchite con informazioni dettagliate sulle minacce.

Le organizzazioni possono anche applicare il tag “UAC-0173” in base all’identificatore del gruppo per cercare nella Piattaforma SOC Prime più contenuti di rilevazione relativi alle operazioni offensive dell’attore della minaccia.

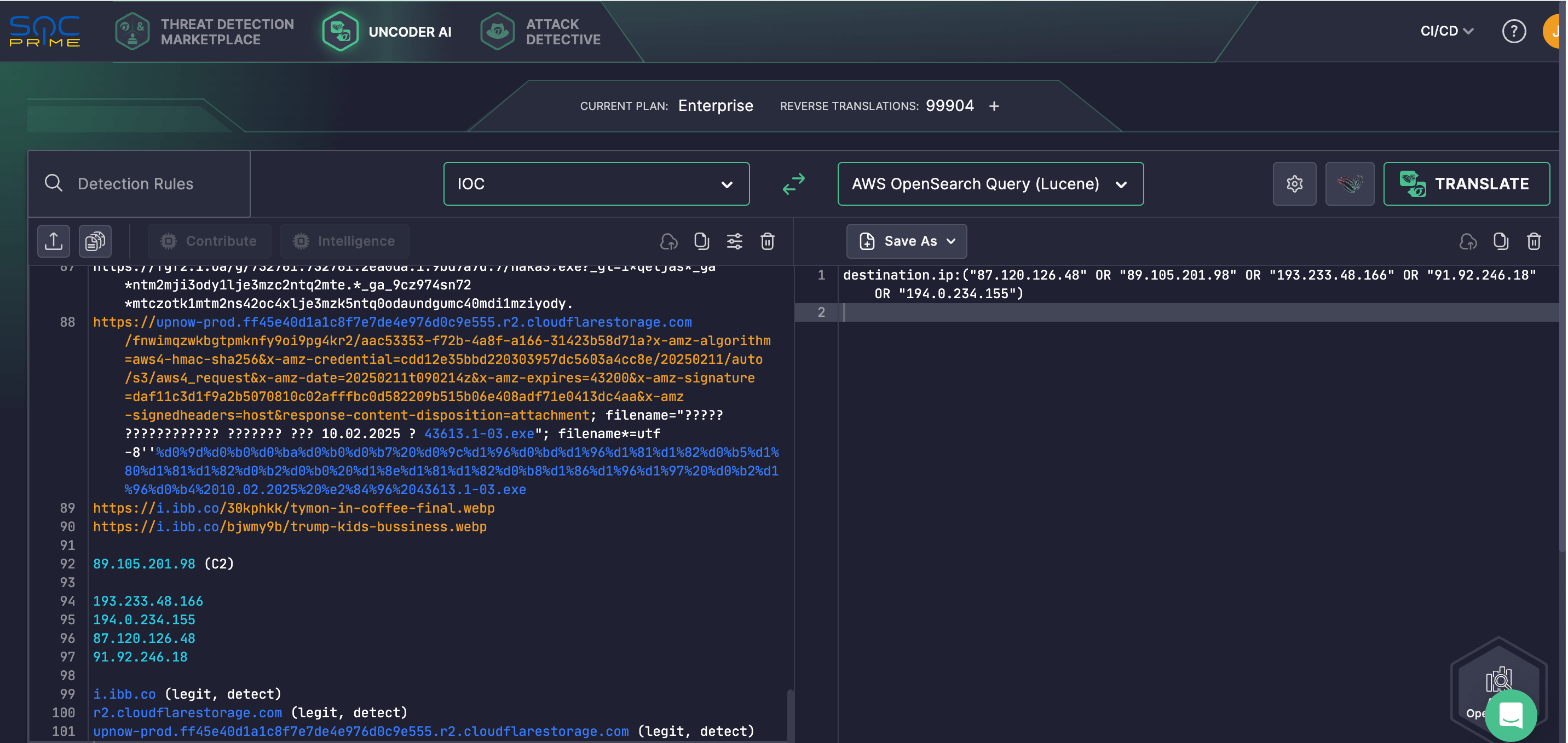

Gli utenti della Piattaforma SOC Prime possono anche utilizzare Uncoder AI per accelerare il matching degli IOC e aiutare i difensori a eseguire cacce retrospettive. L’IDE privato e il co-pilota AI consentono di convertire gli IOC relativi all’attività UAC-0173 dal report CERT-UA pertinente in query personalizzate pronte a cercare potenziali minacce nel tuo ambiente SIEM o EDR.

Analisi dell’Attacco UAC-0173

Il 25 febbraio 2025, CERT-UA ha pubblicato un nuovo avviso CERT-UA#13738 incentrato sull’aumento dell’attività del collettivo hacker UAC-0173 motivato finanziariamente. Il gruppo ha condotto attacchi informatici per guadagno finanziario prendendo di mira i computer dei notai per ottenere accesso remoto covert e successivamente apportare modifiche non autorizzate ai registri statali.

Notoriamente, nell’estate del 2023, gli avversari hanno scelto obiettivi e tecniche offensive simili puntando agli organismi giudiziari e ai notai dell’Ucraina attraverso una massiccia distribuzione di email contenenti allegati dannosi mascherati da documenti ufficiali.

L’11 febbraio 2025 è stato inviato un altro round di email di phishing, mascherando il mittente come una filiale territoriale del Ministero della Giustizia dell’Ucraina. Queste email contenevano link per scaricare file eseguibili, mirati a infettare il computer con il malware DARKCRYSTALRAT (DCRAT) al momento dell’esecuzione.

Dopo aver ottenuto l’accesso iniziale alla workstation di un notaio, gli aggressori installano strumenti aggiuntivi, incluso RDPWRAPPER, che consente sessioni RDP parallele. Quando utilizzato con l’utilità BORE, questa configurazione permette di stabilire connessioni RDP direttamente da Internet al computer compromesso.

Il gruppo è stato inoltre osservato mentre sfruttava utilità di evasione delle rilevazioni per bypassare il Controllo Account Utente e strumenti come il network scanner NMAP, il proxy/sniffer FIDDLER per catturare dati di autenticazione inseriti su interfacce web di registri statali, e il keylogger XWORM per il furto di credenziali. In alcuni casi, i computer esposti sono stati successivamente utilizzati per generare e inviare email dannose tramite l’utilità console SENDEMAIL.

In risposta alla crescente minaccia, CERT-UA, insieme ai partner, ha prontamente implementato misure di sicurezza informatica per identificare rapidamente i computer infetti in sei regioni e ha sventato le intenzioni degli aggressori anche nelle fasi finali delle azioni notarili non autorizzate. Sfruttando la Piattaforma SOC Prime per la difesa informatica collettiva, le organizzazioni possono ridurre significativamente la superficie di attacco rimanendo all’avanguardia rispetto alle minacce emergenti legate a gruppi hacker sofisticati.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK fornisce una visibilità granulare nel contesto dell’ultima operazione UAC-0173 che prende di mira i notai ucraini con il malware DARKCRYSTAL. Esplora la tabella sotto per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Impair Defenses: Disable or Modify Tools (T1562.001) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Discovery | Network Service Discovery (T1046) |