Resta allerta! Gli avversari hanno messo gli occhi su Aspena Faspex, un’applicazione di scambio file IBM utilizzata frequentemente da grandi aziende per accelerare le procedure di trasferimento file. In particolare, gli attori delle minacce cercano di sfruttare una vulnerabilità di esecuzione di codice remoto (RCE) pre-autenticata (CVE-2022-47986) che colpisce l’applicazione per procedere con attacchi ransomware. Sono stati individuati almeno due collettivi di ransomware che sfruttano CVE-2022-47986, tra cui IceFire e Buhti.

Rilevamento CVE-2022-47986

Tra il 2021 e il 2023, il ransomware continua a essere uno dei trend dominanti nel panorama delle minacce informatiche, come illustrato dal crescente grado di sofisticazione delle intrusioni e dal numero in rapida crescita di affiliati al ransomware. Per proteggere l’infrastruttura organizzativa dalle minacce ransomware emergenti, i difensori informatici necessitano di una fonte affidabile di contenuti di rilevamento che aiutino a individuare tempestivamente i potenziali attacchi. Esplora le regole Sigma curate dalla piattaforma SOC Prime di seguito per identificare i tentativi di sfruttamento di CVE-2022-47986:

Possibile tentativo di sfruttamento di CVE-2022-47986 di IBM Aspera (via webserver)

Questa query di threat-hunting basata su Sigma può essere sfruttata su 16 soluzioni SIEM, EDR e XDR ed è valutata secondo il MITRE ATT&CK framework v12 che affronta la tattica di Accesso Iniziale con la corrispondente tecnica Exploit Public-Facing Application (T1190).

Possibile tentativo di sfruttamento di CVE-2022-47986 di IBM Aspera (via parole chiave)

La query sopra menzionata è compatibile con 16 tecnologie SIEM, EDR e XDR, affrontando anche la tattica di Accesso Iniziale con la corrispondente tecnica Exploit Public-Facing Application (T1190).

Facendo clic sul pulsante Esplora Rilevamenti , le organizzazioni possono ottenere un accesso istantaneo a ulteriori algoritmi di rilevamento progettati per aiutare a identificare i comportamenti malevoli collegati allo sfruttamento delle vulnerabilità di tendenza. Per un’indagine sulle minacce semplificata, i team possono anche approfondire i metadati rilevanti, comprese le referenze ATT&CK e CTI.

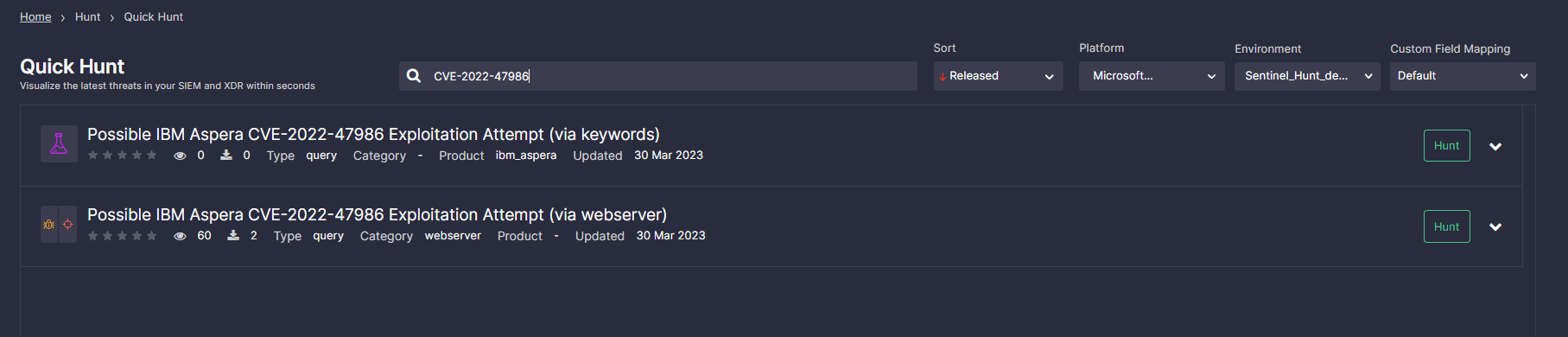

Per ottenere il massimo dal modulo Quick Hunt di SOC Prime e cercare minacce correlate alla CVE-2022-47986, applica il tag personalizzato “CVE-2022-47986” e filtra l’elenco delle query verificate in base alle tue esigenze attuali. Quindi seleziona la tua piattaforma e ambiente e approfondisci immediatamente per cacciare, risparmiando secondi nella tua indagine sulle minacce.

Analisi CVE-2022-47986

All’inizio dell’inverno 2023, IBM ha rilasciato un avviso riguardante la correzione di una serie di problemi di sicurezza che hanno impattato l’app Aspera Faspex. Il più noto della lista è CVE-2022-47986, una vulnerabilità di deserializzazione YAML pre-autenticazione derivante dal codice Ruby on Rails. Il bug è valutato critico, con un punteggio CVSS di 9.8. Secondo IBM, i prodotti interessati includono Aspera Faspex 4.4.2 Patch Level 1 e inferiori.

Il PoC exploit è in circolazione sul web almeno da febbraio 2023, con molteplici tentativi di sfruttamento riportati dai vendor di sicurezza. Ad esempio, un’analisi Sentinel One indagine dettaglia la campagna ransomware IceFire che sfrutta CVE-2022-47986 per spingere una nuova versione Linux della variante malevola. Inoltre, gli esperti di sicurezza hanno riportato che il gruppo Buhti ha aggiunto lo sfruttamento del difetto di Aspera Faspex al proprio set di strumenti. La più recente ricerca di Rapid7 aggiunge alla cronologia degli attacchi in-the-wild evidenziando la compromissione del fornitore non specificato.

In vista del crescente numero e della sofisticazione delle campagne malevole che si basano su CVE-2022-47986, a febbraio 2023, CISA ha aggiunto la questione al suo catalogo delle Vulnerabilità Sfruttate Conosciute (KEV), basato su prove di sfruttamento attivo.

Cerchi modi per evitare di rimanere indietro rispetto a qualsiasi minaccia informatica e avere sempre a portata di mano il rilevamento dei TTP avversari correlati? Ottieni accesso a oltre 800 regole per CVE correnti ed emergenti per identificare tempestivamente i rischi e rafforzare la tua postura di sicurezza informatica. Raggiungi oltre 140 regole Sigma gratuitamente oppure esplora l’intero elenco degli algoritmi di rilevamento pertinenti su richiesta https://my.socprime.com/pricing/