Panoramica, Analisi e Lezioni Apprese

Il 13 gennaio 2021, un attacco informatico massiccio di cancellazione dati ha colpito l’Ucraina, abbattendo le risorse online del governo del paese. A partire dal 17 gennaio 2021, fino a 70 siti web hanno avuto problemi temporanei di prestazioni a causa dell’intrusione, tra cui il Gabinetto, sette ministeri, il Tesoro, il Servizio Nazionale di Emergenza e i servizi statali. Inoltre, diverse organizzazioni senza scopo di lucro e importanti aziende IT ucraine sono cadute vittime dell’attacco.

In questo articolo, vorremmo tentare di fare luce su cosa si cela dietro l’infame attacco che sfida le organizzazioni governative ucraine scoppiato il 13 gennaio 2022. Analizzeremo tutte le informazioni a nostra disposizione al momento confrontandole con ciò che già conosciamo e ciò che abbiamo visto in precedenza. Prendiamo il MITRE ATT&CK® framework per ottenere maggiori approfondimenti nel contesto che circonda l’incidente.

Sebbene i metodi di accesso iniziali esatti degli attaccanti siano attualmente sconosciuti, il CERT ucraino presume che molto probabilmente gli attori delle minacce abbiano sfruttato la vulnerabilità nel sistema di gestione dei contenuti di ottobre (CMS) per procedere con l’intrusione. Questo software è il principale utilizzato dalla maggior parte delle istituzioni governative ucraine. Pertanto, gli avversari potrebbero aver utilizzato un debole meccanismo di recupero della password per la vulnerabilità della password dimenticata (CVE-2021-32648), che rimane non risolta dall’agosto 2021, per reimpostare la password dell’account amministratore e proseguire con l’intrusione. L’indagine è ancora in corso e le autorità ucraine stanno anche esaminando la possibilità di un attacco alla catena di fornitura.

Cosa c’è dietro WhisperGate: Analisi dell’attacco informatico

L’indagine del Microsoft Threat Intelligence Center (MSTIC) rivela che, una volta stabilito l’accesso iniziale, gli operatori dell’attacco hanno utilizzato un nuovo malware di cancellazione dati soprannominato “WhisperGate”. Questo esempio distruttivo combina il famigerato componente MBRLocker con funzionalità personalizzate di corruzione dei dati per distruggere deliberatamente i dati memorizzati all’interno delle istanze attaccate.

La scoperta di Microsoft del falso ransomware destinato a scopi distruttivi è un punto focale dell’indagine. Basandoci sulle tecniche ATT&CK, esaminiamo più da vicino le caratteristiche principali di questo malware a due stadi come evidenziato da MSTIC:

- Fase 1: Sovrascrivere il Master Boot Record per visualizzare una falsa nota di riscatto

Tattica indirizzata: Impatto, Tecniche/Sotto-tecniche: Cancellazione del Disco / Cancellazione della Struttura del Disco, ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

- Fase 2: Malware di corruzione dei file (basato sulla lista codificata di estensioni dei file)

Tattica indirizzata: Impatto, Tecniche: Distruzione Dati, ID: T1485, https://attack.mitre.org/techniques/T1485/)

Sembra familiare, non è vero? Queste tecniche sono già state utilizzate in attacchi informatici mirati contro le infrastrutture critiche ucraine e i beni governativi durante il periodo 2015 – 2018, tra cui BlackEnergy and campagne NotPetya. campaigns.

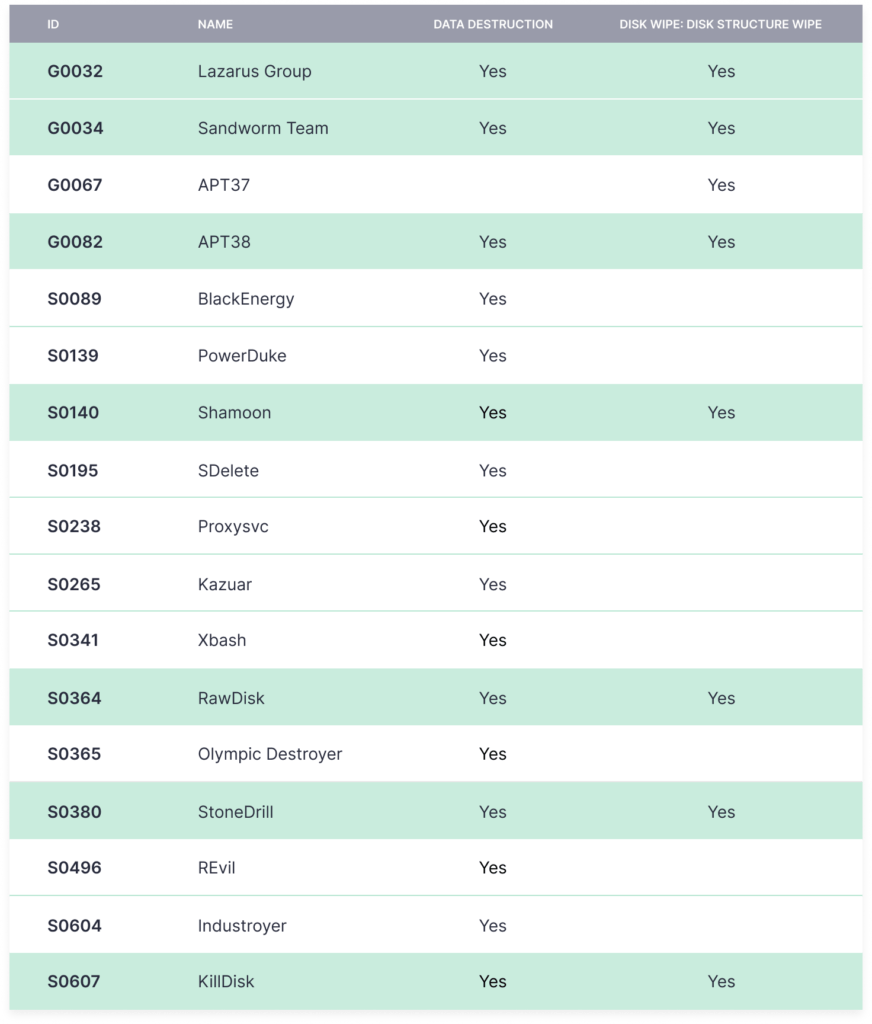

Sfruttando ATT&CK, possiamo facilmente elaborare un elenco di attori delle minacce che hanno applicato le tecniche menzionate sopra e ottenere i seguenti risultati:

Se facciamo una semplice intersezione, possiamo restringere questa lista ai seguenti gruppi:

- Sandworm Team (KillDisk)

- APT38 (Lazarus Group)

- StoneDrill

- Shamoon (RawDisk)

Tutti gli attori delle minacce menzionati sono gruppi APT sponsorizzati dallo stato che agiscono a favore dei governi russo, nordcoreano e iraniano.

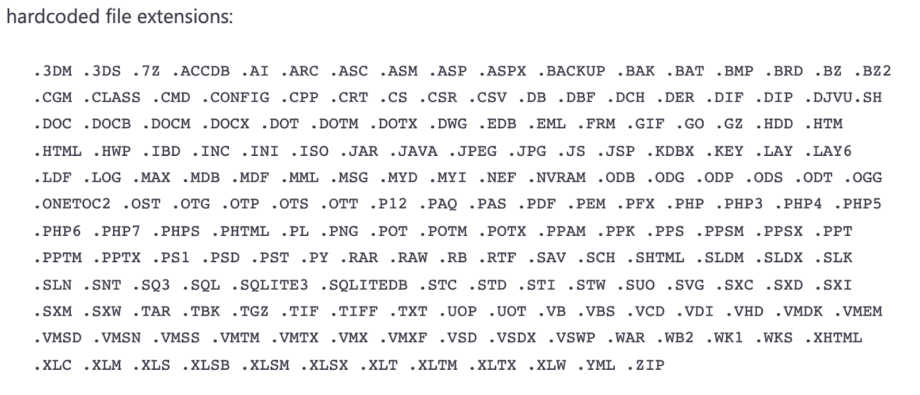

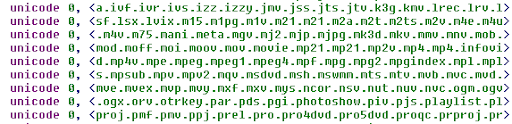

Durante l’analisi del recente attacco contro il governo ucraino, MSTIC ha identificato che gli hacker hanno applicato il metodo delle estensioni di file codificate.

[caption id="attachment_13099" align="aligncenter" width="640"] Figura 2. L’elenco delle estensioni di file codificate applicate dagli attori delle minacce per il malware di corruzione dei file nello stadio 2.

Figura 2. L’elenco delle estensioni di file codificate applicate dagli attori delle minacce per il malware di corruzione dei file nello stadio 2.Se torniamo alla matrice ATT&CK, questo metodo è affiliato solo con un singolo attore delle minacce dall’elenco sopra, che è il gruppo russo supportato dalla nazione KillDisk (Sandworm Team).

Un’attribuzione più precisa è possibile solo con un’analisi approfondita dei campioni dell’attacco, tuttavia, nessuno di essi è stato condiviso pubblicamente con la comunità della cybersecurity. Tutte le informazioni pubbliche sull’attacco sono limitate agli IOC condivisi nell’analisi di Microsoft e a vari suggerimenti basati su questo articolo.

Rilevamento del Malware WhisperGate Wiper

Sulla base delle informazioni pubbliche esistenti, il Team SOC Prime ha sviluppato un lotto di regole Sigma per rilevare schemi e comportamenti anomali che puntano alla presenza del malware di cancellazione WhisperGate all’interno della tua rete. Tutto il contenuto di rilevamento è disponibile gratuitamente sulla piattaforma di SOC Prime per la difesa cibernetica collaborativa:

Possibili Pattern di Attività Comportamentali di WhisperGate / DEV-0586 (via cmdline)

Possibili Pattern di Attività Comportamentali di WhisperGate / DEV-0586 (via file_event)

Possibili Pattern di Attività Comportamentali di WhisperGate / DEV-0586 (via powershell)

Possibili Pattern di Attività Comportamentali di WhisperGate / DEV-0586 (via proxy)

Possibili Pattern di Attività Comportamentali di WhisperGate / DEV-0586 (via dns)

Ecco il link all’intero elenco delle query di caccia di SOC Prime che cercano potenziali schemi di attività comportamentali di WhisperGate:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

Sebbene l’attacco sia avvenuto a tarda notte nel periodo tra il 13 e il 14 gennaio 2021, i primi esemplari sono stati caricati su VirusTotal solo il 17 gennaio 2021. Tale accesso limitato alle informazioni ostacola il potere della difesa cibernetica collaborativa che era già menzionato da molti analisti di sicurezza e leader di pensiero sulla cybersicurezza.

Se questo tempo prezioso non fosse stato perso, la comunità globale avrebbe già potuto rilasciare contenuti basati su Sigma pronti per la caccia alle minacce e il rilevamento in tempo reale da parte di qualsiasi team. Considerando l’esperienza di attacchi precedenti in Ucraina attribuiti ai gruppi APT Sandworm e TeleBots, questo modulo malware non è l’ultimo ad essere rivelato e molto altro è destinato a essere rilevato e attivato. Solo una collaborazione ben orchestrata dalla comunità può resistere a tali minacce critiche.

Approfitta di una collaborazione prolifica con la comunità globale della cybersecurity unendoti alla piattaforma di SOC Prime per difendersi proattivamente dalle minacce emergenti e aumentare l’efficienza delle tue capacità di rilevamento delle minacce. Stai cercando di potenziare la collaborazione con i tuoi contenuti di rilevamento delle minacce? Iscriviti al SOC Prime Threat Bounty Program per contribuire alla difesa cibernetica mondiale mentre guadagni ricompense ricorrenti per il tuo contributo.