The Collettivo di hacking UAC-0057, alias GhostWriter, riemerge nell’arena delle minacce informatiche sfruttando una vulnerabilità zero-day di WinRAR tracciata come CVE-2023-38831, che è stata sfruttata attivamente da aprile ad agosto 2023. Lo sfruttamento riuscito della CVE-2023-38831 consente agli aggressori di infettare i sistemi mirati con una varianti di PicassoLoader e Cobalt Strike Beacon malware. Notevolmente, entrambi i ceppi malevoli sono stati utilizzati da UAC-0057 in attacchi precedenti nell’estate del 2023 contro il governo ucraino e il settore educativo.

Analisi CVE-2023-38831: Attacco UAC-0057 contro l’Ucraina che sfrutta una vulnerabilità zero-day di WinRAR

L’ultimo giorno dell’estate 2023, il team CERT-UA ha rilasciato una nuova avviso notificando i difensori di un attacco in corso contro l’Ucraina lanciato dai hacker UAC-0057, noto anche con lo pseudonimo di GhostWriter. Nell’ultima campagna malevola, gli avversari sfruttano CVE-2023-38831, una vulnerabilità zero-day che interessa le versioni del software WinRAR precedenti alla 6.23. Lo sfruttamento della vulnerabilità consente agli attori malintenzionati di eseguire codice arbitrario una volta che gli utenti tentano di visualizzare un file apparentemente innocuo dall’archivio ZIP corrispondente. CVE-2023-38831 è stato osservato in incidenti nel mondo reale con il PoC exploit disponibile pubblicamente su GitHub. Nell’agosto 2023, i difensori hanno osservato un numero crescente di tentativi di sfruttamento di CVE-2023-38831, rappresentando rischi per i broker di borsa e i trader in tutto il mondo.

Nell’ultima campagna contro l’Ucraina che sfrutta il bug di sicurezza di WinRAR, la catena di infezione è innescata da un file di archivio con l’exploit CVE-2023-38831. I tentativi di sfruttamento riusciti consentono agli attaccanti di eseguire un file CMD, che a sua volta avvia un file LNK. Quest’ultimo esegue un file HTA tramite l’utilità mshta.exe. Ciò porta alla generazione di un file PDF esca con il nome del file relativo alla guerra Russia-Ucraina e all’esecuzione di codice JavaScript malevolo sugli istanze compromesse. Quest’ultimo è un’altra variante di varianti di PicassoLoader, utilizzato in precedenza dal gruppo UAC-0057 in campagne offensive che mirano all’Ucraina, ed è destinato a scaricare l’immagine esca SVG insieme a decifrare un file .NET malevolo sfruttando l’algoritmo di crittografia Rabbit. Il suddetto file .NET porta alla distribuzione di Cobalt Strike Beacon su dispositivi vulnerabili.

Rilevare Tentativi di Sfruttamento di CVE-2023-38831 Collegati agli Attacchi UAC-0057 Contro Entità Ucraini

Alla luce della crescente guerra informatica, la necessità di misure di difesa informatica proattive non è mai stata così cruciale. La piattaforma SOC Prime equipaggia i professionisti della cybersecurity con strumenti avanzati ed economici per migliorare la capacità dei team di sicurezza e ottimizzare il ROI degli investimenti SOC.

Per aiutare i cyber difensori a identificare possibili tentativi di sfruttamento del difetto CVE-2023-38831 di WinRAR collegato all’ultima campagna UAC-0057, il Threat Detection Marketplace di SOC Prime offre una selezione pertinente di regole Sigma curate. Tutti gli algoritmi di rilevamento sono arricchiti con CTI e sono mappati al framework MITRE ATT&CK. Inoltre, le regole sono compatibili con diversi formati SIEM, EDR, XDR e Data Lake, con supporto per la conversione automatica da Sigma al formato nativo della tecnologia.

Per facilitare la ricerca dei contenuti, tutte le rilevazioni sono categorizzate ed etichettate con identificatori pertinenti, come “UAC-0057” e “CERT-UA#7435” basati sul gruppo e sugli identificatori di avviso di sicurezza di CERT-UA. Per un accesso completo all’intera collezione di regole Sigma che coprono gli ultimi attacchi UAC-0057, arricchite con un prezioso contesto sulle minacce informatiche, basta premere il pulsante Esplora Rilevazioni qui sotto.

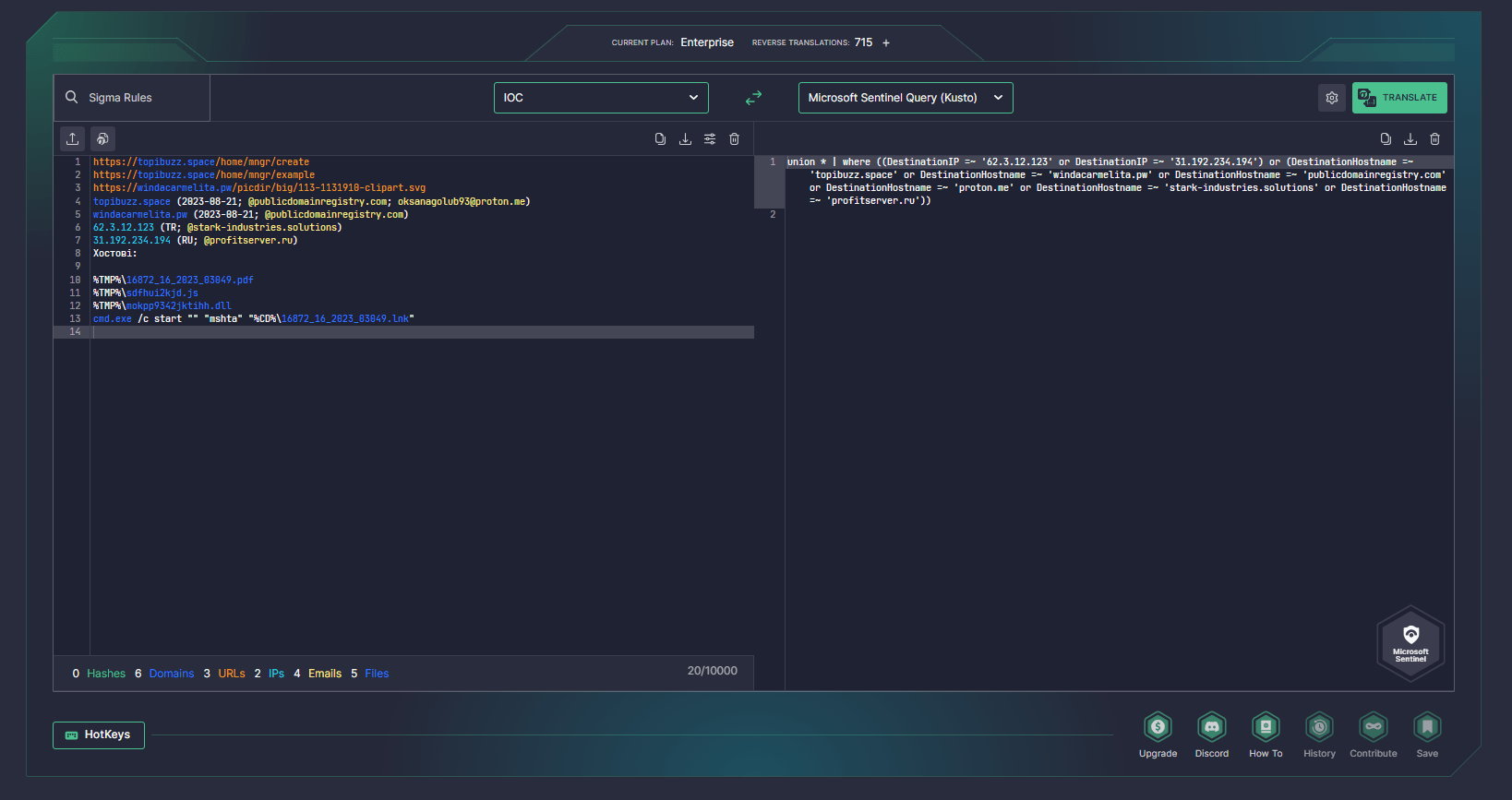

I professionisti della sicurezza sono anche invitati a trarre vantaggio da Uncoder AI, il framework di intelligenza aumentata di SOC Prime, per accelerare la ricerca sulle minacce con la generazione istantanea di query IOC basate su indicatori di compromissione suggeriti nell’ultimo avviso CERT-UA.

Contesto MITRE ATT&CK

I membri del team SOC possono anche esplorare i dettagli dell’attacco coperti nell’ avviso CERT-UA#7435. Esamina la tabella sottostante per trovare l’elenco di tutte le tattiche, tecniche e sotto-tecnologie avversarie applicabili collegati alle suddette regole Sigma per un’analisi approfondita:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Defense Evasion | System Script Proxy Execution (T1216) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Exploitation for Client Execution (T1203) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) |