Appena due giorni dopo la nefasta CVE-2022-30190 aka Follina è stata rivelata, i ricercatori di sicurezza segnalano attacchi in natura che sfruttano gli exploit per colpire le istituzioni statali dell’Ucraina. Il 2 giugno 2022, CERT-UA ha emesso un avviso di una campagna in corso che diffonde il malware Cobalt Strike Beacon sfruttando le vulnerabilità zero-day di Windows CVE-2021-40444 e CVE-2022-30190, che sono state recentemente al centro dell’attenzione della comunità globale di cybersecurity.

Sfruttamento di CVE-2021-40444 e CVE-2022-30190 per Distribuire Cobalt Strike Beacon: Analisi dell’Attacco di Phishing

Il malware Cobalt Strike Beacon riemerge per colpire nuovamente l’Ucraina. Questa volta, gli attori statali utilizzano exploit per la nuova zero-day Follina (CVE-2022-30190) e il noto difetto Microsoft MSHTML (CVE-2021-40444) per procedere con gli attacchi contro il governo ucraino e inserire i caricamenti del Cobalt Strike Beacon nei sistemi di interesse.

L’ultimo attacco informatico individuato dal Computer Emergency Response Team dell’Ucraina inizia con un’email di phishing contenente un file DOCX allegato. Il documento contiene un URL malevolo che reindirizza le vittime inconsapevoli al file HTML con un codice JavaScript incorporato. Se eseguito, le vulnerabilità CVE-2021-40444 e CVE-2022-30190 vengono sfruttate per lanciare un comando PowerShell, scaricare un file EXE e infettare l’istanza presa di mira con il malware Cobalt Strike Beacon.

Il malware Cobalt Strike Beacon è stato frequentemente utilizzato da attori supportati dallo stato in campagne contro il governo ucraino. Gli esperti di CERT-UA hanno evidenziato molteplici intrusioni che hanno consegnato questo tipo di malware durante marzo-giugno 2022.

Regole Sigma per Rilevare Cobalt Strike Beacon nella Ultima Campagna di Phishing

Gli attacchi informatici che sfruttano la recentemente rivelata zero-day Follina tracciata come CVE-2022-30190 mostrano la velocità accelerante con cui la parte offensiva incorpora nuove brecce di sicurezza espandendo la portata del suo arsenale. Bastano poche ore perché il nuovo exploit venga incluso nella catena d’uccisione, il che significa che i responsabili della sicurezza dovrebbero essere rapidi nello scambio di dati e nell’affrontare le nuove sfide.

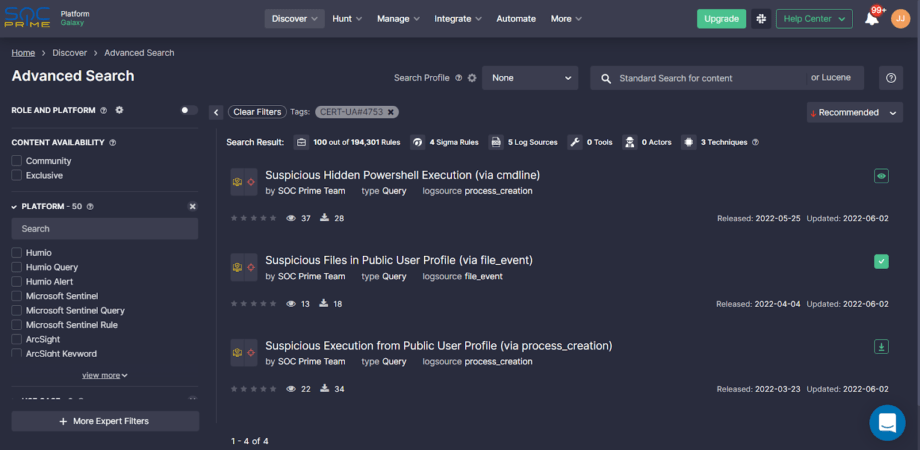

Per resistere proattivamente all’attacco che sfrutta CVE-2021-40444 ele vulnerabilità zero-day CVE-2022-30190, sfrutta il potere della difesa informatica collaborativa e scarica un set di regole Sigma dedicate disponibili sulla piattaforma SOC Prime. Gli algoritmi di rilevamento per le vulnerabilità rilevanti sono etichettati come #CVE-2021-40444 and #CVE-2022-30190 rispettivamente. Assicurati di accedere o iscriverti alla piattaforma SOC Prime per accedere a queste regole di rilevamento:

Regole Sigma per Rilevare Tentativi di Sfruttamento di CVE-2022-30190

Regole Sigma per Rilevare Tentativi di Sfruttamento di CVE-2021-40444

I difensori informatici possono anche ottenere un insieme di query di caccia alle minacce curate destinato a rilevare l’attività malevola associata a questa ultima campagna contro il governo ucraino. Segui il link sottostante per approfittare del contenuto di caccia dedicato filtrato dal tag personalizzato, che corrisponde alla relativa CERT-UA#4753 allerta:

Contenuto di Caccia per Cercare Minacce Mirate all’Ucraina Coperto dall’Allerta CERT-UA #4753

Per migliorare l’indagine sulle minacce, i professionisti della sicurezza possono eseguire cacce istantanee nel loro ambiente utilizzando le query curate sopra tramite il modulo Quick Hunt di SOC Prime.

Contesto MITRE ATT&CK®

Per ottenere informazioni sul contesto dell’attacco informatico di phishing più recente contro i funzionari del governo ucraino che diffonde il Cobalt Strike Beacon, le regole Sigma sopra menzionate sono allineate con il framework ATT&CK affrontando tattiche e tecniche rilevanti:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Obfuscated Files or Information (T1027) | ||

Hijack Execution Flow (T1574) | ||

Template Injection (T1221) | ||

Modify Registry (T1112) | ||

Process Injection (T1055) | ||

Execution | Command and Scripting Interpreter (T1059) | |

User Execution (T1204) | ||

Exploitation for Client Execution (T1203) | ||

Lateral Movement | Exploitation of Remote Services (T1210) | |

Command and Control | Data Obfuscation (T1001) | |

Ingress Tool Transfer (T1105) |