La nota vulnerabilità zero-day di Microsoft Office tracciata come CVE-2022-30190 alias Follina è ancora attivamente sfruttata da diverse organizzazioni di hacking in tutto il mondo. Il 10 giugno 2022, CERT-UA ha rilasciato un nuovo avviso avvertendo di attacchi informatici in corso che prendono di mira le organizzazioni mediatiche ucraine. Gli attori delle minacce continuano a sfruttare la vulnerabilità CVE-2022-30190 nella più recente campagna di email malevole destinata a distribuire la variante malware chiamata CrescentImp e infettare i sistemi presi di mira. L’attività malevola è identificata come UAC-0113, che, secondo i ricercatori, può essere attribuita al gruppo di hacking russo Sandworm precedentemente osservato in attacchi informatici su organizzazioni ucraine.

Rileva il Malware CrescentImp Utilizzato nell’Ultimo Attacco dal gruppo Sandworm APT alias UAC-0113

Gli attacchi informatici che sfruttano la nuova vulnerabilità CVE-2022-30190, attivamente utilizzata in natura, stanno crescendo in scala e impatto, esponendo dunque le organizzazioni globali in vari settori industriali a gravi rischi. L’uso di allegati email in campagne di email malevole rimane uno dei vettori di attacco più popolari, che ha ottenuto slancio nell’ultimo attacco informatico che prende di mira il settore dei media ucraini.

Per aiutare le organizzazioni a individuare tempestivamente le infezioni da CrescentImp nella loro infrastruttura e difendersi proattivamente dall’attività malevola del Sandworm APT correlato, esplora l’elenco completo dei contenuti di rilevamento elaborati dal Team di SOC Prime e Programma Threat Bounty contributori di contenuti:

Regole Sigma per rilevare l’attività malevola del gruppo Sandworm APT (UAC-0113)

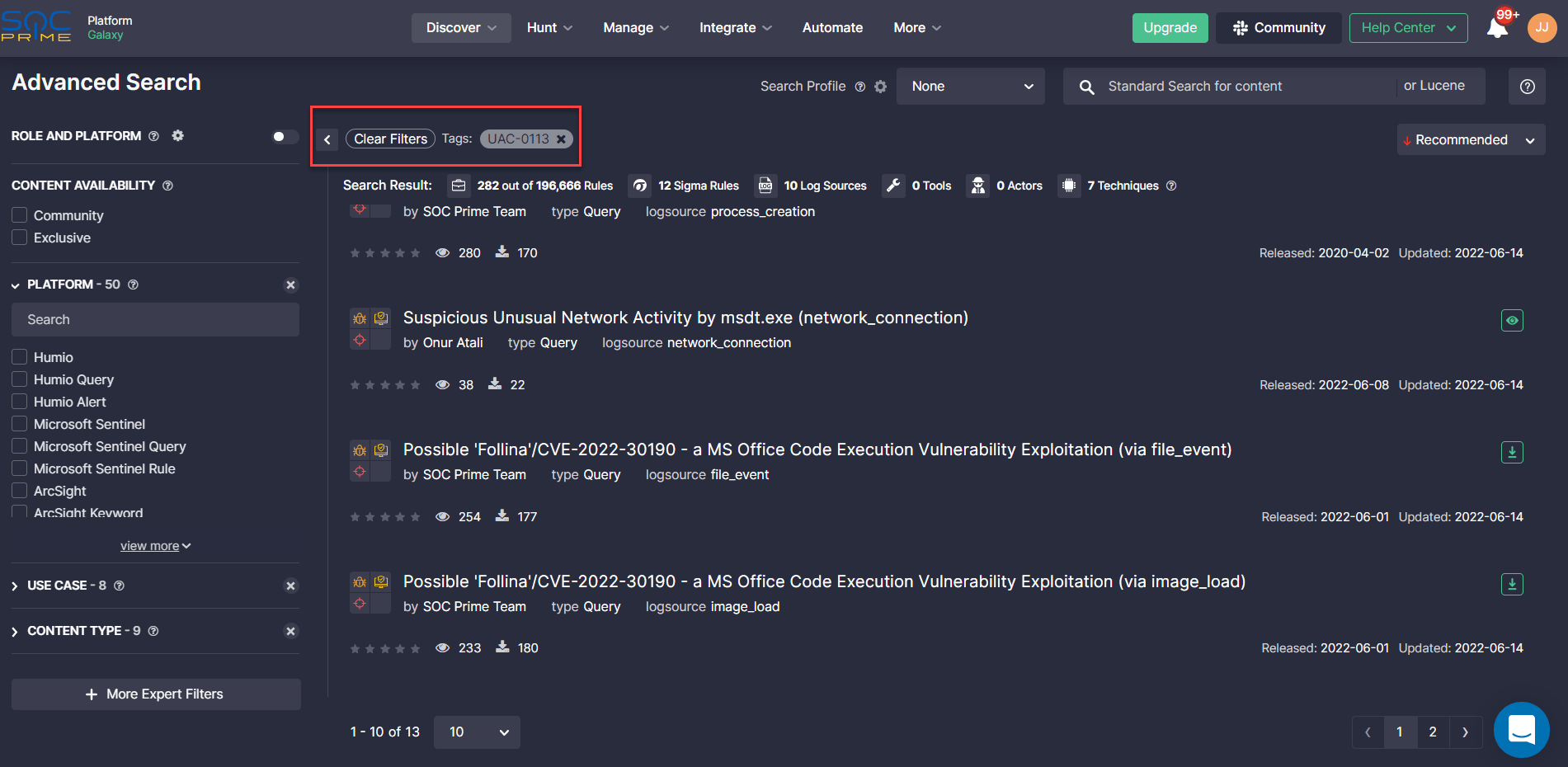

All Regole Sigma sopra disponibili sulla piattaforma di SOC Prime sono allineate al framework MITRE ATT&CK® per una maggiore visibilità delle minacce e sono compatibili con le principali soluzioni SIEM, EDR e XDR del settore. Per un’esperienza di ricerca semplificata, i professionisti della sicurezza informatica possono anche sfogliare istantaneamente la libreria di contenuti di rilevamento secondo il tag corrispondente #UAC-0113 associato all’attività del gruppo.

Alternativamente, i difensori informatici possono anche utilizzare un set di IOC forniti dai ricercatori di CERT-UA per rilevare le infezioni da CrescentImp. Usando il modulo Uncoder CTI di SOC Prime , gli specialisti di threat hunting e cyber threat intelligence possono generare istantaneamente query IOC pronte per essere eseguite nel loro ambiente SIEM o XDR.

Gli utenti registrati di SOC Prime possono accedere istantaneamente all’elenco completo dei contenuti di rilevamento e caccia per la vulnerabilità CVE-2022-30190 alias Follina cliccando il pulsante Detect & Hunt Cerchi le ultime tendenze nell’arena delle minacce informatiche e le nuove regole Sigma rilasciate disponibili anche senza registrazione? Esplora il Motore di Ricerca delle Minacce Informatiche di SOC Prime per cercare istantaneamente un APT particolare, un exploit o un CVE accompagnato da regole Sigma pertinenti e informazioni contestuali complete.

Detect & Hunt Esplora il Contesto delle Minacce

Descrizione di CrescentImp: Analisi dell’Attacco Attribuita a Sandworm APT/UAC-0113 Usando CVE-2022-30190

All’inizio di giugno 2022, l’arena globale delle minacce informatiche era piena di notizie sugli attacchi in natura che sfruttano CVE-2022-30190 alias Follina, con attacchi informatici sull’Ucraina che non fanno eccezione. Solo due settimane prima dell’ultima campagna malware, CERT-UA ha avvertito di attacchi phishing in corso sui corpi statali ucraini diffondendo il malware Cobalt Strike Beacon sfruttando le vulnerabilità zero-day Windows CVE-2021-40444 e CVE-2022-30190.

In una nuova ondata di attacchi informatici usando la vulnerabilità CVE-2022-30190 e attribuiti al gruppo Sandworm APT, email malevoli che prendono di mira le organizzazioni mediatiche, comprese radio e agenzie di stampa, sono ampiamente diffuse dagli indirizzi email compromessi dei corpi statali ucraini. Queste email contengono un allegato esca che, una volta aperto, avvia una catena di infezioni scaricando un file HTML ed eseguendo ulteriormente codice JavaScript malevolo, che consegna il malware CrescentImp al sistema compromesso. CrescentImp appartiene ai virus Trojan, tuttavia, i dettagli della sua origine sono attualmente sotto indagine.

L’attività malevola del collettivo di hacking Sandworm collegato alla Russia, prendendo di mira le organizzazioni ucraine dall’invasione completa della Russia dell’Ucraina, risale ad aprile 2022, quando il gruppo era coinvolto nel secondo attacco informatico di interruzione di corrente nella storia umana utilizzando Industroyer2 e ceppi di malware CaddyWiper. Per rimanere costantemente all’avanguardia rispetto alle minacce emergenti, indipendentemente dalla loro scala e dal livello di sofisticazione, unisciti alla

To constantly stay ahead of emerging threats regardless of their scale and level of sophistication, join piattaforma Detection as Code di SOC Prime e sii pronto a ottenere immediato valore dai potenziati strumenti di rilevamento e hunting delle minacce. Cerchi modi per dare il tuo contributo personale e monetizzare la tua esperienza professionale? Unisciti ai ranghi dell’iniziativa di crowdsourcing di SOC Prime, Programma Threat Bounty, e vedi in azione come trasformare le tue capacità di threat hunting in benefici finanziari ricorrenti.