Creazione di Regole Google Chronicle nel Tuo Ambiente

Indice:

Linee guida passo-passo

SOC Prime si evolve continuamente partnership con Chronicle per fornire agli utenti del Threat Detection Marketplace che utilizzano la piattaforma di analisi della sicurezza di Google Cloud rilevamenti YARA-L 2.0 curati e su misura per individuare minacce alla velocità di Google. Attualmente, la nostra piattaforma Detection as Code offre oltre 500 regole YARA-L della Community scritte dal team SOC Prime. Inoltre, i clienti di Chronicle possono accedere a questi rilevamenti gratuiti su repository GitHub di Chronicle alimentato dal motore di regole Chronicle Detect.

Per assisterti nel distribuire il contenuto di rilevamento esistente nel tuo ambiente e semplificare il processo di creazione delle regole, stiamo espandendo l’elenco delle risorse educative online disponibili gratuitamente nel nostro Cyber Library. Questo documento fornisce una breve panoramica e alcuni consigli utili per il processo di creazione delle regole di Chronicle. Per raggiungere la guida completa alla creazione delle regole di Chronicle, accedi al tuo account Cyber Library, scegli Google Chronicle dall’elenco suggerito di piattaforme e passa alla scheda Regola .

Formato delle regole YARA-L

Google Chronicle è una piattaforma di analisi della sicurezza basata su cloud che funziona con il linguaggio YARA-L. Questo linguaggio viene utilizzato per creare regole per il rilevamento delle minacce negli ambienti aziendali. La cosa più rilevante di YARA-L e Chronicle è che ti consente di cercare minacce su un volume molto ampio di dati. Vale la pena notare che YARA-L e YARA sono due cose diverse. Il primo è stato creato per funzionare con Chronicle e il secondo (creato da Virus Total) è stato progettato per interrogazioni di dati e ‘classificazione del malware’.

Creazione di regole Google Chronicle

Per iniziare

Per iniziare a creare le tue regole Google Chronicle, prima devi accedere all’istanza di Chronicle. Dopo aver effettuato l’accesso, vedrai questa schermata:

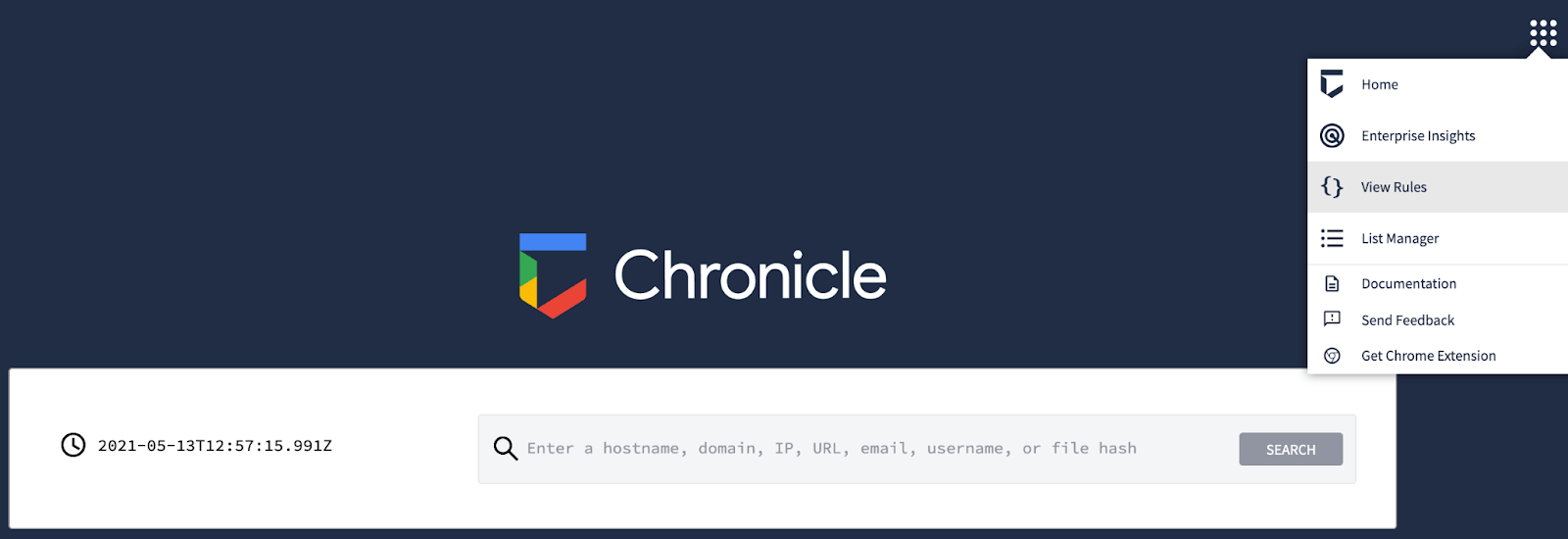

Quindi, spostati nell’angolo in alto a destra della schermata e seleziona Visualizza Regole dal menu delle azioni:

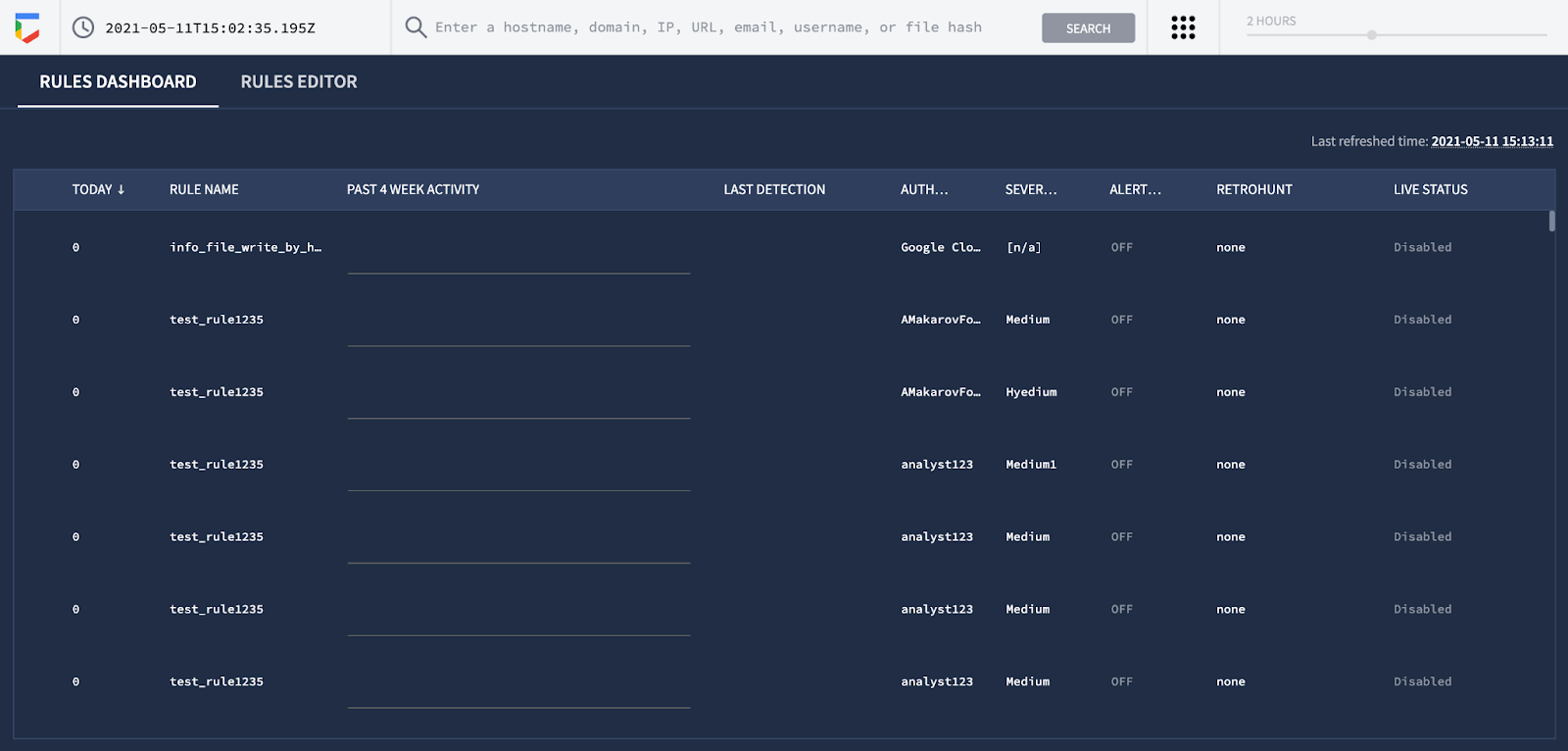

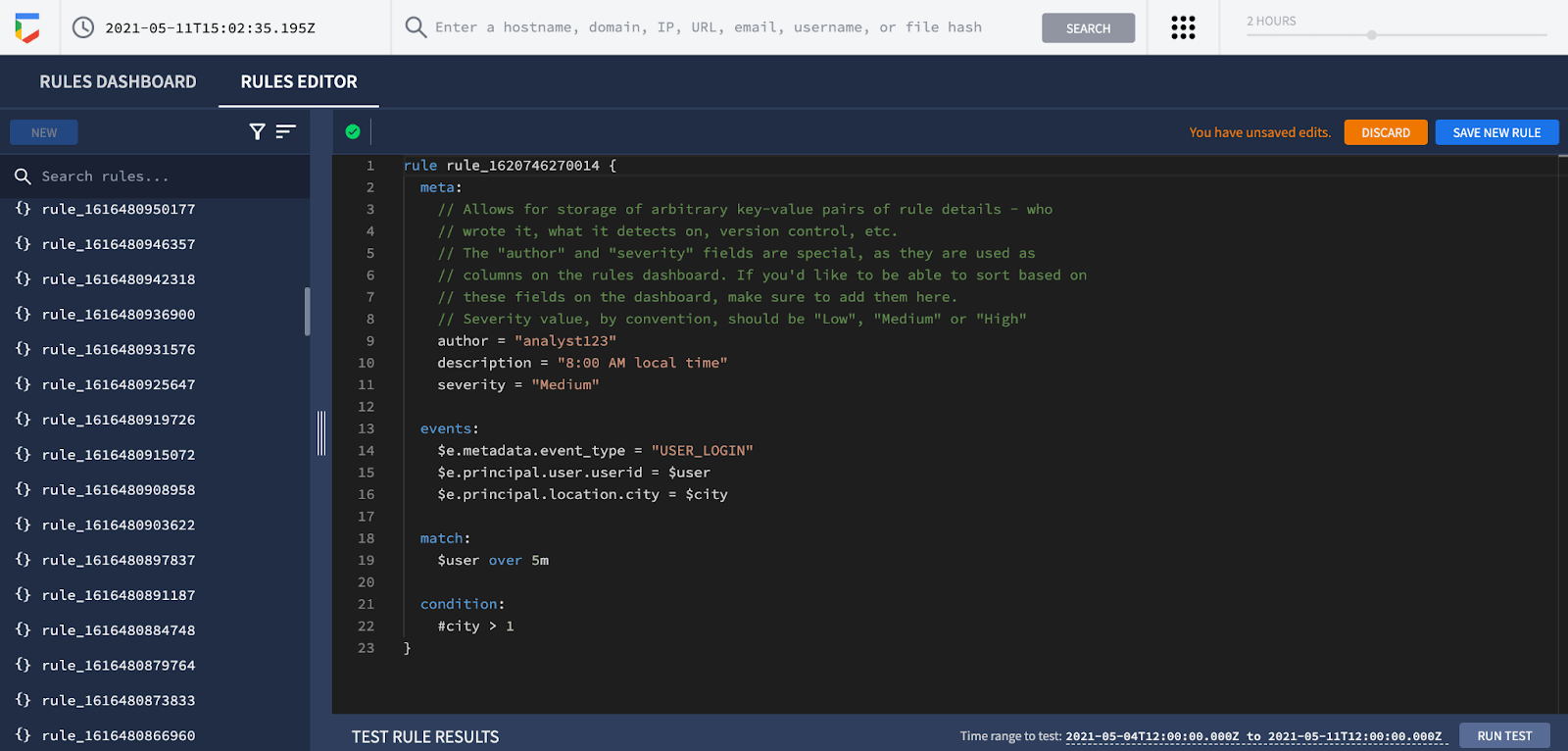

Successivamente, seleziona la scheda Editor delle Regole :

Dopo essere passato alla scheda Editor delle Regole , clicca sul pulsante New .

Ecco fatto, sei nel wizard delle regole di Google Chronicle e puoi iniziare a costruire la tua regola.

Parametri per la creazione di regole Google Chronicle

Per creare una regola di correlazione Google Chronicle (o una regola basata su YARA-L), devi fornire i seguenti parametri di regola come punto di partenza di base:

- Regola

- Meta

- Eventi

- Corrispondenza (opzionale)

- Condizione

Regola

The Regola La sezione è la prima interazione con la nostra futura e potenziale regola. Qui devi fornire un nome descrittivo alla regola per semplificare la tua ricerca nell’elenco degli altri rilevamenti.

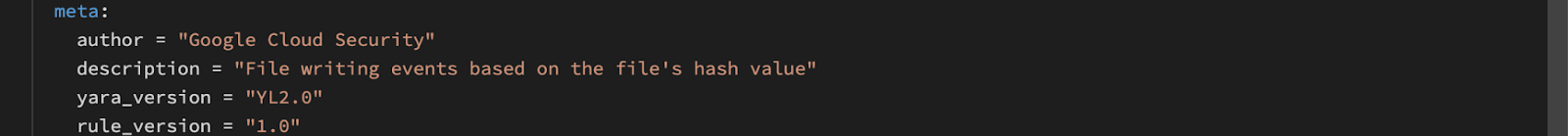

Meta

The Meta La sezione contiene le specifiche della regola. Qui puoi fornire i seguenti dettagli come coppie chiave-valore corrispondenti:

- Autore della regola

- Data di creazione della regola

- Breve descrizione della regola

- Informazioni sul prodotto (ad esempio, Windows)

Eventi

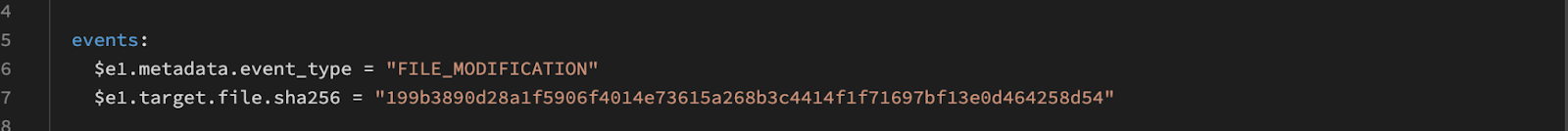

The Eventi La sezione contiene informazioni sugli specifici avvisi Google Chronicle che la regola sta cercando. In modo esplicito, qui devi specificare la logica di ciò che vuoi rilevare con questa particolare regola. Questa sezione include normalmente un numero significativo di condizioni e variabili diverse. Ad esempio, se vuoi cercare una Modifica di File situazione (ad esempio, un nome di file dannoso o estensione collegata a una minaccia), utilizzerai questo tipo di logica:

eventi:

$e1.metadata.event_type = “FILE_MODIFICATION”

$e1.target.file.sha256 = “qualsiasi hash”

In questo caso, il valore FILE_MODIFICATION è correlato all’azione specifica che questa regola sta cercando. Ad esempio, un file legittimo modificato da un attore di minacce:

Corrispondenza

The Corrispondenza La sezione restituisce valori quando vengono trovate corrispondenze pertinenti. Questa sezione è utile quando vuoi cercare eventi in un periodo di tempo specifico. Ad esempio:

$valore1, $valore2 su 2 minuti

Prima di tutto, $valore1 and $valore2 devono essere dichiarati nella sezione Eventi . Poi, queste variabili devono avere valori che si verificano nel periodo di tempo scelto, così la regola può escludere il resto degli eventi. In altre parole, la Corrispondenza sezione ti aiuta a ripulire gli eventi e a essere più specifico.

Condizione

Nella sezione Condizione , puoi specificare la condizione di corrispondenza sugli eventi e variabili definiti nella sezione Eventi . Qui puoi unire tutti i predicati usando gli operatori “e” / “o”. Ad esempio:

$e1 e $valore1

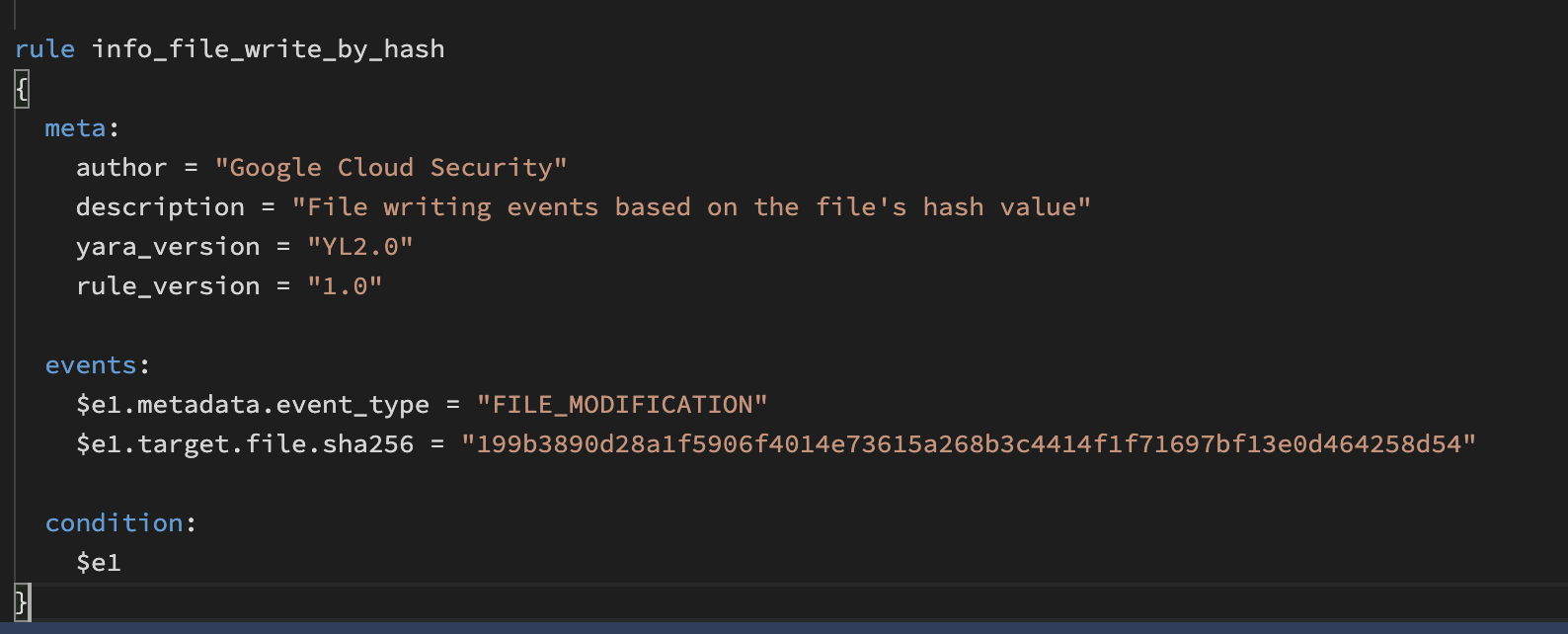

Regola

Di conseguenza, otterrai la seguente regola creata tramite il motore di regole di Chronicle Detect con i parametri corrispondenti:

Raccomandazioni

Per approfondire il linguaggio YARA-L e il processo di creazione delle regole di Google Chronicle, leggi la relativa documentazione sul motore di regole Chronicle Detect. Per affinare le tue capacità di rilevamento, inizia a giocare con alcune regole e confronta la loro struttura con il codice sorgente disponibile nel Repositorio GitHub di Chronicle. Inoltre, puoi trovare oltre 500 regole YARA-L sviluppate dal team SOC Prime in Threat Detection Marketplace.

Riferimenti

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

Esplora Threat Detection Marketplace per raggiungere una raccolta estesa di algoritmi SIEM e EDR legati all’ambiente e il profilo delle minacce dell’organizzazione, inclusi oltre 500 rilevamenti YARA-L 2.0 per la tua istanza Chronicle. Stai cercando di padroneggiare le tue capacità di caccia alle minacce? Unisciti al nostro Cyber Library per ottenere accesso diretto alle conoscenze in materia di cybersecurity con guide pratiche per varie soluzioni SIEM, EDR e NTDR e webinar online approfonditi.