MITRE ATT&CK® è un framework per la difesa informata sulle minacce informatiche e una base di conoscenza pubblica di tattiche, tecniche e procedure (TTP) avversarie basate su esempi reali osservati nel mondo. Include anche una ricchezza di metadata come possibili rilevamenti, mitigazioni, fonti di dati, piattaforme, requisiti di sistema, gruppi associati, riferimenti e altro ancora. Il contenuto ATT&CK viene pubblicato online e di solito aggiornato 2 o 3 volte all’anno.

I professionisti della cybersecurity usano una metodologia per mappare determinate informazioni (codice, intel, ricerche) ai TTP di MITRE ATT&CK per facilitare l’analisi delle minacce, il rilevamento e la risposta. È possibile farlo con l’aiuto di strumenti gratuiti disponibili su GitHub. Familiarizzare con ATT&CK aiuta a rafforzare la postura di cybersecurity di un’organizzazione. Ad esempio, potresti implementare nuovi sensori di dispositivo, ottenendo una maggiore visibilità poiché altrimenti non saresti in grado di tracciare la maggior parte dei TTP.

ATT&CK promuove anche il concetto di difesa informatica collaborativa. Perché la collaborazione è importante? Torniamo indietro nel tempo un po’. Robert C. Martin ha descritto un “comportamento molto strano” di Log4j nel suo libro “Clean Code.” Era il 2008! Immagina se avessimo avuto MITRE ATT&CK 14 anni fa. Avremmo avuto tutto il dramma di Log4j nel 2022?

MITRE ATT&CK e Rilevamento delle Minacce Comportamentali

Quando si tratta di operazioni di sicurezza, il rilevamento delle minacce comportamentali è diventato un punto di svolta. ATT&CK è come un database di diversi comportamenti avversari che è “bene sapere” per rilevare certi attacchi. Ad esempio, se un malware viene fornito con un packer, può criptarsi di nuovo centinaia di volte, quindi cercare un hash particolare è meno che ragionevole. Invece, se vediamo un comportamento come eseguire un comando per aggiungere uno script di accesso come valore di registro, possiamo trovare questo comportamento nei log creando una query di ricerca personalizzata. Qualcosa come:

(index=__your_sysmon_index__ EventCode=1 Image=”C:\Windows\System32\reg.exe” CommandLine=”*add*\Environment*UserInitMprLogonScript”) OR (index=__your_sysmon_index__ (EventCode=12 OR EventCode=14 OR EventCode=13) TargetObject=”*\Environment*UserInitMprLogonScript”)

(Fonte: CAR)

Utilizzare un approccio comportamentale offre agli Analisti del SOC maggiore flessibilità e precisione. Finché possono trovare il comportamento, non importa in quale file accada e se si tratta di un file o meno (ad es., chiamata API).

Che cos’è MITRE?

Mentre ATT&CK stesso è un marchio, MITRE è un’organizzazione non profit con sede negli Stati Uniti, con una sussidiaria non profit MITRE Engenuity.

Con una storia che precede progetti interessanti per l’Aeronautica, MITRE gestisce attualmente centri di R&D finanziati a livello federale. Oltre al framework ATT&CK, hanno lanciato diverse iniziative utili nel dominio della cybersecurity:

- MITRE Engenuity fondazione e il suo Center for Threat-Informed Defense (23 membri ‘big player’)

- MITRE Cyber Analytics Repository

- National Cybersecurity Federally Funded Research and Development Center (NCF) sponsorizzato da NIST

- Programma CVE®

- Elenco CWE™

Ora che abbiamo capito cos’è il framework MITRE ATT&CK, esaminiamo i suoi elementi costitutivi e come utilizzarli.

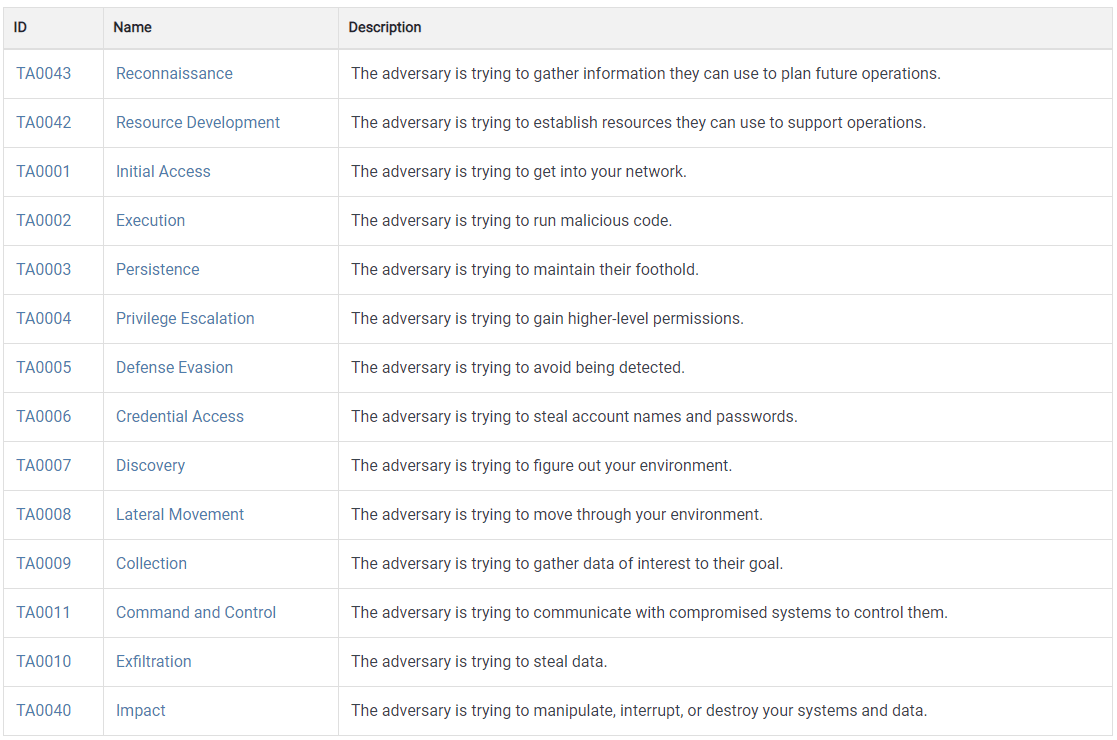

Cosa c’è nella Matrice ATT&CK?

MITRE ATT&CK ha alcune matrici. Una matrice è una rappresentazione visiva di tattiche e tecniche che si applicano a un’architettura tecnica specifica. Di seguito vedrai un elenco completo delle matrici (al momento della pubblicazione) con collegamenti alle loro rispettive versioni online. Nota che le matrici si sviluppano e aggiornano continuamente:

Ogni matrice può essere modificata localmente utilizzando uno MITRE Navigator strumento. I team SOC lo usano per mappare i rilevamenti e le mitigazioni ai TTP per scopi di analisi, operazioni di sicurezza e gestione.

La matrice MITRE ATT&CK fornisce uno sguardo immediato a tutti i TTP che sono stati osservati in un particolare dominio tecnologico. Quindi, invece di avviare un lungo e tedioso processo di ricerca su quali attacchi sono stati sfruttati nel Cloud, basta aprire una matrice Cloud e vederli su un solo schermo. Non è che i TTP non mostrati sulla particolare matrice non si verificheranno mai sulla piattaforma data. Ad esempio, tutta la tattica di Riconoscimento appartiene alla matrice PRE (pre-compromesso), ma può verificarsi su diversi tipi di software, firmware e hardware.

ATT&CK vs. Cyber Kill Chain

Quando si tratta di alternative a MITRE ATT&CK, un altro framework ampiamente discusso è il Cyber Kill Chain® di Lockheed Martin.

Lockheed Martin è una corporazione globale che si specializza nella difesa e nella produzione spaziale. Gestiscono anche lo sviluppo e il deployment di software e infrastrutture DevSecOps nelle agenzie governative.

La Cyber Kill Chain è una sequenza di passaggi che gli avversari devono compiere per eseguire un attacco informatico di successo. Questo framework fa parte del Intelligence Driven Defense® (IDD) modello, progettato per gestire la prevenzione, il rilevamento e la risposta alle minacce.

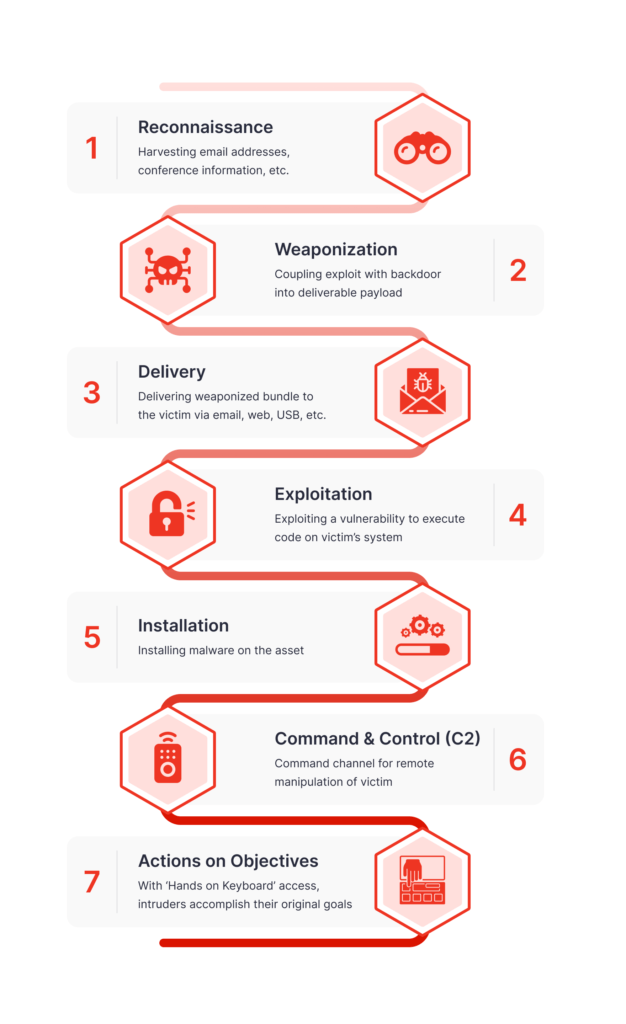

La Cyber Kill Chain appare così:

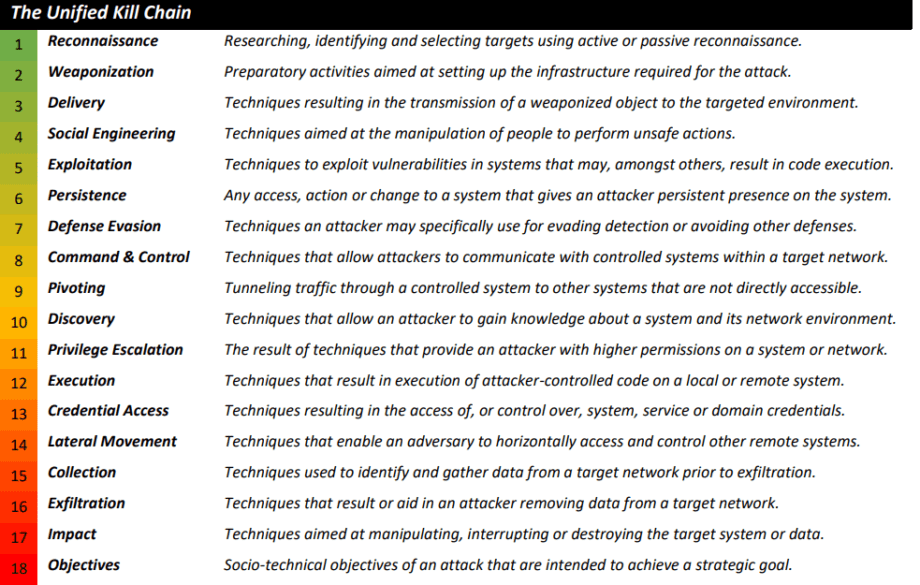

Tuttavia, il modello di Cyber Kill Chain è stato criticato per essere basato su malware e perimetro. Inoltre, implica una tattica lineare in cui un attaccante procede direttamente da A a Z. Nella vita reale, la maggior parte degli attacchi non sono necessariamente lineari. Ecco perché Paul Pols ha sviluppato una Unified Kill Chain con 18 Tattiche. In totale, sembra un modello di minaccia “ATT&CK incontra CKC”:

Quindi quale scegliere?

Lockheed Martin ha proposto un approccio interessante di offesa attraverso la difesa, che suggerisce come difendersi tatticamente a ciascuna fase della kill chain. Nel frattempo, MITRE ha reso il suo framework uno strumento “vivo,” tangibile che può essere integrato nel flusso di lavoro della cybersecurity. Aggregano alcune rilevazioni e mitigazioni tecniche vaghe, ma non si prendono la libertà di suggerire l’approccio difensivo complessivo.

Inoltre, mentre ATT&CK fornisce spiegazioni molto dettagliate dei dettagli tecnici, la Unified Cyber Kill Chain tenta di abbracciare una panoramica strategica degli obiettivi socio-tecnici degli avversari.

Per quanto riguarda le 18 Tattiche contro le 14, sembra che la maggior parte di esse si sovrapponga. Ad esempio, l’Ingegneria Sociale sotto forma di Spearphishing è coperta nella Tattica di Riconoscimento di ATT&CK. E il Pivoting è coperto in T1572, Tunneling di Protocollo.

Forse, sarebbe meglio seguire gli aggiornamenti di entrambi i framework per coprire la più ampia gamma possibile di minacce informatiche. Idealmente, un team SOC dovrebbe mirare a coprire tre livelli di difesa: operativo, tattico e strategico.

Cosa sono le Tattiche di MITRE ATT&CK?

Le tattiche sono le categorie più alte del framework MITRE ATT&CK che rappresentano gli obiettivi degli attaccanti informatici e rispondono alla domanda “why”. Al momento della scrittura di questo articolo, l’edizione più recente è la vol. 11 (edita ad aprile 2022), che include 14 tattiche in 3 domini: Enterprise, Mobile e ICS.

Cosa sono le Tecniche di MITRE ATT&CK e quante sono?

Ogni Tattica consiste di più Tecniche. L’attuale versione ATT&CK comprende 191 Tecniche che rispondono alla domanda di “how” per raggiungere l’obiettivo tattico. Questi sono azioni particolari come la Manipolazione del Token di Accesso, Nascosta di Artefatti, ecc. Una Tecnica può appartenere a più di una Tattica. Ad esempio, la Tecnica Modifica della Politica di Dominio può riferirsi sia alle Tattiche di Evasione della Difesa che di Escalation dei Privilegi. Vedrai queste relazioni in una finestra in alto a destra in una pagina di Tecnica. Inoltre, lì vedrai molti metadata utili, come permessi richiesti, difese eluse, cronologia versioni, contributore, mitigazioni, rilevamenti e riferimenti.

Cosa sono le Sotto-tecniche di MITRE ATT&CK?

Le sotto-tecniche (385 nella v.11) sono parti più piccole delle Tecniche che descrivono diversi modi di eseguire quelle Tecniche. Sono ancora più precise delle Tecniche e includono dettagli tecnici a basso livello. Le Sotto-tecniche sono enumerate come sottocategorie delle Tecniche con dipendenze dirette. Ad esempio, una Sotto-tecnica T1548.003 Sudo e Sudo Caching fa parte della Tecnica T1548, Meccanismo di Controllo dell’Abuso di Elevazione.

Cosa sono le Procedure di MITRE ATT&CK?

Sulle pagine delle Sotto-tecniche, vedrai Esempi di Procedure con riferimenti a tipi di malware e gruppi cybercriminali. Nota che i tipi di malware e i gruppi di attacchi informatici sono enumerati, e ognuno di essi ha un proprio ID, mentre le Procedure non hanno i loro ID.

Le procedure descrivono casi particolari di implementazioni delle Sotto-tecniche che sono state osservate in attacchi reali. Ogni Procedura può appartenere a più di un Sotto-tecnica/Tecnica poiché è un caso specifico di esecuzione del malware nel mondo selvaggio.

Come usare ATT&CK?

MITRE ATT&CK può essere utilizzato da un team SOC in diverse istanze:

-

Controlli Tecnici

- Intelligence delle Minacce Informatiche

- Monitoraggio della Sicurezza

- Ricerca delle Minacce

- Testing di Penetrazione

- Rilevamento delle Minacce

- Analisi del Malware

- Analisi della Composizione del Software

-

Controlli Amministrativi

- GRC

- Budgeting

- Miglioramento Continuo

L’approccio informato sulle minacce, sfruttato da ATT&CK, fornisce un contesto tanto necessario agli eventi che stanno accadendo sulla rete dell’impresa. In parole semplici, è utile in tutte e tre le principali fasi: prima dell’attacco (difesa proattiva, gestione dei rischi), durante l’attacco (rilevamento e risposta), e dopo l’attacco (recupero, segnalazione). Certo, qui potresti non essere d’accordo: e se la nostra organizzazione non è mai stata attaccata prima? È necessario implementare ATT&CK su tutti questi livelli?

Il fatto è che, anche se tutte le difese multilivello necessarie sono in atto, c’è sempre un rischio residuo. Quindi la valutazione dei rischi e la politica devono venire per prime e definire una gamma di controlli di sicurezza informatica rilevanti. La buona notizia è che ATT&CK si integra perfettamente in vari tipi di software di cybersicurezza di livello enterprise, in modo che i team SOC possano integrare alcuni punti dell’elenco sopra in una soluzione.

Ecco l’elenco degli strumenti utili per ATT&CK e oltre, creati da MITRE:

- ATT&CK Navigator

- Strumenti Python ATT&CK

- ATT&CK Workbench

- CALDERA™ Piattaforma di Emulazione degli Avversari

- CASCADE server

- repo su GitHub:

Esplora il motore di ricerca delle minacce informatiche di SOC Prime per trovare istantaneamente informazioni approfondite sulle minacce informatiche, inclusi contesti CTI e riferimenti completi a MITRE ATT&CK. Clicca sul pulsante to instantly find in-depth cyber threat information, including CTI context and comprehensive MITRE ATT&CK references. Click the Esplora Contesto Minaccia qui sotto per raggiungere i risultati della ricerca di CVE, APT e exploit di tendenza arricchiti con metadata contestuali e accompagnati da regole Sigma pertinenti.

A livello strategico, framework come ATT&CK aiutano a muoversi verso il raggiungimento di una postura di cybersicurezza più resiliente mentre le organizzazioni cercano di resistere alla crescente pressione degli attacchi APT e dei loro obiettivi socio-economici dannosi. L’analisi strutturata e l’approccio informato sulle minacce forniscono informazioni preziose per un miglioramento continuo o un riallineamento delle strategie di difesa informatica.

Iniziative di MITRE Engenuity

MITRE ATT&CK è un framework in costante crescita. Quindi, come si evolvono? Con la MITRE Engenuity fondazione no-profit, l’evoluzione di ATT&CK va oltre uno studio passivo della ricerca sulle minacce pubblicamente aperta. Engenuity collabora con il settore privato e ha già 23 membri aziendali di alto profilo.

Circa due anni fa, la fondazione ha lanciato un Centro per la Difesa Informata sulle Minacce, che ospita una serie regolare di sprint purple-team chiamati Valutazioni ATT&CK. Il progetto fornisce gratuitamente piani di emulazione scaricabili su GitHub. Ogni organizzazione esegue la propria emulazione e analisi di una determinata minaccia (MITRE Engenuity non classifica i risultati in alcun modo). I risultati della ricerca di ciascun partecipante vengono pubblicati su questo sito web.

La verità è che ogni Tecnica può essere eseguita dagli attaccanti in più Procedure, e a sua volta, ogni Procedura può impiegare una miscela personalizzata di Tecniche. Ogni attore può anche modificare le proprie procedure in risposta a nuove rilevazioni. Ecco perché diversi fornitori che eseguono la stessa ricerca nei propri ambienti portano una miriade di informazioni preziose.

Un’altra iniziativa interessante di MITRE Engenuity è il programma di formazione e certificazione MITRE ATT&CK Defender™ (MAD) . C’è solo una tassa che sblocca un anno di pieno accesso a un MAD Skills Hub. MAD incoraggia i Professionisti della Sicurezza a aggiornare continuamente le loro competenze per combattere le minacce emergenti. Ecco perché la loro formazione on-demand e dal vivo presenta regolarmente nuove opportunità di apprendimento. Di conseguenza, se hai ottenuto un badge una volta, dovrai rinnovarlo non appena il panorama delle minacce cambia.

Domande Frequenti: Il Framework ATT&CK e la Piattaforma Detection as Code di SOC Prime

Copriamo rapidamente alcune domande sull’utilizzo di ATT&CK con la piattaforma SOC Prime.

Perché dovrei usare i TTP di ATT&CK nella piattaforma Detection as Code di SOC Prime?

Mapparsi gli sforzi di cybersicurezza a ATT&CK aiuta a coprire la più ampia gamma possibile di minacce nel minor tempo possibile. E non è un segreto che sia i membri del blue team che del red team hanno molto da fare. Mappare su ATT&CK e analizzare i risultati diventa molto più semplice se lo si fa sulla piattaforma Detection as Code di SOC Prime.

È possibile utilizzare ATT&CK sulla nostra piattaforma in diversi modi:

- Ricerca contenuti di rilevamento

Casi d’uso: riduzione del MTTD, controlli preventivi

- Esplorazione e analisi del contesto delle minacce

Caso d’uso: esecuzione di Threat Hunting

- Analisi delle prestazioni

Caso d’uso: valutare l’efficacia del team SOC

- Valutazione di strumenti e servizi

Caso d’uso: esclusione di uno strumento open-source da una catena di fornitura perché richiederebbe troppo tempo ed effort per la sicurezza (numero di regole SOC Prime + TTP da coprire)

- Migrazione del fornitore o sovrapposizione di prodotto

Caso d’uso: fornire copertura minacciosa attraverso soluzioni software che l’azienda utilizza attualmente. Ad esempio, Splunk + Crowdstrike + Securonix

- Gestione del rischio

Casi d’uso: fornire analisi e aggiornamenti del profilo di minaccia, analisi delle lacune, ecc.

- Valutazione del ROI del SOC

Caso d’uso: valutazione del lavoro svolto e confronto con il tempo e il denaro spesi

- Audit della sicurezza interna

Casi d’uso: gestire la conformità alle normative, fusioni e acquisizioni, ecc.

Come Utilizzare il Framework MITRE ATT&CK nella Piattaforma Detection as Code di SOC Prime?

Usa i seguenti percorsi una volta effettuato l’accesso alla piattaforma Detection as Code di SOC Prime:

Analisi > Ricerca Avanzata or Ingegneria del Rilevamento

- Usa i filtri per cercare regole di rilevamento e query mappate a tattiche, tecniche, sotto-tecniche specifiche, attori, strumenti, fonti di dati o componenti di dati.

Analitica > Copertura MITRE ATT&CK

- Analizza i TTP coperti dal contenuto di rilevamento di SOC Prime che il tuo team ha esplorato, distribuito o scaricato tramite API.

- Clicca su Esporta per esportare la copertura dei TTP definita da un Profilo di Ricerca attuale in MITRE Navigator. Puoi anche cliccare su Importa quando crei un Profilo di Ricerca per importare un livello di Navigator che stai già utilizzando.

Automatizza > Profili di Ricerca > Crea > Tecnica

- Gestisci facilmente elenchi di TTP insieme ad altri parametri in un Profilo di Ricerca

Contenuto > MITRE ATT&CK

- Cerca regole di rilevamento, configurazioni e pacchetti di contenuti per TTP.

Contenuto > Ricerca Avanzata > [Nome Regola] > Intelligence > MITRE ATT&CK

- Esplora i TTP coperti in un determinato pezzo di contenuto.

È possibile rivedere non solo i propri sforzi analitici ma anche quelli del proprio team. Configurare automazione e reporting potrebbe richiedere del tempo all’inizio, ma una volta fatto, utilizzare rilevamenti mappati su ATT&CK sarà molto più semplice e veloce.

Gli utenti di SOC Prime possono ottenere informazioni nel contesto di MITRE ATT&CK senza registrarsi?

Sì.

Vai al per trovare istantaneamente informazioni approfondite sulle minacce informatiche, inclusi contesti CTI e riferimenti completi a MITRE ATT&CK. Clicca sul pulsante di SOC Prime e cerca il contenuto di rilevamento di tuo interesse. Puoi cercare digitando TTP, CVE, attori di minacce, fonti di log, nomi di ceppi di malware, prodotti software, e molto altro ancora. Una volta che vedi i risultati del motore di ricerca, puoi restringerli utilizzando i filtri sul lato sinistro dello schermo e in alto.

Attiva l’opzione vista MITRE ATT&CK® per ordinare i risultati per TTP. Nell’angolo in alto a destra dello schermo vedrai due icone – Esporta and Importa di file JSON da e verso ATT&CK Navigator. Usarli è super facile! Un clic – e sei su Navigator, esplorando i risultati della ricerca del contenuto di rilevamento su una matrice MITRE ATT&CK. Due clic – e hai importato i TTP dal tuo livello di Navigator e vedi tutti i rilevamenti pertinenti alla tua selezione. Tuttavia, l’uso effettivo di quei rilevamenti nel tuo ambiente SOC è solo possibile se sei registrato alla piattaforma Detection as Code di SOC Prime.

Conclusione

MITRE ATT&CK è molte cose. È una bellezza di dati perfettamente ordinati. Si tratta di capacità potenziate di collaborare. Mosse strategiche. Ancora di più, si tratta di una filosofia di architettura pulita, spesso utilizzata nella codifica, dove la logica aziendale non dipende da strumenti particolari. In un contesto di cybersecurity, la logica di una singola rilevazione è trasferibile tra una varietà di diversi livelli di sicurezza come anche tra soluzioni, strumenti e formati orizzontalmente uguali.

Facendo del libero accesso e aperto alle Tattiche, Tecniche e Conoscenza Comune degli Avversari (ATT&CK), MITRE Corp. facilita un approccio collaborativo alla difesa dalle minacce, riunendo comunità, settore privato e governo. L’enumerazione e spiegazione di ogni mossa di attacco informatico offre l’opportunità di implementare nuove metodologie e modelli di minaccia, automatizzare processi e analizzare efficacemente le minacce.

Migliora la tua copertura di rilevamento delle minacce con contenuti Detection-as-Code on-demand mappati su MITRE ATT&CK. Scegli il Piano di abbonamento su richiesta e ottenere contenuti di rilevamento personalizzati allineati alla tua difesa informatica per difenderti proattivamente dalle minacce emergenti.