Con lo scoppio della guerra cibernetica globale, l’attività malevola del gruppo di cyber-spionaggio Armageddon alias Gamaredon o UAC-0010 è stata al centro dell’attenzione nell’arena delle minacce informatiche, prendendo di mira gli enti statali ucraini. Il collettivo di hacker ha lanciato una serie di attacchi informatici di phishing, inclusa una campagna a maggio diffondendo il malware GammaLoad.PS1_v2 e ad aprile 2022. Il 10 agosto 2022, CERT-UA ha rilasciato un nuovo avviso per avvisare i difensori informatici degli attacchi informatici di phishing in corso contro l’Ucraina che utilizzano i malware GammaLoad e GammaSteel.

Attività di Armageddon APT (UAC-0010): analisi delle ultime campagne che diffondono i payload GammaLoad e GammaSteel

Durante la prima metà del 2022, dall’invasione su larga scala dell’Ucraina da parte della Russia, il famigerato gruppo APT supportato dalla nazione russa noto come Armageddon alias UAC-0010 ha utilizzato attivamente il vettore di attacco phishing e lanciato numerose campagne malevole mirate contro l’Ucraina. Il collettivo di hacker ha distribuito in massa droppers HTM che innescano catene di infezione e distribuiscono i payload GammaLoad.PS1 sui sistemi compromessi.

Secondo la ricerca sulla sicurezza informatica coperta nell’avviso CERT-UA CERT-UA#5134, gli attaccanti mirano a rubare dati basati sull’elenco definito di estensioni insieme alle credenziali utente dai browser web. Per ottenere l’accesso a questi dati sensibili, i malintenzionati utilizzano i malware GammaSteel.PS1 e GammaSteel.NET, il primo essendo l’iterazione PowerShell dell’infostealer HarvesterX precedentemente applicato.

Nelle ultime campagne, il gruppo APT Armageddon ricorre anche agli attacchi tramite iniezione di template remoto infettando il file template tramite una macro malevola che genera un URL e lo aggiunge come allegato al documento di nuova creazione. Questo porta all’infezione di tutti i file creati sul computer della vittima, insieme alla loro ulteriore distribuzione involontaria da parte dell’utente compromesso.

I cyber criminali applicano principalmente attività programmate, il ramo del registro Run e l’alterazione degli ambienti per ottenere la persistenza e distribuire i payload, oltre a eseguire script PowerShell malevoli e abusare di file eseguibili legittimi come wscript.exe or mshta.exe.

Rilevazione dell’attività malevola di Armageddon APT alias UAC-0010

A causa dei volumi crescenti di campagne phishing attribuite all’attività avversaria del gruppo APT Armageddon legato alla Russia, i professionisti della sicurezza informatica stanno cercando nuovi modi per identificare tempestivamente la presenza malevola del malware correlato nel loro ambiente. La piattaforma Detection as Code di SOC Prime offre un elenco curato di regole Sigma etichettate di conseguenza in base all’identificatore del gruppo “UAC-0010” per semplificare la ricerca dei contenuti relativi all’attività malevola. Avvisi ad alta fedeltà e query di caccia da questa raccolta di algoritmi di rilevamento sono convertibili nelle tecnologie leader del settore SIEM, EDR e XDR.

Segui il link qui sotto per ottenere immediatamente l’accesso alla stack dedicata del rilevamento disponibile direttamente dal motore di ricerca delle minacce informatiche di SOC Prime, insieme a informazioni contestuali complete arricchite con riferimenti MITRE ATT&CK® e CTI, binari eseguibili collegati a regole Sigma e altri metadati pertinenti:

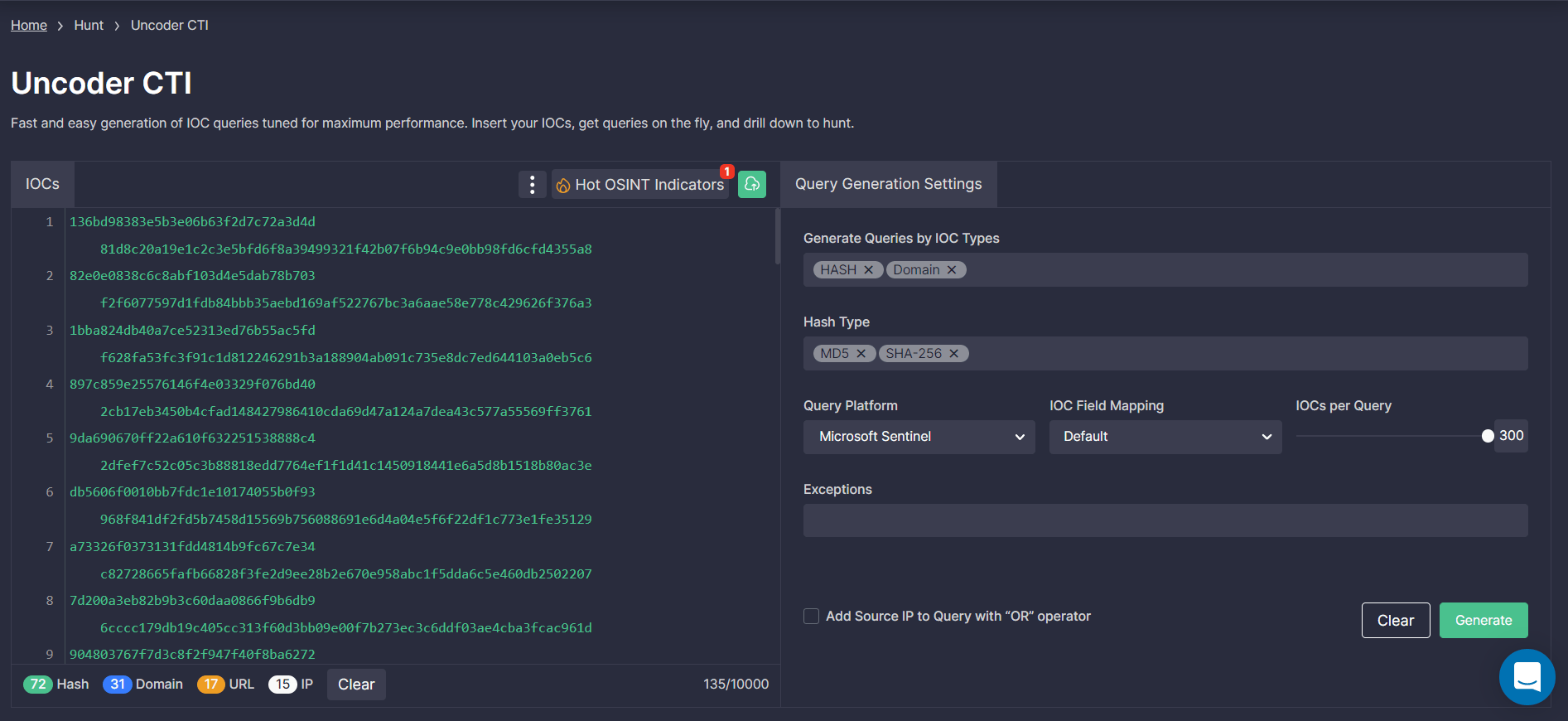

I cacciatori di minacce e gli specialisti di Cyber Threat Intelligence possono anche cercare indicatori di compromissione associati all’attività malevola del gruppo UAC-0010 coperta nell’ultima allerta CERT-UA. Inoltre, i team possono sfruttare Uncoder.CTI per generare query IOC personalizzate pertinenti pronte per essere eseguite nell’ambiente SIEM o XDR selezionato.

Per ottenere altre regole Sigma per rilevare l’attività malevola del collettivo hacker Armageddon, anche chiamato Gamaredon, clicca sul pulsante Rilevamento e Caccia . Gli utenti non registrati di SOC Prime possono anche accedere istantaneamente alle rilevazioni arricchite di contesto per minacce correlate utilizzando il nostro motore di ricerca delle minacce informatiche cliccando sul pulsante Esplora il Contesto della Minaccia qui sotto.

Rileva & Caccia Esplora il Contesto della Minaccia

Contesto MITRE ATT&CK®

Per approfondire il contesto MITRE ATT&CK relativo all’attività malevola degli attori di minacce Armageddon (UAC-0010), tutte le regole Sigma all’interno della stack di rilevamento menzionata sopra sono allineate con il framework MITRE ATT&CK® affrontando le tattiche e tecniche corrispondenti: