Durante la seconda metà di dicembre 2023, i ricercatori di cybersecurity hanno scoperto una serie di attacchi di phishing contro agenzie governative ucraine e organizzazioni polacche attribuiti al famigerato gruppo di hacker sostenuto dalla nazione russa collettivo hacker APT28. CERT-UA ha recentemente emesso un avviso che copre una panoramica approfondita degli ultimi attacchi APT28, dal compromesso iniziale fino a rappresentare una minaccia per il controller di dominio entro un’ora.

Descrizione dell’attacco di phishing di APT28

Il 28 dicembre 2023, CERT-UA ha rilasciato un avviso di sicurezza coprendo un’ondata di nuovi attacchi di phishing sponsorizzati dallo stato legato alla russia dal gruppo APT28 (aka Fancy Bear APT o UAC-0028) contro agenzie governative ucraine e diverse organizzazioni in Polonia. Le email di phishing inviate dai nemici contengono link a file dannosi destinati a infettare i sistemi bersaglio con campioni di malware.

I suddetti link dannosi reindirizzano gli utenti target a un sito web che porta al download di un file di collegamento tramite JavaScript e il protocollo applicativo “search” (“ms-search”). L’apertura del file di collegamento esegue un comando PowerShell progettato per il download da una risorsa remota (SMB) e l’avvio di un documento esca, nonché l’interprete del linguaggio di programmazione Python e il malware MASEPIE basato su Python. Quest’ultimo scarica e avvia OPENSSH per il tunneling, STEELHOOK, uno script PowerShell progettato per il furto di dati dai browser Internet, e la backdoor OCEANMAP. Inoltre, entro un’ora dal momento del compromesso iniziale, vengono creati IMPACKET, SMBEXEC e altri strumenti offensivi, facilitando il riconoscimento della rete e i tentativi di ulteriori movimenti laterali.

MASEPIE dal toolkit di avversari del gruppo è un malware basato su Python con capacità fondamentali progettate per il trasferimento di file e l’esecuzione di comandi utilizzando il protocollo TCP. I dati sono crittografati tramite l’algoritmo AES-128-CBC. La backdoor raggiunge la persistenza creando una chiave “SysUpdate” nel ramo “Run” del registro del sistema operativo e un file LNK nella directory di avvio.

La backdoor OCEANMAP applicata è un malware basato su C# che utilizza IMAP per l’esecuzione di comandi. I comandi sono codificati in base64 all’interno delle bozze di email. Il malware include un meccanismo di aggiornamento della configurazione, patchando i file eseguibili della backdoor e quindi riavviando il processo. OCEANMAP raggiunge la persistenza creando un file “VMSearch.url” nella directory di avvio.

Le TTP osservate sono comuni per il gruppo APT28 che ha lanciato campagne di spear-phishing contro l’Ucraina almeno dal giugno 2021, sfruttando malware di cyber-spionaggio per infettare le reti target.

Notabilmente, le ultime campagne offensive rivelano che gli attori delle minacce hanno cercato di espandere la portata degli attacchi e infettare l’intero sistema organizzativo di informazioni e comunicazioni. Pertanto, compromettere qualsiasi workstation può rappresentare una minaccia per l’intera rete.

Rileva gli Attacchi APT28 Coperti nell’Avviso CERT-UA#8399

Il gruppo APT28 supportato dalla russia continua a esplorare nuove strategie offensive per colpire l’Ucraina e i suoi alleati nel dominio cibernetico. Con il rilascio del nuovo avviso CERT-UA#8399 incentrato sull’attività degli avversari più recente contro organizzazioni ucraine e polacche, la piattaforma SOC Prime offre un elenco curato di algoritmi di rilevamento basati sul comportamento rilevante. Segui il link sottostante per approfondire tutte le regole Sigma dedicate filtrate dal tag personalizzato “CERT-UA#8399”, esplora le loro traduzioni cross-platform e immergiti nel contesto di MITRE ATT&CK® per una più rapida attribuzione dell’attacco.

Regole Sigma per rilevare attacchi APT28 basati sull’avviso CERT-UA#8399

Per rafforzare le capacità di difesa cibernetica proattiva, le organizzazioni progressive possono sfruttare l’intero stack di rilevamento relativo alle operazioni offensive di APT28. Clicca su Esplora Rilevamenti per accedere a oltre 70 regole Sigma arricchite dal contesto che affrontano minacce esistenti ed emergenti attribuite all’attività degli avversari del gruppo.

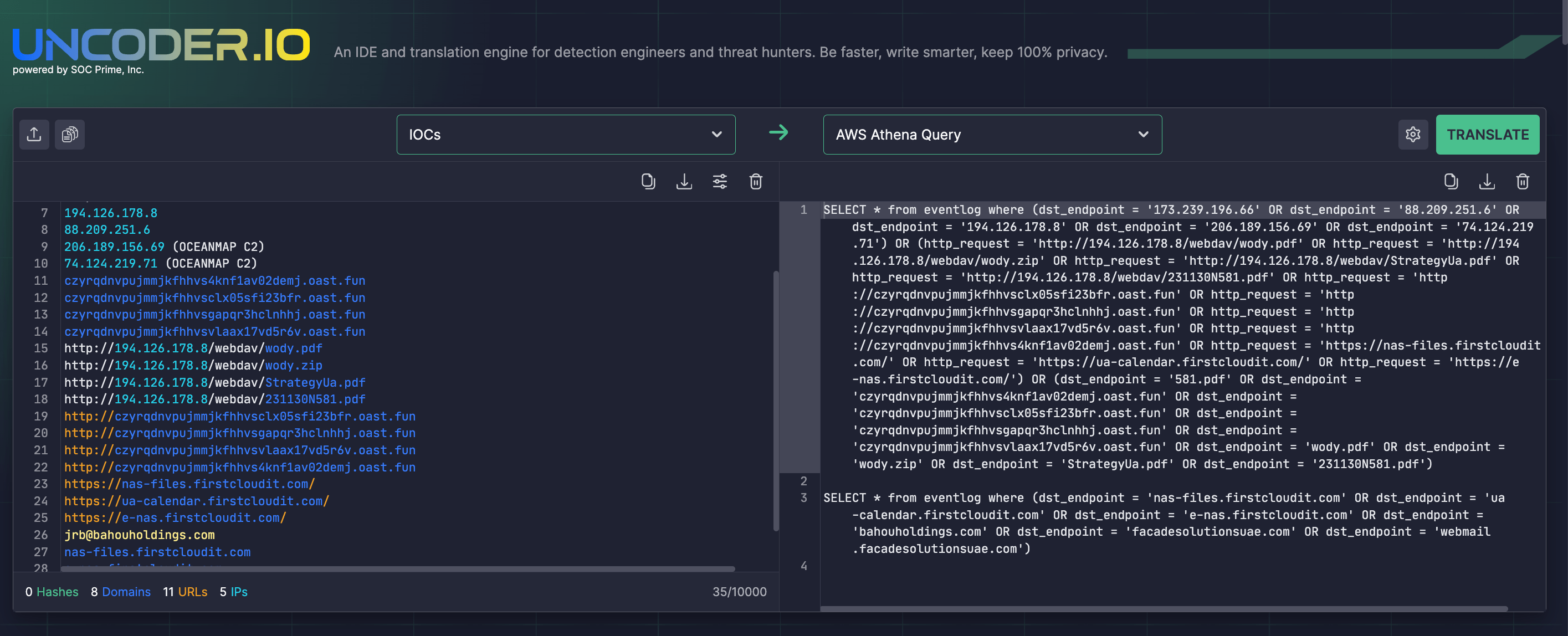

Gli ingegneri della sicurezza possono anche ottimizzare il matching retrospettivo degli IOC in base agli indicatori di compromesso del report CERT-UA rilevante sfruttando Uncoder IO. Con l’IDE open-source per Detection Engineering, i team possono analizzare l’intelligence sulle minacce dal avviso CERT-UA e convertirla in query IOC personalizzate adatte al linguaggio informatico in uso.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre visibilità dettagliata nel contesto delle operazioni offensive attribuite ad APT28. Esplora la tabella sottostante per vedere l’elenco completo delle regole Sigma dedicate che affrontano le tattiche, le tecniche e le sotto-tecniche ATT&CK corrispondenti utilizzate nella campagna più recente contro il settore pubblico ucraino e le organizzazioni polacche.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | System Binary Proxy Execution: Regsvr32 (T1218.010) | |

Hide Artifacts: Hidden Windows (T1564.003) | ||

Masquerading (T1036) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Protocol Tunneling (T1572) |