Le 1er octobre, la Cybersecurity and Infrastructure Security Agency a publié un avis conjoint sur la cybersécurité de la CISA et du FBI concernant l’activité de menace affiliée au ministère de la Sécurité d’État chinois, publié sous la forme de Alerte AA20-275A.

Cet avertissement a été envoyé pour faire écho aux tensions accrues entre les États-Unis et la Chine, qui ont suivi les accusations de mesures de contrôle insuffisantes prises par la Chine en raison de l’épidémie de coronavirus, ainsi que d’accusations de violations des droits de l’homme, d’espionnage et de vol de propriété intellectuelle.

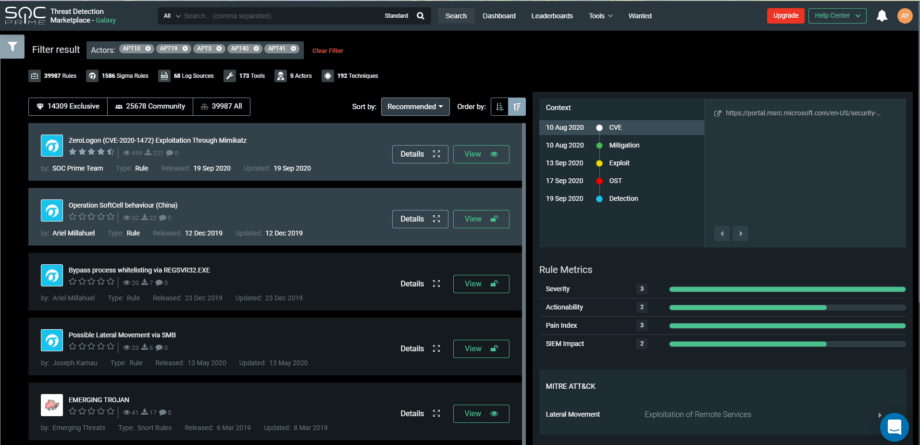

SOC Prime, en tant que pionnier et organisation de premier plan dans le domaine de la Détection en tant que Code, garde toujours un doigt sur le pouls des menaces émergentes pour aider les praticiens de la sécurité à se défendre de manière proactive contre elles. En réponse à la Alerte AA20-275A, nous estimons que notre responsabilité est de fournir aux infrastructures critiques des informations sur la gravité des menaces et des instructions d’atténuation en utilisant les capacités du Threat Detection Marketplace. Ici, vous pouvez trouver des informations sur les contenus de détection les plus ciblés qui couvrent les outils et cadres couramment utilisés par les acteurs de la menace chinois, ainsi que les principales vulnérabilités exploitées par les groupes APT.

Acteurs de la menace

Une variété d’industries américaines sont tombées victimes des cybercrimes ciblés attribués aux groupes APT parrainés par l’État chinois. Dans leurs activités malveillantes, les célèbres acteurs de la menace mentionnés dans le Alerte AA20-275A ont frappé des installations de fabrication critiques, des institutions financières et gouvernementales, des actifs industriels de défense, des organisations de santé et des établissements d’enseignement.

| Acteurs de la menace chinois | Contenu de détection |

| APT3 | Contenu pour détecter les attaques APT3 |

| APT10 | Contenu pour détecter les attaques APT10 |

| APT19 | Contenu pour détecter les attaques APT19 |

| APT40 (également connu sous le nom de Leviathan) | Contenu pour détecter les attaques APT40 |

| APT41 | Contenu pour détecter les attaques APT41 |

Outils et cadres

Ci-dessous, nous fournissons des liens vers les contenus de détection sur les Hacktools couramment utilisés par les acteurs de la menace chinois associés aux attaques TTP orchestrées et ciblant les réseaux d’entreprise comme mentionné dans le Alerte AA20-275A.

| Outils utilisés par les acteurs de la menace chinois | Contenu exploitable sur le Threat Detection Marketplace |

| Cobalt Strike | Contenu contre Cobalt Strike |

| Mimikatz | Contenu pour détecter Mimikatz |

| PoisonIvy | Contenu pour détecter PoisonIvy |

| PowerShell Empire | Contenu pour détecter PowerShell Empire |

| China Chopper Web Shell | Contenu pour détecter China Chopper Web Shell |

Vulnérabilités CVE

Afin de protéger les réseaux d’entreprise critiques, il est essentiel d’adopter des recommandations techniques sur la correction des vulnérabilités connues. Pour réduire la vulnérabilité globale de l’infrastructure, les organisations doivent maintenir un cycle de correction. Le Threat Detection Marketplace propose un contenu exploitable pour repérer les activités malveillantes liées à l’exploitation des vulnérabilités répertoriées dans le Alerte AA20-275A.

| Vulnérabilité | Contenu pour détecter les activités malveillantes |

| CVE-2012-0158 | Contenu pour détecter CVE-2012-0158 |

| CVE-2020-5902 | Contenu pour détecter CVE-2020-5902 |

| CVE-2019-19781 | Contenu pour détecter CVE-2019-19781 |

| CVE-2019-11510 | Contenu pour détecter CVE-2019-11510 |

| CVE-2020-10189 | Contenu pour détecter CVE-2020-10189 |

Prêt à essayer SOC Prime Threat Detection pour améliorer vos solutions de sécurité ? Inscrivez-vous gratuitement. Ou rejoignez le programme Threat Bounty pour développer votre propre contenu et le partager avec la communauté du Threat Detection Marketplace.