Depuis le début de la guerre entre la Russie et l’Ukraine en 2022, il y a eu une augmentation significative des opérations offensives, soulignant l’impact profond des tensions géopolitiques sur les entreprises mondiales. Plusieurs groupes de hackers continuent d’utiliser l’Ukraine comme un terrain d’essai pour étendre leur surface d’attaque dans les sphères politiques européennes et américaines. CERT-UA a récemment signalé une nouvelle vague d’attaques ciblées contre des entités gouvernementales, l’armée et les agences de défense utilisant le malware DarkCrystal RAT, qui est diffusé via le messager Signal.

Analyse de l’attaque UAC-0200

Le 4 juin 2024, CERT-UA a publié un nouveau avis CERT-UA#9918 sur une nouvelle campagne de phishing utilisant le messager Signal. Le collectif de hackers suivi sous le nom de UAC-0200 est derrière une nouvelle vague d’opérations malveillantes visant les corps d’État ukrainiens, y compris les fonctionnaires, le personnel militaire et les représentants du secteur de la défense qui s’appuient largement sur Signal comme moyen de communication fiable.

Notamment, les hackers tentent d’inciter les victimes à ouvrir le fichier malveillant envoyé via Signal contenant le DarkCrystal RAT en utilisant un expéditeur qui pourrait être de la liste de contacts ou des groupes partagés du destinataire. Cette tactique vise à augmenter le niveau de confiance de ces messages, posant de plus grandes menaces aux victimes potentielles de telles attaques de phishing sophistiquées.

Les attaquants envoient une archive, un mot de passe, et un message soulignant la nécessité d’ouvrir le fichier nuisible contenant le malware sur un ordinateur. Typiquement, l’archive ci-dessus contient un fichier exécutable (avec des extensions telles que « .pif » ou « .exe »), qui est une archive RARSFX incluant un fichier VBE, un fichier BAT, et un fichier EXE. Une fois exécuté, ce dernier infectera l’ordinateur ciblé avec le malware DarkCrystal RAT, permettant un accès non autorisé caché au système.

Les défenseurs pointent la tendance croissante des cyberattaques qui exploitent les messagers populaires comme vecteur d’attaque initial commun et utilisent des comptes légitimes compromis. Dans tous les cas, la victime est amenée à ouvrir le fichier sur un ordinateur, ce qui devrait être considéré comme un avertissement spécifique pour les utilisateurs afin d’éviter les risques d’intrusions.

Détection des intrusions UAC-0200 couvertes dans l’alerte CERT-UA#9918

Le schéma en augmentation continue des cyberattaques qui abusent des applications de messagerie de confiance pour diffuser des malwares présente des risques croissants pour les organisations susceptibles de tomber dans les pièges des intentions adversaires compliquées. En réponse à la dernière alerte CERT-UA#9918, avertissant les défenseurs des attaques UAC-0200 qui exploitent Signal pour diffuser DarkCrystal RAT, SOC Prime a instantanément élaboré un ensemble pertinent d’algorithmes de détection.

Cliquez sur le bouton Explorer les détections pour accéder à la liste des règles Sigma pour la détection des activités UAC-0200 couvertes dans l’alerte CERT-UA#9918 correspondante. Toutes les détections sont filtrées par le tag personnalisé basé sur l’identifiant de recherche CERT-UA pour aider les équipes de sécurité à accélérer leur recherche et sélection de contenu. Les règles Sigma basées sur les TTP fournies dans cette pile de détection sont liées à MITRE ATT&CK® et compatibles avec les solutions SIEM, EDR et Data Lake leaders du marché sur site et en cloud-native pour rationaliser les opérations d’ingénierie de détection pour les organisations qui travaillent dans des écosystèmes dispersés. Alternativement, les équipes de sécurité peuvent également accéder aux détections pertinentes en utilisant le tag « UAC-0200 » basé sur l’attribution de l’adversaire.

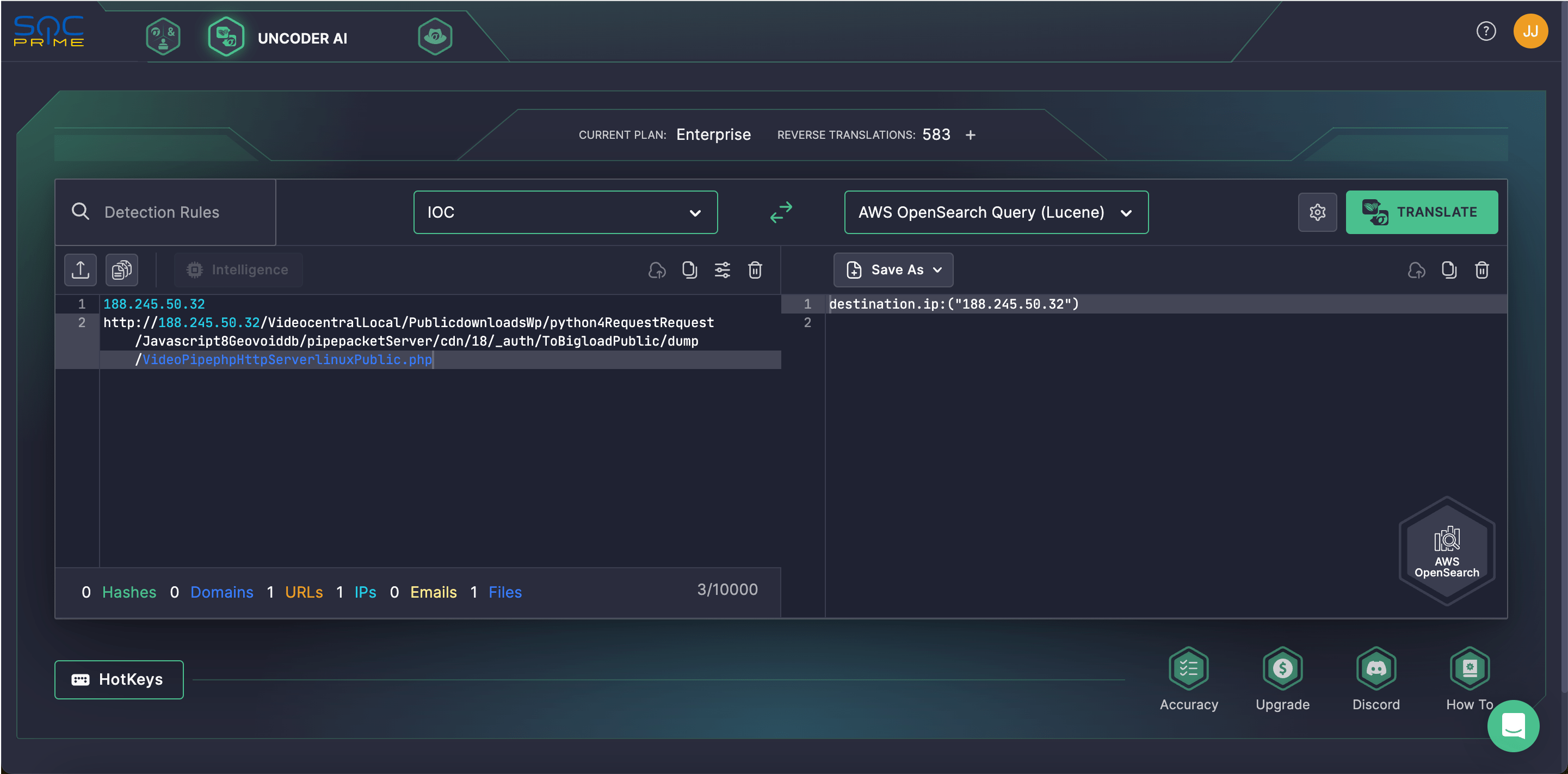

Pour simplifier la recherche des fichiers, hôtes ou IOC basés sur le réseau proposés dans le rapport CERT-UA#9918, les ingénieurs en sécurité peuvent s’appuyer sur l’ Uncoder AI de SOC Prime en utilisant le packager IOC intégré. La solution permet de convertir automatiquement les renseignements sur les menaces en requêtes IOC optimisées pour les performances et compatibles avec le format SIEM ou EDR de votre choix.

Contexte MITRE ATT&CK

En tirant parti de MITRE ATT&CK, les cyber défenseurs pourraient obtenir des informations détaillées sur le contexte de la dernière opération offensive et des TTP liées à UAC-0200. Consultez le tableau ci-dessous pour voir la liste complète des règles Sigma spécifiques qui correspondent aux tactiques, techniques et sous-techniques ATT&CK pertinentes.