Les acteurs de la menace exploitent fréquemment les outils de gestion à distance dans les cyberattaques via le vecteur de phishing. Par exemple, le logiciel Remote Utilities a été largement exploité dans des campagnes offensives contre l’Ukraine. CERT-UA, en collaboration avec CSIRT-NB, a récemment identifié une cyberattaque ciblée attribuée à l’UAC-0188 utilisant un logiciel de gestion à distance. Les adversaires ont été observés accédant de manière non autorisée aux ordinateurs des organisations ukrainiennes en exploitant un outil RMM SuperOps populaire.

Détecter l’activité de l’UAC-0188 couverte dans la recherche CERT-UA#9797

L’exposition croissante et l’impact des attaques de phishing abusant de logiciels légitimes, y compris les outils de gestion à distance, soulignent la nécessité de renforcer les défenses cybernétiques proactives. La plateforme SOC Prime fournit une collection de règles Sigma pour détecter la dernière activité malveillante qui utilise SuperOps RMM à des fins offensives, cible l’Ukraine et potentiellement étend la portée de l’attaque à l’Europe et aux États-Unis. Pour faciliter la recherche, les algorithmes de détection peuvent être filtrés par les tags personnalisés « UAC-0188 » ou « CERT-UA#9797 » en fonction soit des identifiants de groupe, soit de recherche.

Connectez-vous à la plateforme SOC Prime et cliquez sur le bouton Explorez les détections pour explorer instantanément l’ensemble de détections pertinentes enrichi de métadonnées exploitables, aligné avec le cadre MITRE ATT&CK®, et prêt à être déployé sur plusieurs solutions d’analyse de sécurité en cours d’utilisation.

Pour se défendre proactivement contre des attaques similaires exploitant des outils de gestion à distance légitimes, les ingénieurs en sécurité peuvent également profiter de plus de contenu SOC ajouté à l’ensemble de détections pertinent disponible via ce lien.

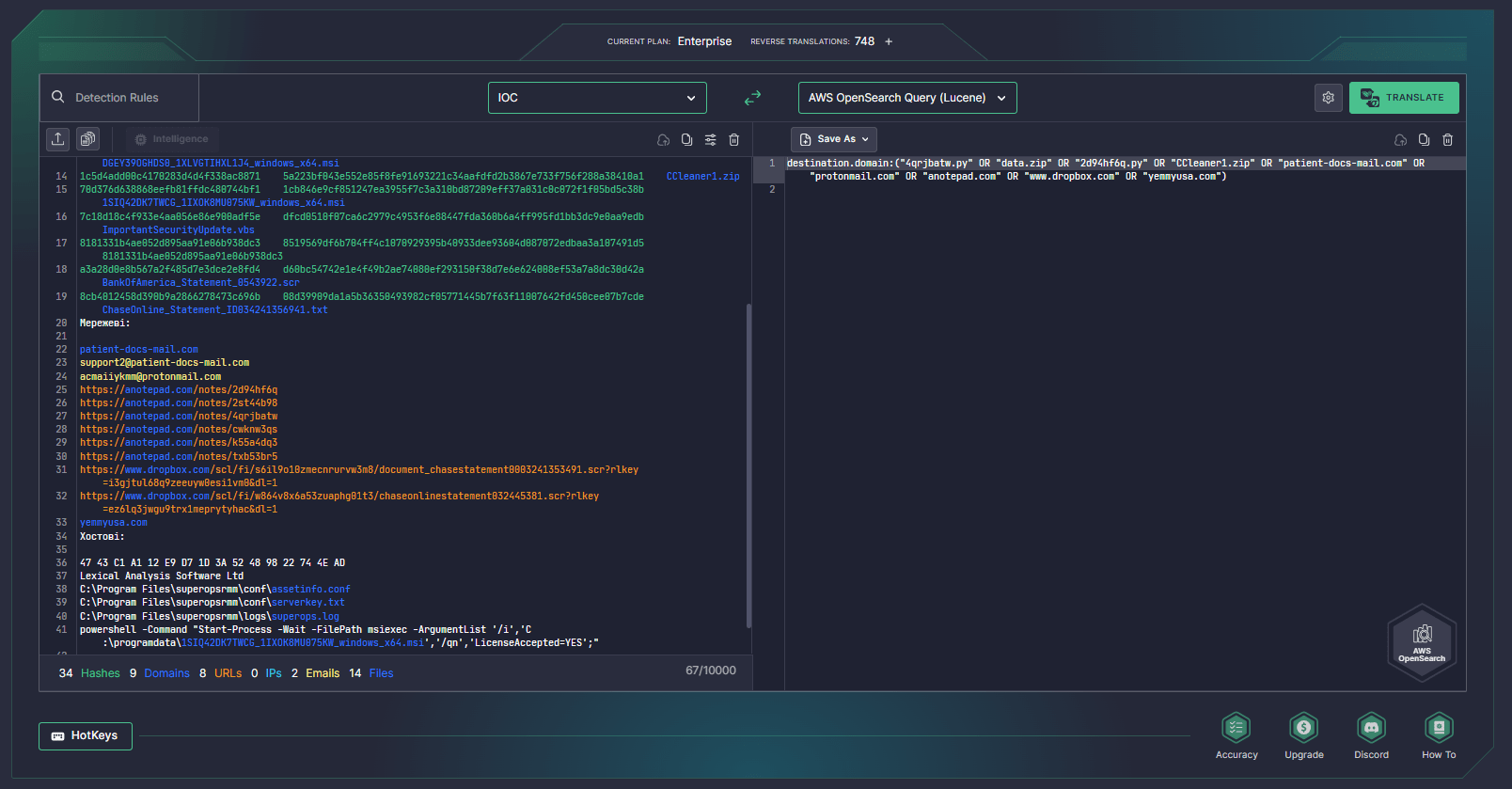

CERT-UA a également fourni la liste des IOC pour rechercher les menaces liées à la dernière activité de l’UAC-0188. En exploitant Uncoder AI de SOC Prime, les ingénieurs en détection, les chasseurs de menaces et les analystes SOC peuvent rationaliser la correspondance des IOC en convertissant instantanément les renseignements sur les menaces pertinents en requêtes IOC personnalisées prêtes à être recherchées dans le format de langue correspondant au SIEM ou EDR utilisé.

Analyse de l’attaque UAC-0188

Le 23 mai 2024, CSIRT-NBU et CERT-UA ont émis une nouvelle alerte CERT-UA#9797 avertissant la communauté mondiale de défenseurs cybernétiques d’une attaque de phishing contre l’Ukraine utilisant un outil de gestion à distance légitime SuperOps RMM. L’activité malveillante a été liée au collectif de hackers UAC-0188.

Le flux d’infection est déclenché par un e-mail de phishing avec un lien vers Dropbox, ce qui conduit au téléchargement d’un fichier exécutable SCR. Ce dernier est créé à l’aide de PyInstaller et contient le code Python légitime du jeu « Démineur » ainsi qu’une chaîne codée en base64 de 28 Mo. Le reste du code du programme télécharge, décode et exécute le code Python. La fonction principale du code Python téléchargé est d’appeler la fonction « create_license_ver » de « Démineur », l’argument étant une combinaison de la chaîne codée en base64 du script téléchargé et de la chaîne de 28 Mo en base64 contenue dans le fichier SCR initial.

Concaténer et décoder la chaîne permet d’obtenir une archive ZIP, qui extrait et exécute un fichier MSI représentant le logiciel légitime SuperOps RMM. Exécuter ce programme sur l’ordinateur permet aux adversaires de gagner un accès à distance non autorisé à des tiers.

CERT-UA a mené des recherches supplémentaires sur les TTP des adversaires. Utilisant les fonctionnalités du fichier SCR, cinq fichiers similaires ont été trouvés, nommés d’après des institutions financières et d’assurance en Europe et aux États-Unis. Selon la recherche, les cyberattaques découvertes ont probablement été lancées au plus tard en février-mars 2024, les adversaires étendant la portée géographique de leur impact.

Les défenseurs recommandent aux organisations n’utilisant pas le logiciel légitime SuperOps RMM de s’assurer qu’il n’y a pas d’activité réseau liée aux domaines *.superops.com et *.superops.ai pour contrecarrer les attaques associées aux dernières opérations de l’UAC-0188.

Contexte MITRE ATT&CK

En exploitant MITRE ATT&CK, les défenseurs cybernétiques peuvent obtenir des informations détaillées sur le contexte des opérations offensives et des TTP liés à l’UAC-0188. Consultez le tableau ci-dessous pour voir la liste complète des règles Sigma spécifiques qui correspondent aux tactiques, techniques et sous-techniques ATT&CK pertinentes.