The collectif de hackers UAC-0184 est de retour, se concentrant une fois de plus sur les Forces armées de l’Ukraine. Les adversaires tentent d’accéder aux ordinateurs ciblés pour voler des fichiers et des données de messagerie, selon les dernières recherches du CERT-UA.

Description de la Dernière Attaque UAC-0184

Les défenseurs ont observé une augmentation significative de l’activité malveillante du groupe UAC-0184 tout au long de 2024. Au début de l’année, les hackers ont lancé une campagne de phishing contre l’Ukraine, utilisant des appâts de phishing liés au domaine militaire and Remcos RAT malware comme partie de leur arsenal offensif.

Le 16 avril, CERT-UA a publié une nouvelle alerte focalisée sur une nouvelle vague d’opérations offensives du groupe. Dans la dernière campagne malveillante attribuée au groupe UAC-0184, les adversaires ciblent les ordinateurs des Forces armées de l’Ukraine pour tenter de voler des données sensibles. Comme vecteur initial d’attaque, le groupe utilise l’ingénierie sociale, en envoyant par exemple des messages appâts concernant l’ouverture d’une enquête exécutive ou d’une affaire criminelle, des vidéos d’actions de combat, ou des requêtes pour faire connaissance via des plateformes de rencontre populaires. Les discussions ultérieures avec un militaire peuvent impliquer le transfert d’un fichier ou d’une archive avec une demande d’aide pour l’ouvrir ou le traiter.

Les adversaires exploitent plusieurs outils offensifs, y compris des logiciels commerciaux et des utilitaires open source. Par exemple, UAC-0184 utilise le malware IDAT (HijackLoader, SHADOWLADDER, GHOSTPULSE) au stade initial de l’intrusion. D’autres souches malveillantes incluent REMCOSRAT, VIOTTOKEYLOGGER, et XWORM. Le groupe exploite également les utilitaires SIGTOP et TUSC, accessibles publiquement sur GitHub, pour voler et extraire des données des ordinateurs ciblés, y compris les messages et les détails de contact depuis Signal, une plateforme populaire parmi le personnel militaire.

Pour minimiser les intrusions adverses, les défenseurs recommandent de rester cyber vigilant lors de l’utilisation de messagers populaires qui ne sont pas des canaux contrôlés pour l’échange d’informations et sont à risque d’être armés par des attaquants.

Détecter l’Activité UAC-0184 Abordée dans l’Alerte CERT-UA#9474

Le nombre croissant de cyberattaques contre l’Ukraine liées au groupe UAC-0184 souligne la nécessité d’améliorer les défenses pour identifier les intrusions rapidement. Connectez-vous à la plateforme SOC Prime pour accéder à l’ensemble complet des algorithmes de détection pour les attaques UAC-0184 utilisant des messagers populaires et des sites de rencontre selon la toute dernière alerte CERT-UA#9474. Parcourez le lot de détection pertinent en appliquant le tag personnalisé basé sur l’ID de l’alerte CERT-UA :

Règles Sigma pour détecter l’activité UAC-0184 couvertes dans le rapport CERT-UA#9474

Tous les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK® v.14.1, enrichis avec les renseignement de menace pertinents et des métadonnées exploitables, et sont instantanément convertibles en divers formats de langage SIEM, EDR, et Data Lake pour hyperdimensionner vos opérations d’Ingénierie de Détection.

Si vous recherchez l’ensemble complet de règles pour la détection des attaques UAC-0184, cliquez sur le Explorer les Détections bouton ci-dessous, et accédez à plus de contenus abordant les TTPs du groupe et reflétant leurs schémas comportementaux communs.

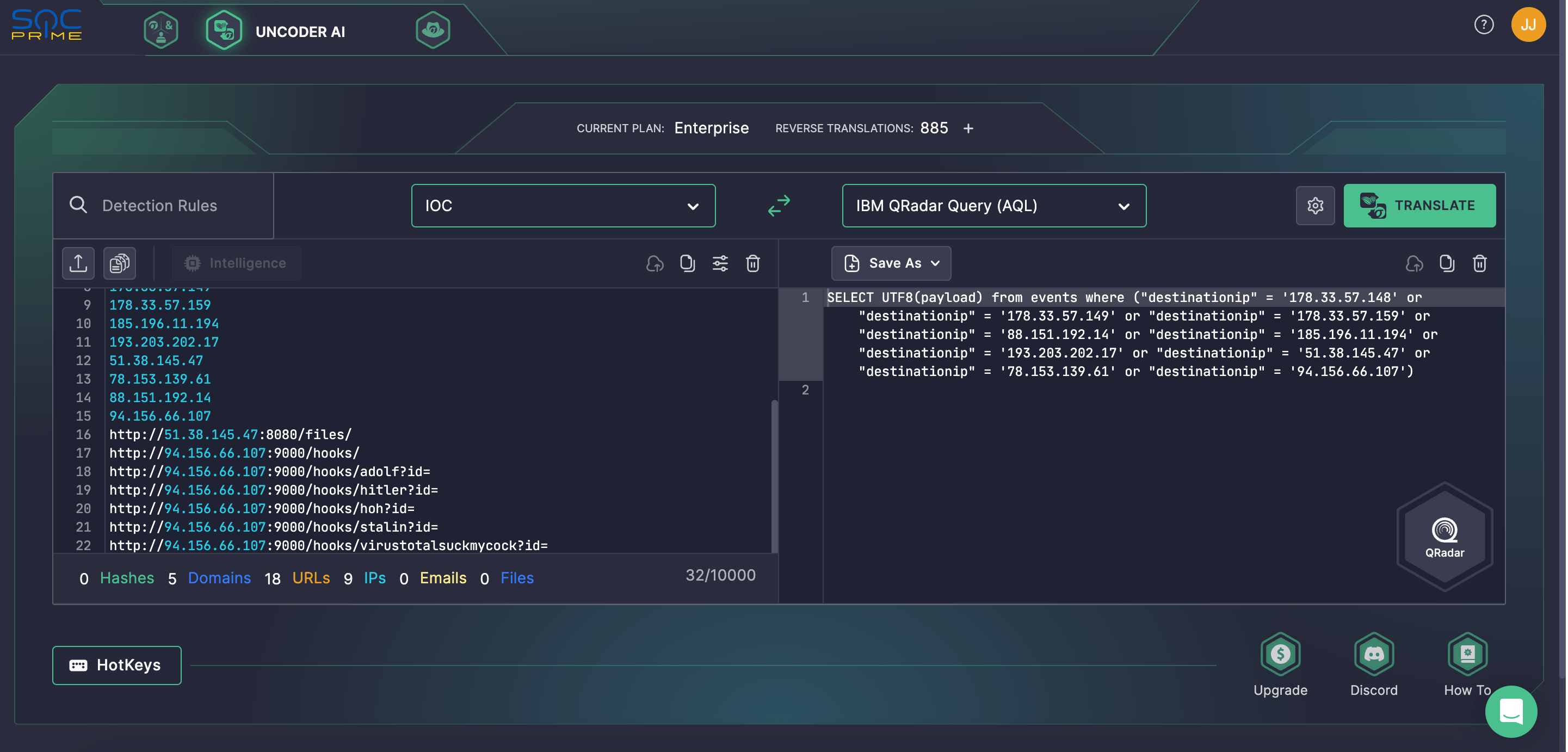

Pour faciliter votre correspondance IOC, fiez-vous à Uncoder AI, le premier copilote IA de l’industrie pour l’Ingénierie de Détection, et recherchez instantanément les indicateurs de compromission fournis dans l’ alerte CERT-UA#9474. Uncoder AI agit comme un emballeur IOC, permettant aux analystes CTI et SOC et aux chasseurs de menaces de parser sans problème les IOC et de les convertir en requêtes de chasse personnalisées prêtes à être exécutées dans le SIEM ou EDR de leur choix.

Contexte MITRE ATT&CK

Utiliser MITRE ATT&CK offre une visibilité granulaire sur le contexte des opérations offensives attribuées à UAC-0184. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant des tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Deobfuscated/Decode Files or Information (T1140) | ||

Command and Control | Ingress Tool Transfer (T1105) |