Les chercheurs de CERT-UA informent les défenseurs de la campagne malveillante persistante impactant plus de 11 fournisseurs de télécommunications. Le groupe UAC-0165 derrière ces attaques destructrices cible le secteur des télécommunications ukrainiennes depuis plus de 5 mois, visant à paralyser l’infrastructure critique, ce qui accentue le besoin de recherches approfondies parmi les défenseurs pour prévenir des menaces potentielles.

Analyse de l’attaque UAC-0165 ciblant les télécommunications

Le 15 octobre 2023, une alerte de sécurité récemment publiée CERT-UA#7627 a averti les pairs de l’industrie de la campagne de longue durée contre l’Ukraine avec les fournisseurs de télécommunications étant la cible d’attaques cyber destructrices. Des cybercriminels suivis sous le nom de UAC-0165 sont responsables des intrusions dans les systèmes de communication d’au moins 11 fournisseurs entraînant des perturbations de service pour les consommateurs de télécommunications. La collaboration avec l’un des fournisseurs de télécommunications compromis a permis aux chercheurs de CERT-UA d’acquérir un aperçu de l’incident, d’identifier les TTP communes de l’attaquant, et d’enquêter minutieusement sur les intentions offensives pour prévenir de nouvelles intrusions dans le secteur des télécommunications.

Au stade initial de l’attaque, UAC-0165 scanne les sous-réseaux du fournisseur en utilisant un ensemble commun de ports réseau grâce à l’utilitaire Masscan. Une fois que les attaquants identifient des interfaces de gestion, comme SSH ou RDP, à condition que l’accès à celles-ci ne soit pas restreint, ils tentent l’authentification. Les adversaires cherchent également des vulnérabilités et les exploitent une fois révélées. De plus, les acteurs d’UAC-0165 analysent les services accessibles au public, comme les applications web, telles que la facturation, les comptes utilisateurs personnels, et les serveurs d’hébergement, en utilisant ffuf, DirBuster, gowitness, nmap, et d’autres utilitaires de scan.

Notamment, UAC-0165 effectue des activités de reconnaissance et d’exploitation à partir de serveurs compromis précédemment et applique des serveurs proxy tels que Dante, SOCKS5, etc., pour acheminer le trafic par ces nœuds.

Les chercheurs indiquent également un ensemble d’indicateurs de compromission supplémentaires, y compris l’installation d’un module RAM nommé POEMGATE qui permet aux adversaires de s’authentifier avec un mot de passe défini statiquement. De plus, ce dernier stocke les informations d’identification saisies lors de l’authentification dans un format encodé XOR. Ces portes dérobées sont préinstallées pour permettre aux attaquants de collecter au fil du temps des données d’authentification admin à jour. Ces identifiants sont souvent utilisés pour accéder à d’autres serveurs et équipements réseau. Pour contourner les paramètres restreignant l’utilisation d’un shell de commande, les fichiers originaux “/bin/false” et “/bin/nologin” sont remplacés par “bash.” Les hackers d’UAC-0165 suppriment également couramment les signes d’accès non authentifié via l’utilitaire WHITECAT.

De plus, une variante du programme POSEIDON peut être installée sur le serveur. Sa fonctionnalité inclut une gamme complète d’outils de gestion à distance. La persistance de POSEIDON est assurée en remplaçant ou modifiant le fichier binaire légitime, dans lequel un code programme est ajouté, créant un thread avec un argument “start_routine” sous la forme de la fonction “RunMain,” qui est importée de la bibliothèque “libc.so.”

Au cas où le fournisseur de télécommunications ciblé offre des services d’hébergement, après la compromission du site web, une porte dérobée appelée Weevely peut être déployée sur le serveur web. Si le serveur se trouve dans le réseau du fournisseur, les hackers peuvent en profiter pour faire avancer une attaque sur d’autres éléments au sein de la DMZ ou du réseau informatique local.

En dehors des utilitaires spécifiques, les adversaires obtiennent un accès non autorisé persistant à l’infrastructure du fournisseur via des comptes VPN réguliers. Cela peut être réalisé si l’authentification multifacteur basée sur des codes uniques d’une application manque. Un signe évident de la compromission du VPN est une connexion depuis des adresses IP d’un réseau TOR et depuis des services VPN, y compris ceux qui sont « classifiés » comme ukrainiens. Les hackers peuvent également voler les identifiants des comptes officiels dans les messageries ainsi que les jetons pour envoyer des messages texte.

À l’étape finale de l’attaque, les acteurs de la menace tentent de perturber les équipements de réseau et de serveur actifs, ainsi que de paralyser les systèmes de stockage de données. Cela peut être réalisé en utilisant des mots de passe identiques et un accès non restreint aux interfaces de gestion de cet équipement. De plus, l’absence de copies de sauvegarde des configurations actuelles peut avoir un impact négatif sur la capacité à restaurer rapidement la fonctionnalité du système.

Pour remédier aux menaces associées à l’activité d’UAC-0165 et renforcer la cyberrésilience, les défenseurs exhortent fortement les fournisseurs de télécommunications à activer l’authentification multifacteur et à suivre les meilleures pratiques de sécurité mises en avant dans les recommandations CERT-UA.

Détection de la campagne de longue durée UAC-0165 ciblant l’infrastructure critique ukrainienne

Les contreparties offensives soutenues par la Russie ciblent continuellement les organisations ukrainiennes dans le but de perturber l’infrastructure en ligne nationale et d’étendre leurs tactiques malveillantes avérées à une gamme plus large de cibles mondiales. Pour aider les défenseurs du cyberespace à la détection proactive des cyberattaques possibles affiliées aux acteurs de la menace russes, la plate-forme SOC Prime pour la défense cyber collective offre un ensemble dédié de règles Sigma sélectionnées, y compris celles spécifiquement conçues pour la détection des attaques UAC-0165.

Les algorithmes de détection sont filtrés en fonction de l’ID du groupe et de l’alerte CERT-UA correspondante, permettant aux experts en cybersécurité de rechercher le contenu par les balises “CERT-UA#7627” ou “UAC-0165”. Toutes les règles Sigma associées sont alignées avec MITRE ATT&CK® et peuvent être automatiquement converties en 28 plates-formes SIEM, EDR, XDR, ou Data Lake. Appuyez sur le bouton Explore Detections ci-dessous pour accéder à la pile de détection visant la dernière campagne UAC-0165 contre le secteur des télécommunications ukrainien.

Vous pouvez également explorer le ensemble de contenu de détection étendu couvrant l’activité malveillante UAC-0165.

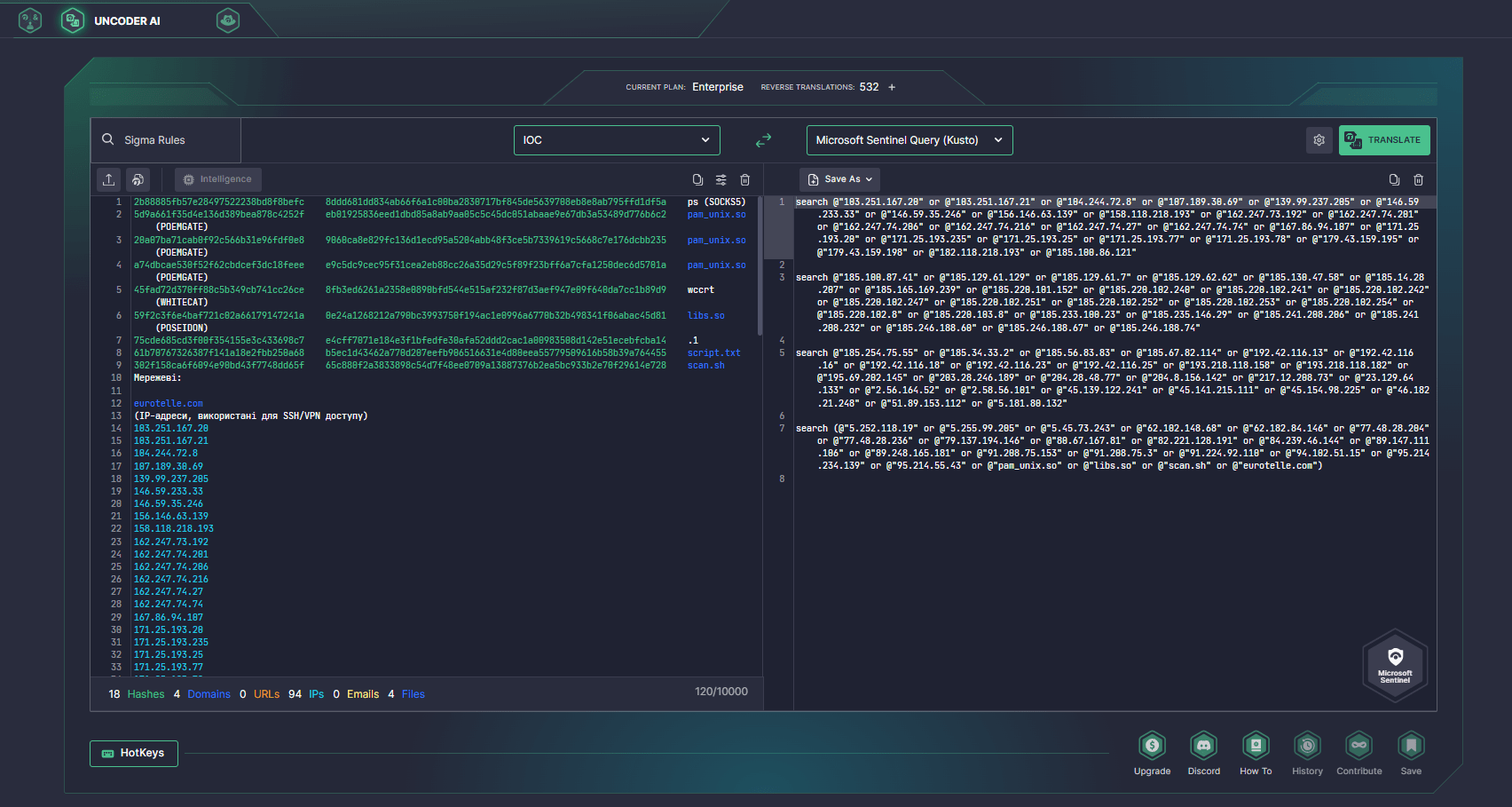

Uncoder AI de SOC Prime peut également être utilisé pour rechercher les IOC pertinents fournis par CERT-UA en créant des requêtes personnalisées et en les exécutant automatiquement dans votre environnement cloud. Contexte MITRE ATT&CK

Les membres de l’équipe SOC peuvent également explorer les détails de l’attaque couverts dans l’alerte CERT-UA#7627. Plongez dans le tableau ci-dessous pour trouver la liste de toutes les tactiques, techniques et sous-techniques adverses applicables liées aux règles Sigma susmentionnées pour une analyse approfondie :

SOC team members can also explore the attack details covered in the CERT-UA#7627 alert. Dive into the table below to find the list of all applicable adversary tactics, techniques, and sub-techniques linked to the above-mentioned Sigma rules for in-depth analysis:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |