The Acteur de la menace UAC-0149 cible à plusieurs reprises les gouvernements et les organisations militaires ukrainiens en utilisant le logiciel malveillant COOKBOX. Les dernières recherches de CERT-UA détaillent la nouvelle attaque utilisant le phishing par messages Signal et les exploits CVE-2023-38831 pour déployer COOKBOX sur les instances ciblées.

Détails de l’attaque UAC-0149

Le collectif de hackers UAC-0149 mène des opérations malveillantes contre l’Ukraine depuis au moins l’automne 2023. Au tournant de 2024, CERT-UA a révélé une attaque ciblée contre les Forces Armées de l’Ukraine impliquant le célèbre logiciel malveillant COOKBOX livré via de faux messages Signal.

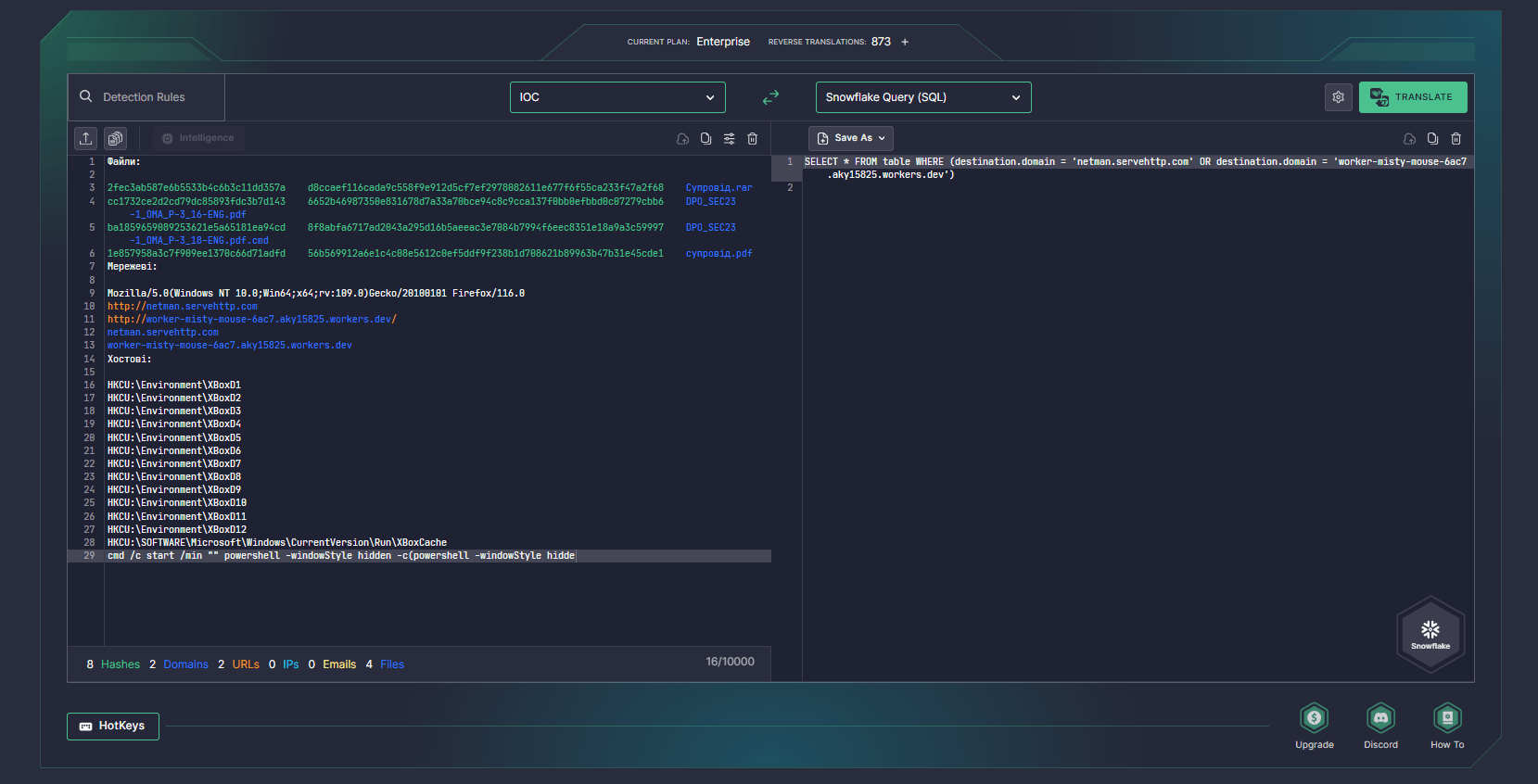

Le 18 avril, CERT-UA a émis une nouvelle alerte avertissant d’une nouvelle vague d’intrusions utilisant COOKBOX. Dans la dernière opération attribuée à UAC-0149, les hackers ciblent des représentants des Forces de Défense Ukrainiennes avec des messages Signal malveillants contenant des documents piégés. Les faux documents mentionnant une candidature pour un poste au Département des Opérations de Maintien de la Paix des Nations Unies sont livrés via « Супровід.rar » archive contenant un exploit CVE-2023-38831 pour le logiciel WinRAR. En cas d’ouverture, l’archive RAR malveillante exécute le fichier CMD “супровід.pdf. cmd” qui à son tour ouvre un document de phishing « DPO_SEC23-1_OMA_P-3_16-ENG.pdf » et déclenche des scripts PowerShell associés au logiciel malveillant COOKBOX.

Notamment, le serveur de commande et de contrôle COOKBOX utilise le service DNS dynamique NoIP. En coopération avec les représentants de NoIP, le nom de domaine correspondant a déjà été bloqué.

Suite à cette attaque, CERT-UA recommande fortement aux administrateurs système de limiter les utilisateurs dans l’exécution d’utilitaires tels que powershell.exe, wscript.exe, cscript.exe, mshta.exe, et autres. Il est conseillé d’utiliser des mécanismes standard tels que SRP, AppLocker et les paramètres de registre.

Détection de l’attaque UAC-0149 couverte dans l’alerte CERT-UA#9522

Avec l’escalade de la vague d’attaques UAC-0149 utilisant le logiciel malveillant COOKBOX, les professionnels de la sécurité cherchent un moyen fiable de détecter les intrusions à temps et de se défendre de manière proactive. La plateforme SOC Prime pour la défense cybernétique collective regroupe un ensemble sélectionné de règles Sigma pour détecter la dernière activité UAC-0149 accompagnée de solutions avancées de détection et de chasse aux menaces. De plus, les cyber-défenseurs peuvent parcourir le stack de détection pertinent en appliquant le tag personnalisé basé sur l’ID d’alerte CERT-UA “CERT-UA#9522” :

Règles Sigma pour détecter l’activité UAC-0149 couverte dans l’alerte CERT-UA#9522

Tous les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK® v.14.1, enrichis avec des renseignements sur les menaces pertinents et des métadonnées exploitables, et sont instantanément convertibles en divers formats de langage SIEM, EDR et Data Lake pour hyper-accélérer vos opérations d’ingénierie de détection.

Les experts en cybersécurité recherchant une couverture plus large des attaques UAC-0149 peuvent cliquer sur le bouton Explorer les Détections ci-dessous pour accéder immédiatement à une collection de règles étendue traitant des TTP et des modèles de comportement du groupe.

bouton Explorer les Détections

Pour rationaliser votre enquête sur les menaces, fiez-vous à Uncoder AI, le premier co-pilote IA du secteur pour l’ingénierie de détection, et recherchez instantanément des indicateurs de compromis fournis dans l’ alerte CERT-UA#9522. Uncoder AI agit comme un empaqueteur d’IOC, permettant aux analystes CTI et SOC et aux chasseurs de menaces de parser sans effort les IOCs et de les convertir en requêtes de chasse personnalisées prêtes à être exécutées dans le SIEM ou EDR de leur choix.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK fournit une visibilité étendue sur les modèles de comportement liés à la dernière attaque UAC-0149. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant des tactiques, techniques et sous-techniques ATT&CK correspondantes. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Command and Scripting Interpreter: PowerShell (T1059.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Hide Artifacts: Hidden Window (T1564.003) Command and Control Proxy: Domain Fronting (T1090.004)