Juste après la campagne de cyber-espionnage de UAC-0099 via le vecteur d’attaque de phishing, un autre collectif de hackers a évolué dans le domaine des menaces cybernétiques pour cibler des organisations ukrainiennes. CERT-UA informe les défenseurs de la découverte de faux sites web qui imitent la page officielle de l’application « Army+ » et qui sont hébergés en utilisant le service Cloudflare Workers. L’activité malveillante est liée au groupe UAC-0125, qui est très probablement associé au collectif de hackers soutenu par la Russie connu sous le nom de UAC-0002 (alias APT44 alias Sandworm).

Détecter les attaques UAC-0125 couvertes dans l’Alerte CERT-UA#12559

Le nombre croissant de cyberattaques visant les organismes gouvernementaux, les agences militaires et de défense, et le secteur des infrastructures critiques a provoqué des remous sur la ligne de front cybernétique depuis la guerre totale de la Russie contre l’Ukraine. La publication d’une nouvelle alerte CERT-UA#12559 renforce l’inquiétude croissante concernant l’activité de l’adversaire UAC-0125, avec de fortes indications de sa connexion au groupe russe UAC-0002 (alias Sandworm APT) et la nécessité d’une vigilance accrue en matière de cybersécurité. SOC Prime Platform pour la défense cyber collaborative équipe les équipes de sécurité d’une pile de détection pertinente pour contrer de manière proactive les attaques couvertes dans l’alerte CERT-UA#12559.

Cliquez Explorez les Détections pour accéder au contenu SOC dédié ou utiliser les tags personnalisés correspondants lors de la recherche dans le Marché de la Détection des Menaces basé sur l’identifiant de cluster ou l’ID d’alerte CERT-UA. Les algorithmes de détection sont alignés avec le cadre MITRE ATT&CK® et offrent un contexte de menace cybernétique exploitable, y compris CTI et des métadonnées opérationnelles. Les ingénieurs de sécurité peuvent également traduire le code de détection de manière automatisée pour l’un des formats SIEM, EDR ou Data Lake choisis parmi plus de 30.

Les équipes peuvent également enquêter sur les TTP associés aux opérations offensives de l’acteur en accédant à l’intégralité de la collection de règles Sigma via le tag correspondant « UAC-0125« . De plus, les experts en sécurité peuvent appliquer le tag “Sandworm” pour rechercher des détections liées au cluster adversaire, probablement associé à la dernière activité UAC-0125.

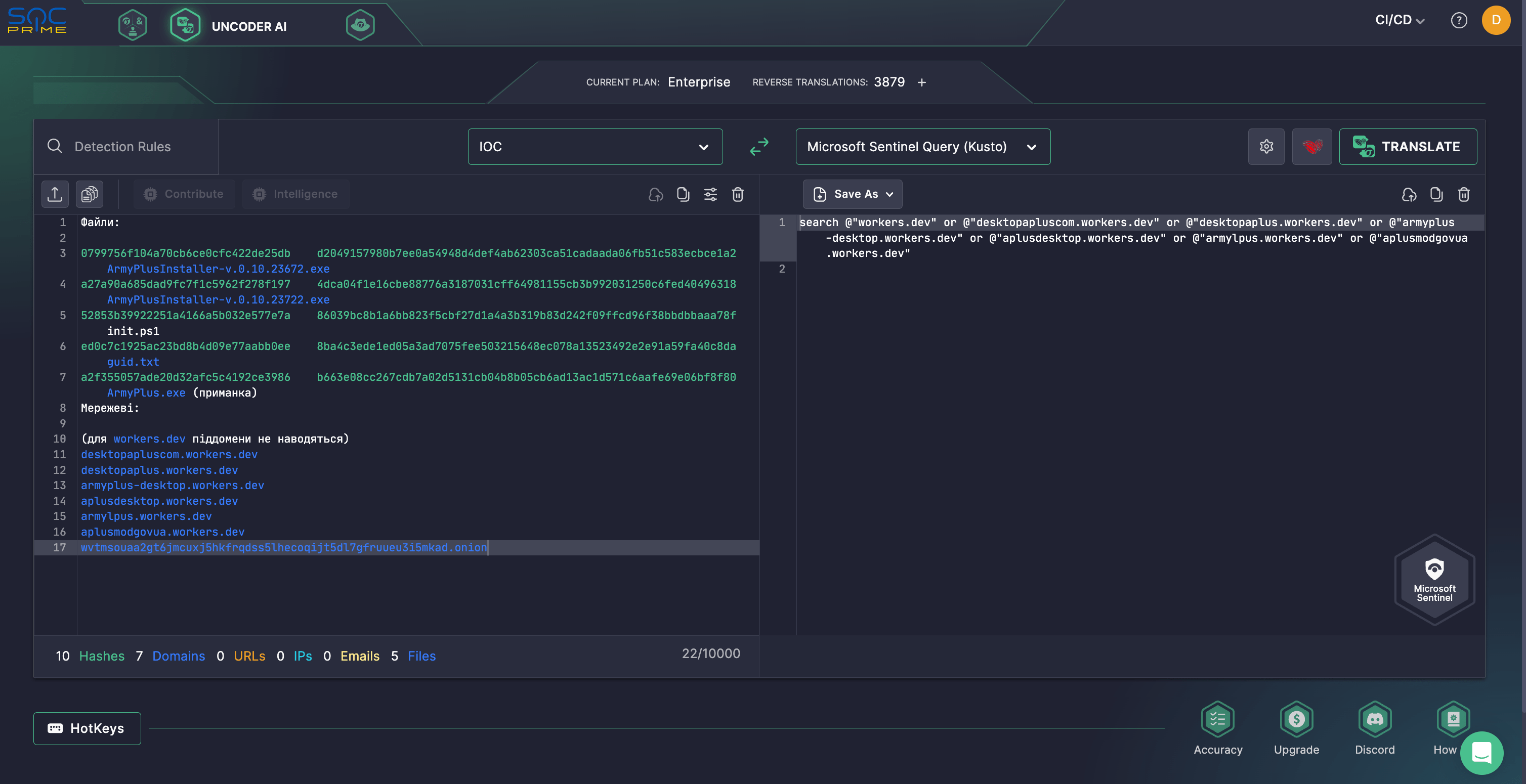

En tirant parti de l’ Uncoder AI, les organisations peuvent accélérer la correspondance des IOC liés aux opérations offensives de UAC-0125 observées dans la dernière alerte CERT-UA tout en convertissant sans effort les IOCs en requêtes de chasse personnalisées correspondant au format de langage utilisé.

Analyse des Attaques UAC-0125

Le 17 décembre 2024, CERT-UA a reçu des informations des experts de MIL.CERT-UA concernant la découverte de plusieurs sites Web frauduleux qui se font passer pour la page officielle de l’application « Army+ » et qui sont hébergés via le service Cloudflare Workers. Army+ a été créé par le Ministère de la Défense avec l’État-Major Général des Forces Armées d’Ukraine pour transformer l’écosystème de l’armée ukrainienne et aider à résoudre les demandes du personnel militaire.

Selon l’ alerte CERT-UA#12559 alerte correspondante, lors de la visite de ces faux sites, les utilisateurs sont invités à télécharger le fichier exécutable « ArmyPlusInstaller-v.0.10.23722.exe », dont le nom de fichier peut potentiellement être modifié.

Le fichier exécutable est un installateur créé à l’aide de NSIS (Nullsoft Scriptable Install System), qui, en plus du fichier leurre .NET « ArmyPlus.exe », contient des fichiers d’interpréteur Python, une archive de programme Tor et un script PowerShell « init.ps1 ».

Lorsque le fichier « ArmyPlusInstaller-v.0.10.23722.exe » est ouvert, il exécute le fichier leurre et un script PowerShell. Ce dernier est conçu pour installer OpenSSH sur le système compromis, générer une paire de clés RSA, ajouter la clé publique pour l’authentification, envoyer la clé privée à l’attaquant via « curl », et exposer un service SSH caché via Tor. Toutes ces opérations donnent aux attaquants le feu vert pour accéder à distance à l’ordinateur de la victime, facilitant ainsi le compromis ultérieur du système. L’activité adverse est suivie sous l’identifiant UAC-0125 et est, de toute évidence, liée au cluster UAC-0002 rattaché à la Russie (aussi connu sous le nom de UAC-0133, APT44, UAC-0082, ou Sandworm). Le célèbre groupe APT Sandworm cible les organismes étatiques ukrainiens et les organisations d’infrastructures critiques depuis plus d’une décennie. Ils sont responsables des pannes induites par BlackEnergy en 2015-2016 , de la campagne mondialeen 2017, et des attaques de 2022 sur les installations électriques ukrainiennes utilisant en 2017, et des attaques de 2022 sur les installations électriques ukrainiennes utilisant et différents logiciels malveillants effaceurs de données. Au premier semestre 2024, le vecteur initial de compromis des attaquants était un package Microsoft Office contenant un composant trojanisé, qui incluait le fichier « CommunicatorContentBinApp.cmd » avec une commande PowerShell. et différents logiciels malveillants effaceurs de données. Au premier semestre 2024, le vecteur initial de compromis des attaquants était un package Microsoft Office contenant un composant trojanisé, qui incluait le fichier « CommunicatorContentBinApp.cmd » avec une commande PowerShell. Contexte MITRE ATT&CK

En appliquant ATT&CK, les équipes de sécurité peuvent obtenir des informations précieuses sur les TTP de l’UAC-0125 impliqués dans la dernière campagne malveillante contre l’Ukraine, comme détaillé dans le dernier rapport CERT-UA. Le tableau ci-dessous présente une collection exhaustive de règles Sigma qui traitent des tactiques, techniques et sous-techniques ATT&CK associées.

Utilisez Uncoder AI pour rechercher les IOCs liés à l’activité UAC-0125 sur la base de l’alerte CERT-UA#12559

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Discovery | System Information Discovery (T1082) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Proxy: Multi-hop Proxy (T1090.003) | |

Protocol Tunneling (T1572) | ||

Encrypted Channel: Asymmetric Cryptography (T1573.002) | ||

Exfiltration | Exfiltration Over C2 Channel (T1041) |