Depuis le déclenchement de la guerre à grande échelle en Ukraine, les défenseurs cybernétiques ont identifié une augmentation des volumes de campagnes de cyber-espionnage visant à collecter des renseignements auprès des organismes étatiques ukrainiens. De plus, les mêmes tactiques, techniques et procédures sont appliquées pour cibler une géographie plus large, y compris l’Amérique du Nord, l’Europe et l’Asie. En mai 2023, précisément, le groupe UAC-0063 a lancé une campagne de cyber-espionnage ciblant l’Ukraine, l’Asie centrale, Israël et l’Inde. Et maintenant, la alerte la plus récente publiée par CERT-UA avertit les défenseurs cybernétiques de l’opération offensive en cours contre les institutions de recherche ukrainiennes orchestrée par le même collectif de hackers.

Détectez l’activité UAC-0063 couverte dans l’alerte CERT-UA#10356

Le groupe UAC-0063 est de retour dans l’arène des menaces cybernétiques, ciblant le secteur académique en Ukraine. La capacité du groupe à expérimenter divers outils adversaires et plusieurs vecteurs d’infection dès le début de l’attaque souligne la nécessité d’une défense proactive. La plateforme de SOC Prime pour la défense cybernétique collective propose une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée des menaces et la validation du stack de détection, permettant aux organisations de détecter les intrusions à temps et d’optimiser les risques de leur posture de cybersécurité. En suivant le lien ci-dessous, les experts en sécurité peuvent accéder instantanément au stack de détection complet traitant la dernière activité adverse de UAC-0063 et filtrée par le tag «CERT-UA#10356» basé sur l’ID d’alerte.

Règles Sigma pour la détection des attaques UAC-0063 basées sur l’alerte CERT-UA#10356

Tous les algorithmes de détection sont mappés au cadre MITRE ATT&CK®, enrichis avec des informations CTI exploitables et des métadonnées, et sont prêts à être déployés sur des dizaines de plateformes d’analytique de sécurité cloud-native et sur site.

Pour se défendre de manière proactive contre les dernières attaques cybernétiques attribuées à UAC-0063, les ingénieurs en sécurité peuvent également accéder à plus de contenu SOC pertinent en cliquant sur le Explore Detections bouton ci-dessous.

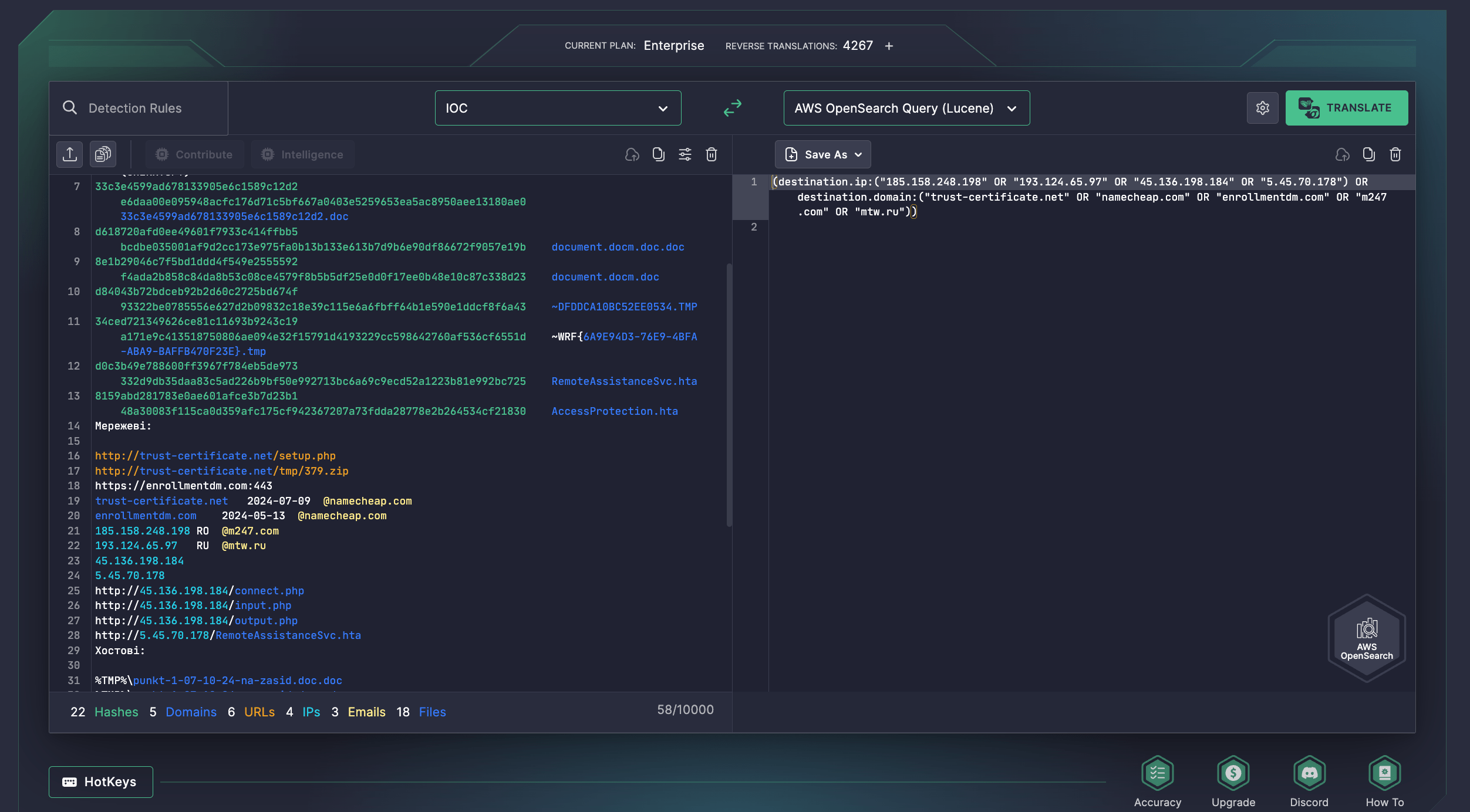

CERT-UA a fourni une collection d’IOCs pour détecter les menaces liées à l’activité récente du groupe UAC-0063. En se basant sur l’ Uncoder AI de SOC Prime, les défenseurs peuvent simplifier la correspondance des IOCs en convertissant instantanément les renseignements sur les menaces pertinents en requêtes personnalisées optimisées pour la performance, adaptées au format de langage du SIEM ou EDR choisi et prêtes à être utilisées dans l’environnement sélectionné.

Analyse de la dernière activité UAC-0063

Les chercheurs de CERT-UA ont découvert une nouvelle campagne malveillante attribuée au collectif de hackers UAC-0063. Les adversaires ont lancé une attaque contre les institutions de recherche ukrainiennes le 8 juillet 2024, en utilisant les malwares HATVIBE et CHERRYSPY.

À l’étape initiale de l’infection, les attaquants qui ont accès au compte e-mail d’un employé envoient une copie d’un e-mail récemment envoyé à des dizaines de destinataires, y compris l’expéditeur initial. Notamment, la pièce jointe originale est remplacée par un autre document contenant une macro.

En ouvrant le fichier DOCX et en activant la macro, un autre fichier contenant une macro sera généré et ouvert sur l’ordinateur. Ce dernier, à son tour, créera et ouvrira un fichier HTA codé du malware HATVIBE «RecordsService», accompagné d’un fichier de tâche planifiée «C:WindowsSystem32TasksvManageStandaloneService» conçu pour lancer l’échantillon malveillant.

Ensuite, les adversaires téléchargent un interpréteur Python et le malware CHERRYSPY dans le répertoire « C: ProgramDataPython », en s’appuyant sur des capacités techniques pour un contrôle à distance caché de l’ordinateur. Contrairement à la version précédente du malware, qui était obscurcie avec pyArmor, la dernière itération a été compilée en un fichier .pyd (DLL).

Notamment, l’activité récemment observée des acteurs UAC-0063 pourrait être affiliée au groupe APT28 (UAC-0001), qui est directement lié à la Direction Générale de l’État-Major des Forces Armées de Russie. De plus, un fichier DOCX avec une macro similaire a été trouvé sur VirusTotal, téléchargé d’Arménie le 16 juillet 2024. Le contenu d’appât de ce fichier contient du texte adressé au Département de la Politique de Défense du Ministère de la Défense de la République d’Arménie de la part du Département de la Coopération Militaire Internationale du Ministère de la Défense de la République du Kirghizistan.

De plus, en juin 2024, les défenseurs ont observé plusieurs instances d’installation de la porte dérobée HATVIBE via l’exploitation de la vulnérabilité du serveur de fichiers HTTP HFS (probablement CVE-2024-23692). Cela montre que le groupe UAC-0063 applique divers vecteurs d’attaque pour le compromis initial.

Pour minimiser les risques d’intrusions de UAC-0063, les défenseurs recommandent fortement d’activer l’authentification à deux facteurs pour les comptes e-mail, de mettre en œuvre des politiques pour bloquer l’exécution des macros, de mshta.exe et d’autres logiciels potentiellement dangereux, y compris l’interpréteur Python, et de suivre les meilleures pratiques de l’industrie et les recommandations typiques pour le paysage actuel de la menace cybernétique.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre une visibilité étendue sur les modèles de comportement liés à la dernière attaque UAC-0063 contre les institutions de recherche ukrainiennes. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant les tactiques, techniques, et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Exploit Public-Facing Application (T1190) | ||

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Defense Evasion | System Binary Proxy Execution: Mshta (T1218.005) | |

Modify Registry (T1112) |