The Collectif de piratage Vermin, également suivi comme UAC-0020, refait surface en ciblant l’Ukraine à l’aide d’un nouvel outil offensif baptisé FIRMACHAGENT. Dans la dernière attaque, les adversaires exploitent le vecteur d’attaque par hameçonnage pour diffuser des emails avec un sujet d’accroche lié aux prisonniers de guerre au front de Koursk.

Analyse de l’attaque UAC-0020 alias Vermin utilisant FIRMACHAGENT

Le 19 août 2024, l’équipe CERT-UA a publié une nouvelle alerte de cybersécurité CERT-UA#10742, couvrant la réapparition du groupe de hackers UAC-0020, également connu sous le nom de Vermin, dans l’arène des menaces cybernétiques. Notamment, il y a quelques mois, Vermin a lancé une campagne « SickSync » contre les Forces Armées d’Ukraine utilisant le malware SPECTR, qui faisait également partie des outils clés de l’arsenal adversaire du groupe en mi-mars 2022 ciblant les agences gouvernementales et militaires ukrainiennes. Dans la campagne la plus récente, en plus du malware SPECTR commun de la trousse offensive, les attaquants tirent parti d’un nouvel outil offensif connu sous le nom de malware FIRMACHAGENT.

Le déroulement de l’infection commence par des emails de phishing utilisant le sujet des prisonniers de guerre au front de Koursk avec un lien vers une archive ZIP malveillante. L’archive contient un fichier CHM nommé « list_of_inactive_vice_chairs_kursk.chm », qui inclut un fichier HTML avec du code JavaScript déclenchant l’exécution d’un script PowerShell obscurci. Ce dernier est conçu pour télécharger les composants du malware SPECTR, qui vole des données sensibles telles que des documents, des captures d’écran ou des données de navigateur, ainsi que le nouveau malware FIRMACHAGENT. La fonction principale du nouvel outil offensif est de télécharger les données volées sur un serveur de commande. Il est également utilisé pour mettre en place des tâches planifiées afin d’exécuter l’orchestrateur « IDCLIPNET_x86.dll », qui gère les plugins SPECTR et FIRMACHAGENT.

Pour réduire la surface d’attaque, il est recommandé aux organisations de limiter les privilèges des comptes utilisateurs, comme les retirer du groupe Admin et mettre en place des politiques pertinentes pour empêcher les utilisateurs d’exécuter des fichiers CHM et powershell.exe.

Détecter l’Attaque UAC-0020 Couverte dans l’Alerte CERT-UA#10742

Alors que le groupe de hackers UAC-0020 (également connu sous le nom de Vermin) continue d’améliorer son arsenal d’outils malveillants pour cibler le gouvernement et les organisations militaires ukrainiennes, les professionnels de la sécurité recherchent des moyens fiables pour détecter et contrer ces menaces en temps réel. La SOC Prime Platform pour la défense cybernétique collective propose un ensemble dédié de règles Sigma pour identifier les dernières attaques UAC-0020, accompagné d’une suite complète de produits pour la chasse aux menaces automatisée, l’ingénierie de détection alimentée par l’IA et la détection avancée des menaces.

Règles Sigma pour Détecter les Attaques UAC-0020 Couverte dans l’Alerte CERT-UA#10742

Toutes les règles sont compatibles avec plus de 30 solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK® v.14.1. De plus, pour rationaliser l’enquête sur les menaces, les détections sont enrichies de métadonnées CTI et opérationnelles détaillées, y compris des références de renseignement sur les menaces, des chronologies d’attaques et des recommandations de triage. Accédez simplement à l’ensemble de détection via le lien ci-dessus ou parcourez le Threat Detection Marketplace en utilisant le tag personnalisé “CERT-UA#10742” basé sur l’identifiant de l’alerte CERT-UA.

Les experts en cybersécurité à la recherche d’une couverture plus large de détection UAC-0020 pour analyser rétrospectivement les attaques adverses pourraient cliquer sur le bouton Explorer les Détections et approfondir immédiatement une collection de règles abordant les TTP et les modèles de comportement des adversaires.

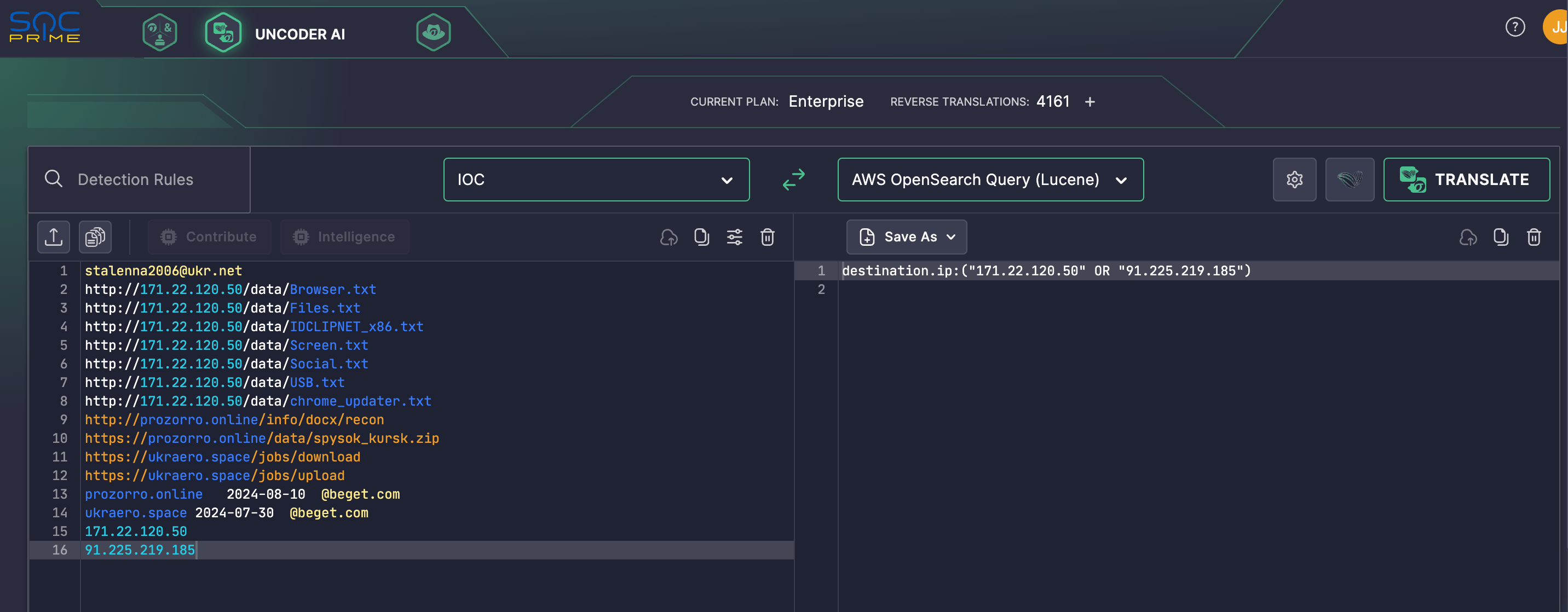

De plus, pour simplifier l’enquête, les défenseurs cyber peuvent compter sur Uncoder AI, le premier copilote IA de l’industrie pour l’ingénierie de détection, et chasser instantanément les IOCs fournis dans l’ CERT-UA#10742 alerte. Il suffit de coller les IOCs à Uncoder AI et de les analyser sans effort pour les convertir en requêtes de chasse sur mesure correspondant à votre SIEM ou EDR en utilisation.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK fournit une visibilité étendue sur les modèles de comportement liés à la dernière attaque UAC-0020. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées adressant les tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | User Execution (T1204) | |

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Defense Evasion | System Binary Proxy Execution: Compiled HTML File (T1218.001) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Application Layer Protocol: Web Protocols (T1071.001) |