The Groupe de hackers Vermin, également connu sous le nom de UAC-0020, réapparaît, ciblant les forces armées de l’Ukraine. Dans la dernière campagne “SickSync” découverte par CERT-UA en collaboration avec le Centre de cybersécurité des forces armées de l’Ukraine, les adversaires utilisent à nouveau le malware SPECTR, qui fait partie de leur arsenal depuis 2019.

Campagne SickSync ciblant les forces armées de l’Ukraine : Analyse de l’attaque

Le 6 juin 2024, le CERT-UA, en collaboration avec le Centre de cybersécurité des forces armées de l’Ukraine, a découvert et enquêté sur l’activité malveillante du groupe UAC-0020, également suivi sous le nom de Vermin. Le groupe était actif il y a plus de deux ans, à la mi-mars 2022, au début de l’invasion à grande échelle de l’Ukraine par la Russie, lorsqu’ils ont été repérés derrière une vaste campagne de spear-phishing ciblant les institutions étatiques ukrainiennes et tentant de diffuser le malware SPECTR. Notamment, le collectif de hackers est lié à la République populaire auto-proclamée de Lougansk et est supposé opérer sous la direction du gouvernement de Moscou dans le cadre des efforts de guerre cybernétiques de la Russie contre l’Ukraine.

Dans la dernière campagne alerte CERT-UA#9934, UAC-0020 cible les forces armées de l’Ukraine, utilisant le néfaste malware SPECTR accompagné de l’utilitaire SyncThing. Le groupe s’est appuyé sur le malware SPECTR pendant une demi-décennie, l’utilisant comme moyen de mise en œuvre de menaces cybernétiques. Quant à l’exploitation du logiciel SyncThing, couramment utilisé à des fins légitimes pour établir des connexions pair-à-pair entre ordinateurs, les hackers utilisent l’outil pour extraire des données de l’ordinateur ciblé.

Le flux d’infection commence par un e-mail de phishing contenant une archive jointe protégée par mot de passe. Cette dernière comprend une autre archive RARSFX contenant un fichier leurre nommé « Wowchok.pdf », un fichier exécutable « sync.exe » créé via l’installateur InnoSetup, et un fichier BAT « run_user.bat » destiné à l’exécution initiale.

Le fichier « sync.exe » contient à la fois les composants légitimes du logiciel SyncThing et les fichiers malveillants du malware SPECTR, y compris des bibliothèques auxiliaires et des scripts. De plus, les fichiers SyncThing ont été partiellement modifiés pour changer les noms de répertoires, programmer des tâches ou désactiver les fonctionnalités de notification de l’utilisateur.

Les modules SPECTR incluent SpecMon, qui exécute des fichiers DLL contenant la classe « IPlugin » ; Screengrabber pour capturer des captures d’écran ; FileGrabber et des modules USB utilisés pour copier des fichiers avec des extensions spécifiées depuis certains répertoires et lecteurs USB via robocopy.exe ; et des modules Social et Browsers utilisés pour voler les données d’authentification et de navigateur de divers messagers et navigateurs Internet.

Notamment, les données volées sont copiées dans des sous-dossiers du répertoire %APPDATA%syncSlave_Sync. Par la suite, grâce aux capacités de synchronisation de SyncThing, le contenu de ces dossiers est envoyé à l’ordinateur de l’attaquant, facilitant ainsi l’exfiltration de données.

Détecter les attaques Vermin (UAC-0020) dans le cadre de la campagne d’espionnage SickSync

La réémergence du groupe de hackers Vermin (UAC-0020) dans l’arène des menaces cybernétiques en Ukraine souligne l’urgence d’améliorer la résilience cybernétique et les mesures de défense proactives pour contrer les attaques qui ciblent principalement les agences du secteur public et qui sont très probablement liées aux opérations offensives de la Russie. En vue de la nouvelle alerte sécurité émise par le CERT-UA et le Centre de cybersécurité des forces armées de l’Ukraine, SOC Prime a récemment publié un ensemble de règles Sigma sélectionnées pour détecter la dernière activité de Vermin dans le cadre d’une campagne d’espionnage appelée SickSync contre les forces armées de l’Ukraine

Les ingénieurs en sécurité peuvent facilement rechercher du contenu de détection pertinent en utilisant le tag personnalisé basé sur l’ID de l’alerte CERT-UA#9934 ou le nom de la campagne SickSync. Toutes les règles sont compatibles avec plus de 30 solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK®. Cliquez sur le bouton Explorer les détections pour accéder immédiatement à la collection de contenu dédiée.

bouton Explorer les détections

Pour des règles supplémentaires et du contexte pour effectuer une analyse rétrospective des TTP de Vermin, les cyberdéfenseurs peuvent aussi utiliser les tags « UAC-0020 » et « Vermin« .

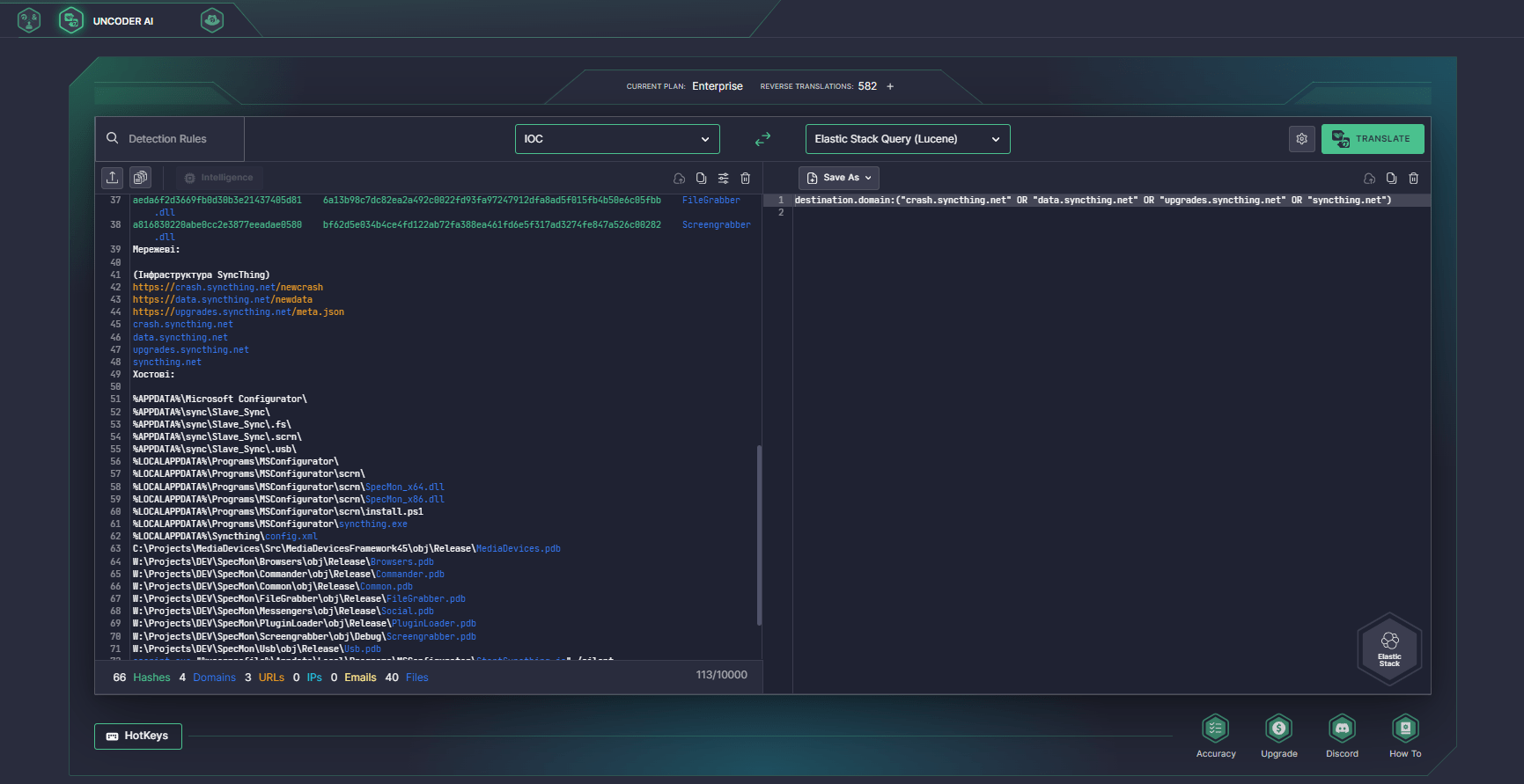

Pour simplifier la recherche des IOC fichiers, hôte ou réseau mentionnés dans l’ alerte CERT-UA#9934 , les ingénieurs en sécurité peuvent profiter de Uncoder AI de SOC Prime avec son packager IOC intégré. Il permet de convertir automatiquement l’intelligence sur les menaces en requêtes IOC personnalisées instantanément compatibles avec votre format SIEM ou EDR préféré.

Contexte MITRE ATT&CK

En exploitant MITRE ATT&CK, les cyberdéfenseurs pourraient obtenir des informations détaillées sur le contexte de la dernière opération offensive par l’UAC-0020, ciblant les forces armées de l’Ukraine. Consultez le tableau ci-dessous pour voir la liste complète des règles Sigma spécifiques qui correspondent aux tactiques, techniques et sous-techniques ATT&CK pertinentes.

Tactics | Techniques | Sigma Rule |

Initial Access | Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Visual Basic (T1059.005) | |

User Execution: Malicious File (T1204.002) | ||

Collection | Data From Local System (T1005) | |

Exfiltration | Automated Exfiltration (T1020) | |

Exfiltration Over Alternative Protocol (T1048) | ||