Le célèbre groupe de hackers connu sous le nom de UAC-0006 a lancé des opérations offensives contre l’Ukraine depuis 2013, principalement motivées par des gains financiers. Les chercheurs de CERT-UA ont récemment publié un aperçu compilé des activités adverses du groupe visant à sensibiliser à la cybersécurité et à minimiser les risques. Le groupe est notoire pour ses vols financiers en utilisant des logiciels malveillants comme SmokeLoader pour retirer de l’argent des comptes des entreprises ukrainiennes. En tant que collectif de hackers motivé par l’argent le plus influent sur le paysage de la cybermenace en Ukraine, UAC-0006 nécessite une attention immédiate de la part des défenseurs.

Analyse des attaques UAC-0006 basée sur la recherche du CERT-UA

À la fin décembre 2023, le CERT-UA a publié un aperçu approfondi des cyberattaques de longue date du groupe UAC-0006 qui ont tenté de commettre des crimes financiers avec des montants atteignant jusqu’à un million de hryvnias par semaine.

En 2023, UAC-0006 a été observé derrière une série d’attaques contre l’Ukraine. Par exemple, en octobre 2023, UAC-0006 a lancé au moins quatre cyberattaques ciblant des organisations ukrainiennes. Les attaquants ont de nouveau utilisé le vecteur d’attaque par hameçonnage et employé un ensemble d’outils offensifs similaires à ceux utilisés en juillet

Le CERT-UA affirme que la posture actuelle de cybersécurité des organisations ukrainiennes nécessite encore des efforts significatifs pour améliorer le niveau de protection des postes de travail automatisés des comptables. La vulnérabilité de ces ordinateurs peut potentiellement entraîner d’importantes pertes financières en raison d’activités cybercriminelles.

L’accès non autorisé et le contrôle adversaire subséquent des systèmes compromis sont réalisés en utilisant au moins 13 souches de logiciels malveillants et utilitaires, y compris SmokeLoader (SMOKELOADER), RedLine Stealer (REDLINESTEALER), DanaBot (DANABOT), Lumma Stealer (LUMMASTEALER), etc.

La chaîne d’infection commence généralement par la compromission initiale du système et la livraison du malware SmokeLoader. Les attaquants utilisent ce dernier pour télécharger et exécuter d’autres programmes et modules sur l’ordinateur ciblé. Malgré la précision des campagnes de hameçonnage, ciblant principalement les comptables, les hackers identifient couramment les ordinateurs « comptables » via TALESHOT. Cela implique d’analyser les noms des fenêtres et processus des programmes en cours d’exécution sur l’ordinateur et d’envoyer régulièrement des captures d’écran aux adversaires. Si un ordinateur ciblé attire l’attention de l’adversaire (en fonction du nom de l’institution financière, du solde du compte, etc.), un ensemble de logiciels comprenant RMS, LOADERX3 et RDPWRAPPER est téléchargé sur le système. Cela permet aux hackers d’accéder de manière interactive au bureau à distance en mode caché simultanément avec l’utilisateur légitime, fournissant aux attaquants une analyse détaillée d’une victime potentielle.

Ensuite, les hackers tentent de préparer une chaîne pour retirer de l’argent, comme identifier des entreprises intermédiaires fictives. Dans certains cas, un opérateur peut soit initier indépendamment un paiement non autorisé, soit modifier les détails du compte dans un document déjà préparé et envoyé pour la signature du directeur. Après l’envoi du document de paiement à la banque, les attaquants essaient de masquer leur intrusion ou de gagner du temps en désactivant l’ordinateur via un logiciel spécialisé, comme HANGTHREAD. Ce dernier est utilisé pour lancer une attaque DoS, épuisant les ressources informatiques et provoquant des blocages ou des gels systématiques.

Une partie du groupe UAC-0006 responsable de la réception de l’argent volé peut communiquer avec les employés de banque en leur fournissant de la désinformation, y compris de faux documents certifiant la légitimité des paiements.

Étant donné que le poste de travail du comptable implique le traitement d’un grand volume d’e-mails entrants et l’interaction avec plusieurs systèmes d’information, il est crucial de protéger de manière proactive leurs ordinateurs contre les intrusions et de réduire les potentiels vecteurs d’attaque.

Pour minimiser les risques, les ordinateurs utilisés par les comptables nécessitent la mise en œuvre de mesures spécifiques de cybersécurité, telles que la restriction de l’exécution des fichiers et scripts en appliquant une approche de « liste blanche » par le biais de Politiques de Restriction de Logiciels (SRP) ou AppLocker.

Détecter les attaques UAC-0006 contre l’Ukraine

Avec le volume croissant d’attaques cybernétiques à motivation financière ciblant principalement les comptables ukrainiens et attribuées au groupe UAC-0006, les défenseurs s’efforcent de renforcer leur résilience cybernétique et d’augmenter la sensibilisation à la cybersécurité. La plateforme SOC Prime fournit aux organisations une liste complète de contenus de détection contre les opérations offensives d’UAC-0006.

Cliquez sur Explorer les détections pour accéder à la collection complète de règles Sigma pour la détection des attaques UAC-0006. Explorez les métadonnées pertinentes et plongez dans les TTP retrouves pour une attribution d’attaque rationalisée. Les défenseurs peuvent également convertir automatiquement le code de détection en plusieurs langages de cybersécurité pour une traduction inter-plateforme rationalisée du contenu.

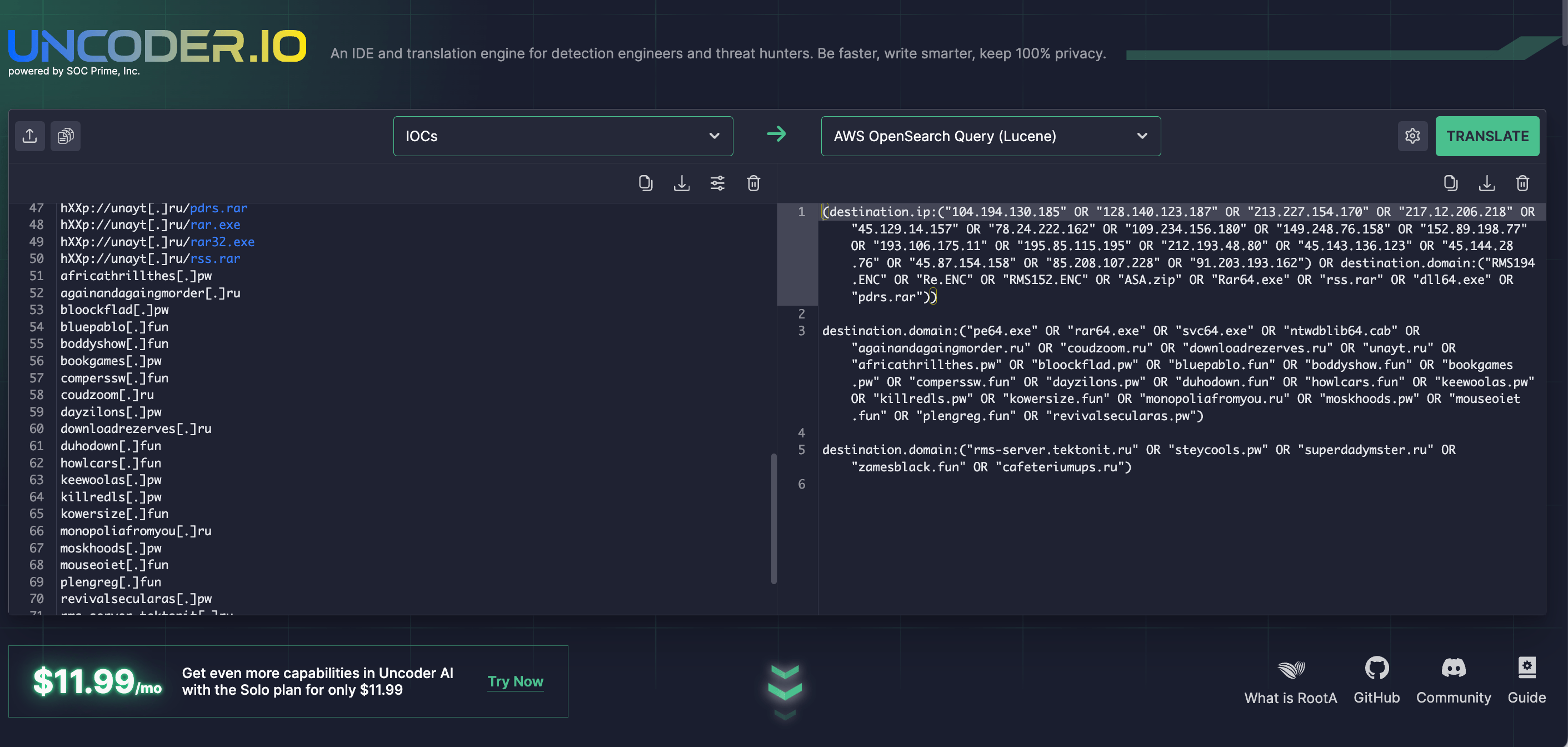

Utilisez également Uncoder IO comme packageur IOC open-source pour rapidement analyser les IOCs couvrant l’activité d’UAC-0006 à partir de la dernière alerte CERT-UA et les convertir en requêtes de recherche prêtes à être exécutées dans votre environnement.

Contexte MITRE ATT&CK®

Pour explorer le contexte approfondi derrière les dernières cyberattaques lancées par le groupe UAC-0006, les défenseurs peuvent utiliser le tableau ci-dessous avec la liste complète des contenus de détection pertinents mappés à ATT&CK et adressant les TTP de l’adversaire.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

| Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerading File Type (T1036.008) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1027) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: DNS (T1071.004) | |

Ingress Tool Trasfer (T1105) |