Aujourd’hui, nous introduisons un résumé spécial de contenu qui aide à détecter l’exploitation d’une vulnérabilité critique dans les serveurs DNS Windows. La vulnérabilité est connue depuis seulement deux jours, mais depuis lors, à la fois l’équipe SOC Prime (représentée par Nate Guagenty) et les participants du programme Threat Bounty ont publié plus de 10 règles pour détecter diverses manières d’exploiter la vulnérabilité CVE-2020-1350 (alias SIGRed), et nous mettrons à jour cet article au fur et à mesure de la publication de nouvelles règles.

CVE-2020-1350 – vulnérabilité RCE critique transmissible

Ce mardi (Patch) Microsoft a corrigé 123 failles de sécurité et CVE-2020-1350 était la plus sévère d’entre elles. C’est une vulnérabilité RCE critique transmissible dans un serveur DNS Windows, qui peut affecter toutes les versions de serveurs Windows et peut être déclenchée par une réponse DNS malveillante. Les adversaires n’ont besoin que d’envoyer une requête spécialement générée au serveur DNS pour exécuter du code malveillant dans le contexte du compte LocalSystem (un compte local prédéfini utilisé par le gestionnaire de contrôle des services). Le compte LocalSystem n’est pas reconnu par le sous-système de sécurité, et selon Microsoft, le principal danger de la vulnérabilité est qu’elle peut être utilisée pour propager une menace sur un réseau local.

Les exploits fonctionnels pour cette vulnérabilité ont commencé à apparaître environ deux jours après la publication des informations à ce sujet. Initialement, ils pouvaient causer des effets de déni de service, mais plus tard, des exploits complets ont été développés et publiés par des chercheurs en sécurité (bien sûr, les acteurs de menace avancés ne publient pas leurs développements sur GitHub). Cette vulnérabilité n’a pas été impliquée dans des attaques actives au moment de la publication du résumé. Cependant, nous faisons notre maximum pour vous aider à prévenir les attaques et analyser leur impact dangereux sur votre système avant l’exploitation réelle. Compte tenu du score de base CVSS à haut risque de 10,0 de la vulnérabilité, nous recommandons vraiment de mettre en œuvre ce contenu du Threat Detection Marketplace pour vous assurer que votre infrastructure peut tenir bon face aux tentatives des attaquants pendant que les procédures de gestion des correctifs suivent.

Résumé de contenu pour détecter les attaques liées à SIGRed

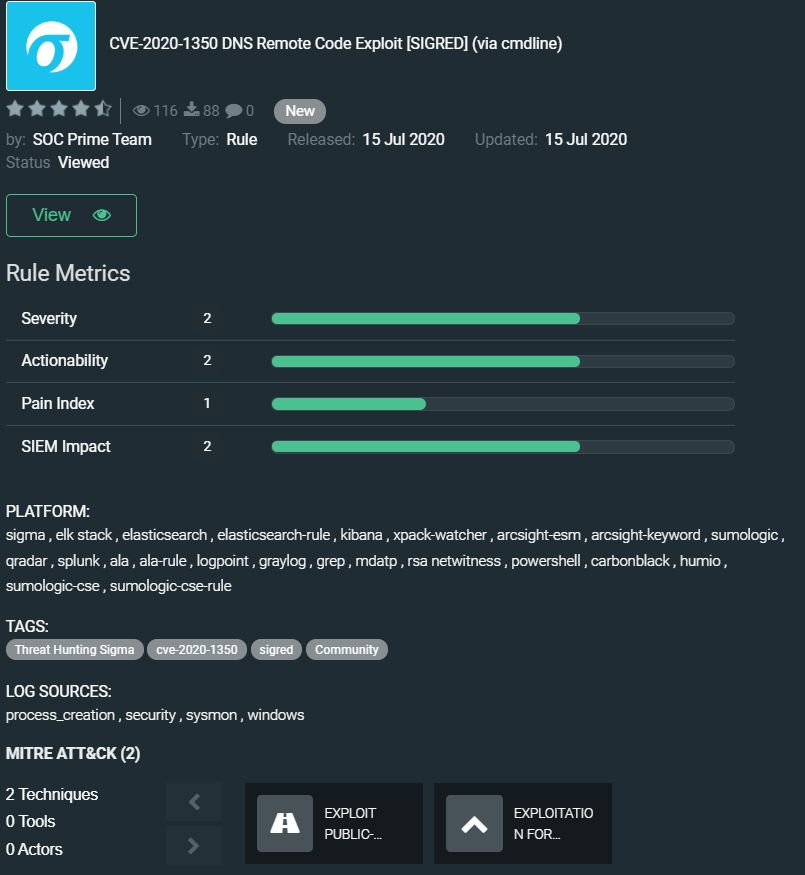

Exploitation distante de code CVE-2020-1350 DNS [SIGRED] (via cmdline) par l’équipe SOC Prime : https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

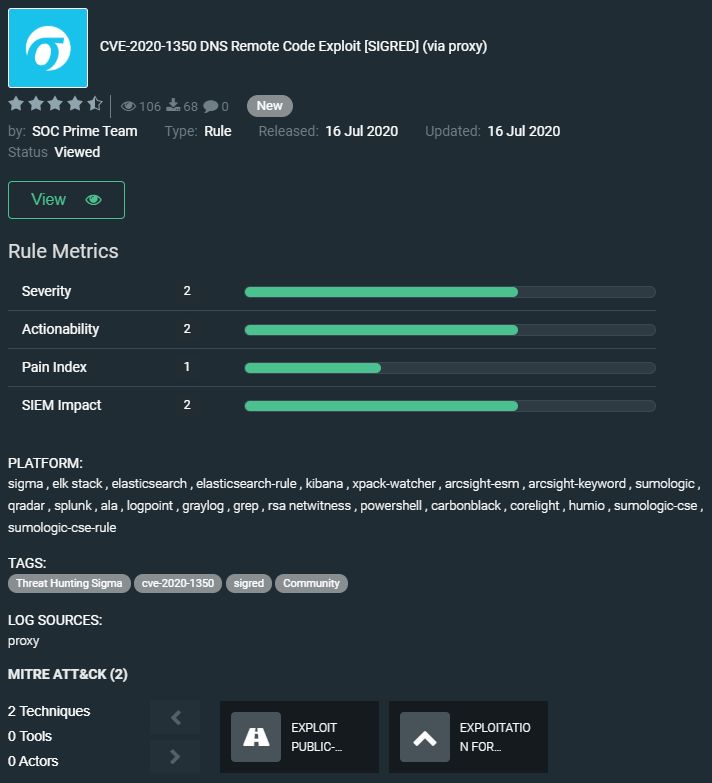

Exploitation distante de code CVE-2020-1350 DNS [SIGRED] (via proxy) par l’équipe SOC Prime : https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

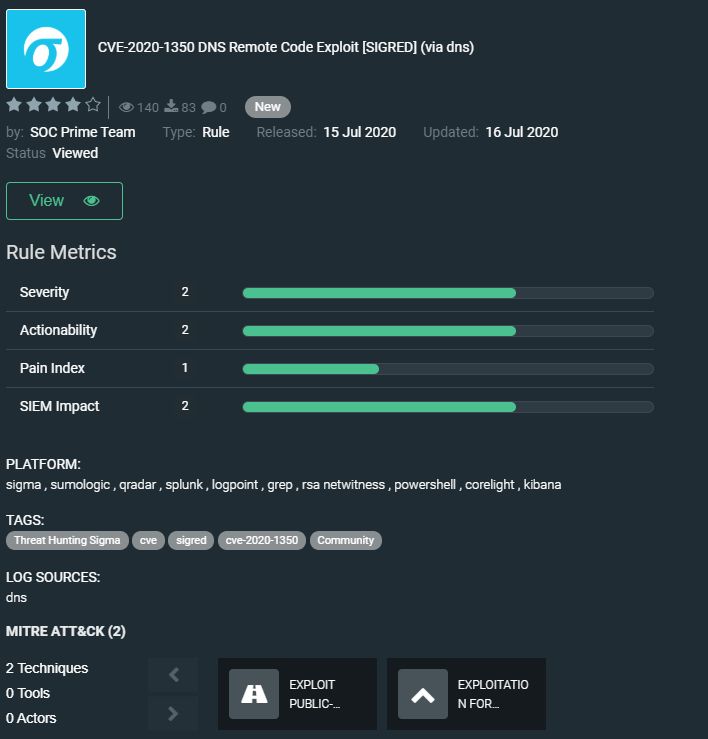

Exploitation distante de code CVE-2020-1350 DNS [SIGRED] (via dns) par l’équipe SOC Prime : https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

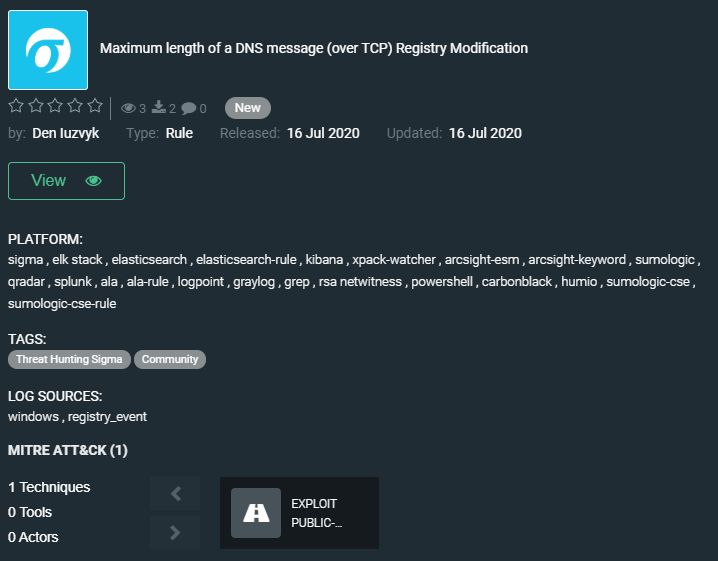

Longueur maximale d’un message DNS (via TCP) Modification du registre by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

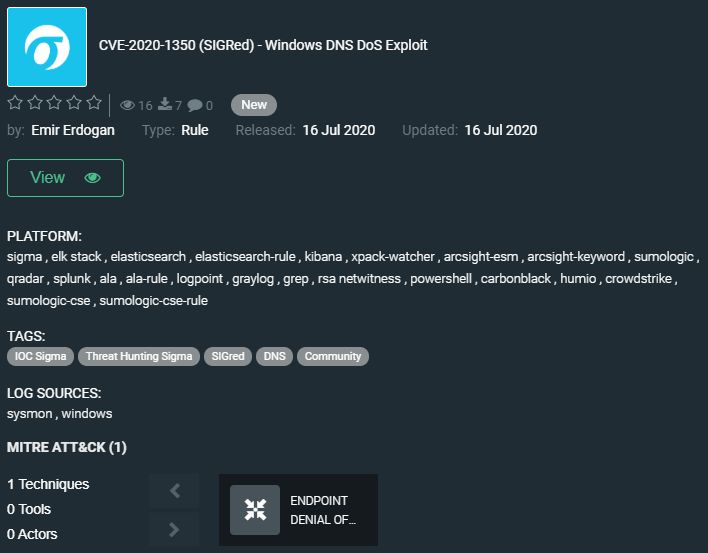

CVE-2020-1350 (SIGRed) – Exploit DoS Windows DNS by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

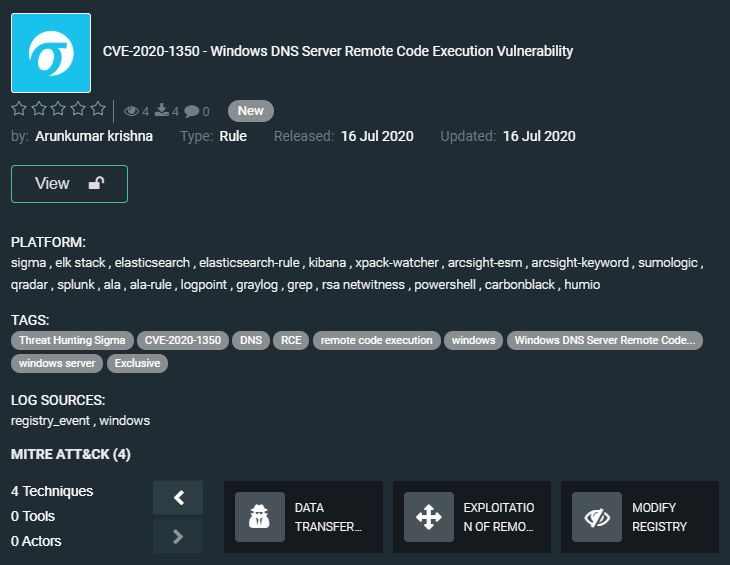

CVE-2020-1350 – Vulnérabilité d’exécution de code à distance sur le serveur DNS Windows by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

Règle YARA CVE-2020-1350 – Vulnérabilité d’exécution de code à distance sur le serveur DNS Windows par Arunkumar Krishna : https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) Exploitation distante de code CVE-2020-1350 DNS [via les journaux HTTP/Proxy] par l’équipe SOC Prime : https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

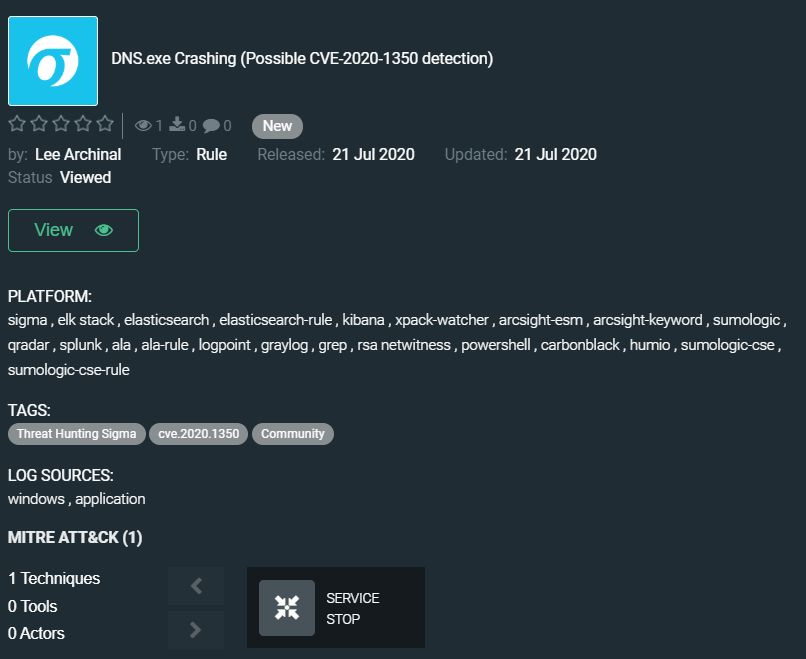

DNS.exe Crash (Possible détection CVE-2020-1350) par Lee Archinal : https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Règle Sigma pour détecter l’exploitation du RCE Windows DNS CVE-2020-1350 par Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Cette règle peut être traduite avec Uncoder : https://uncoder.io/

Les règles ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR : Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tactiques : Impact, Exfiltration, Mouvement latéral, Évasion de la défense, Commandement et contrôle, Accès initial, Escalade des privilèges

Techniques : Exploiter une application accessible publiquement (T1190), Exploitation pour l’escalade des privilèges (T1068), Déni de service sur un point de terminaison (T1499), Limites de taille de transfert de données (T1030), Exploitation de services distants (T1210), Modifier le registre (T1112), Codage de données (T1132)

Restez à l’écoute !