Explorez instantanément les dernières tendances et ajustez les résultats de recherche pour illustrer les tactiques et techniques ATT&CK les plus pertinentes par rapport à votre profil de menace

SOC Prime a récemment lancé le premier moteur de recherche de l’industrie pour la chasse aux menaces, la détection des menaces et la cyberintelligence des menaces permettant aux professionnels de l’InfoSec de découvrir des informations complètes sur les menaces cybernétiques, y compris les règles Sigma pertinentes instantanément convertibles en plus de 25 solutions SIEM, EDR et XDR. L’outil gratuit offre des informations approfondies sur les menaces cybernétiques et un contexte pertinent avec des performances de recherche en une fraction de seconde. L’outil a été amélioré pour inclure une cartographie complète MITRE ATT&CK pour améliorer les références de menace et l’application de la détection des menaces. SOC Prime a été pionnier dans l’étiquetage des règles Sigma avec des références MITRE ATT&CK pour initialement attribuer le contenu de détection du ransomware NotPetya au célèbre APT Sandworm. SOC Prime a contribué de manière significative à faire évoluer cette initiative en un outil open-source puissant pour aider les professionnels de la sécurité à la chasse proactive aux menaces.

Le moteur de recherche de SOC Prime, utilisé conjointement avec sa plateforme Detection as Code, rationalise les opérations de détection des menaces en servant de source instantanée de règles Sigma et d’informations contextuelles pertinentes, y compris les références MITRE ATT&CK, la visualisation des tendances d’attaques et les informations sur la cyberintelligence des menaces.

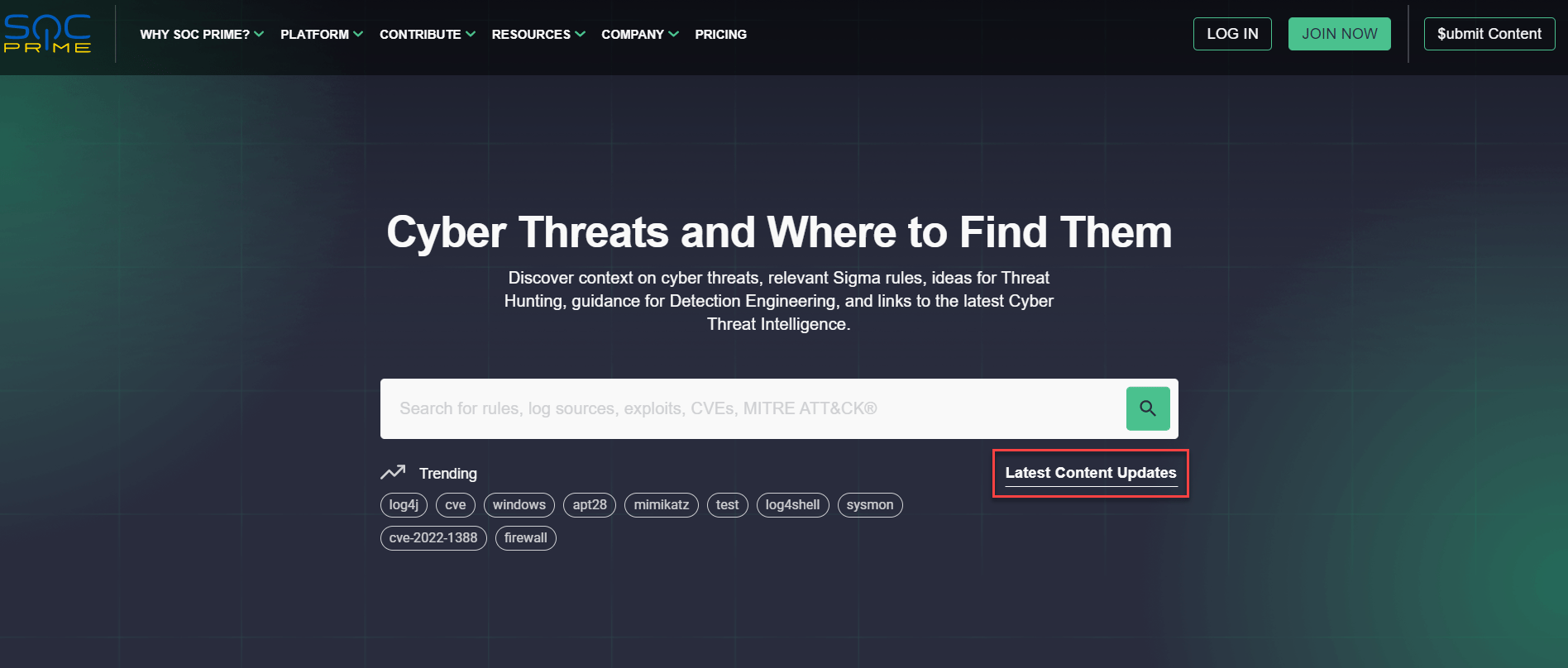

S’informer sur les dernières menaces

SOC Prime exploite la puissance de la collaboration industrielle mondiale en agrégeant le contenu de détection des menaces de l’équipe SOC Prime, de la communauté open-source Sigma et des développeurs du programme de récompense des menaces participatif. En tirant parti de ce vaste réservoir de connaissances et de capacités, les organisations progressives peuvent accélérer la détection et la chasse aux menaces.

Pour suivre l’évolution dynamique de la surface d’attaque, le moteur de recherche de menaces cybernétiques comprend des recommandations destinées à garantir aux experts en cybersécurité un accès et des informations instantanés sur les menaces récentes.

Par défaut, le moteur de recherche affiche les résultats tendance pour les CVE, les exploits, les APT ou d’autres menaces actuellement sous les projecteurs dans le domaine des menaces cybernétiques. Pour affiner les résultats de recherche basés sur la tendance correspondante, sélectionnez cet élément dans la liste recommandée d’options ci-dessous Tendance. En cliquant sur les Dernières mises à jour de contenu, les praticiens de la sécurité peuvent instantanément accéder au contenu de détection le plus récent publié au cours du dernier mois, leur permettant de se défendre de manière proactive contre les menaces émergentes.

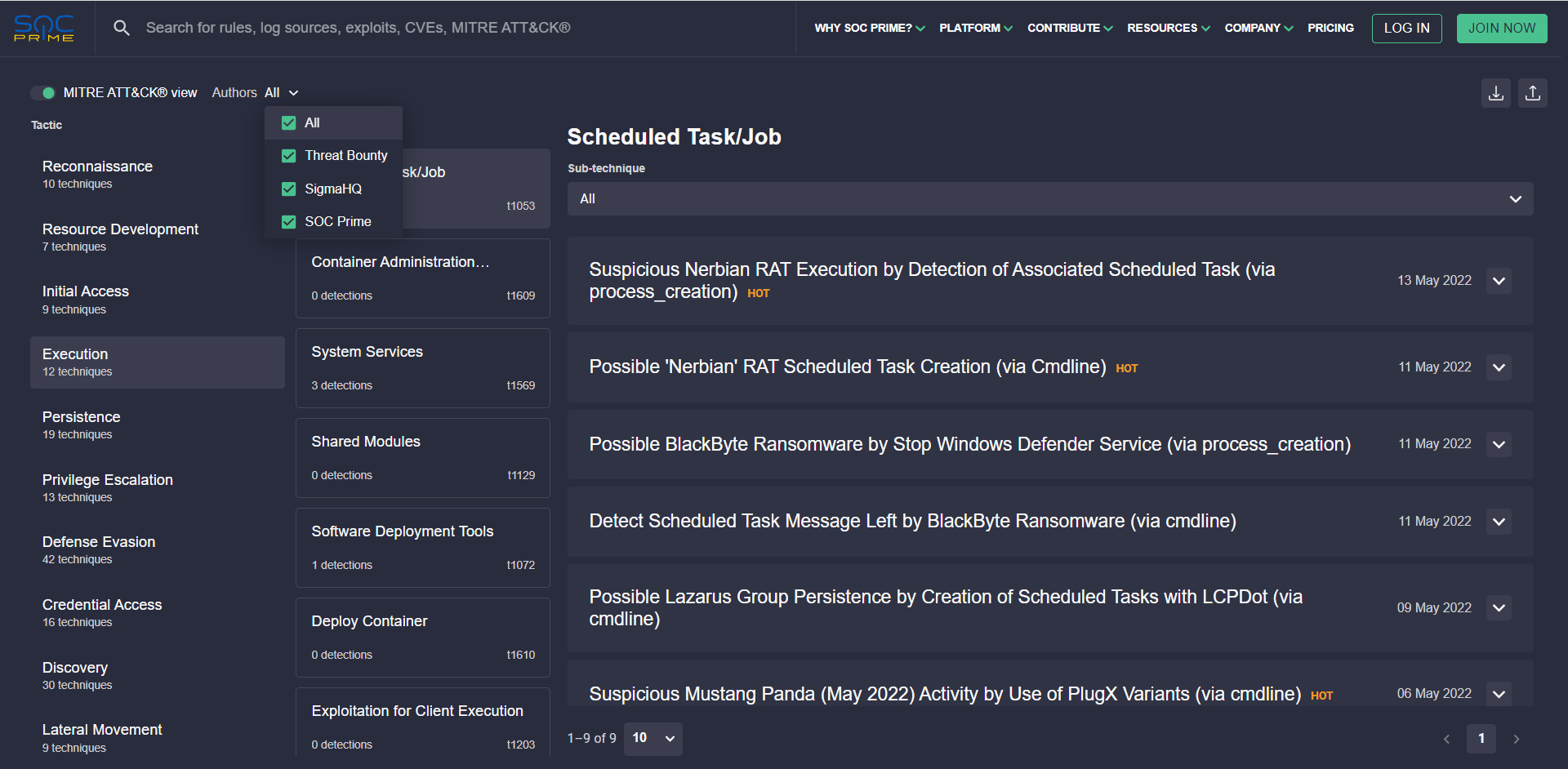

Aperçus MITRE ATT&CK

Les praticiens de la sécurité peuvent également passer à la vue MITRE ATT&CK pour voir les résultats de recherche alignés avec le cadre MITRE ATT&CK et approfondir les tactiques et techniques pertinentes au profil de menace de leur organisation. De plus, le moteur de recherche permet de filtrer les règles Sigma pertinentes correspondant aux paramètres ATT&CK appliqués par les auteurs de contenu correspondants:

- Threat Bounty — détections participatives développées par les contributeurs de contenu Threat Bounty

- règles SOC Prime — élaborées par l’équipe SOC Prime

- SigmaHQ — contenu du référentiel de règles Sigma open-source

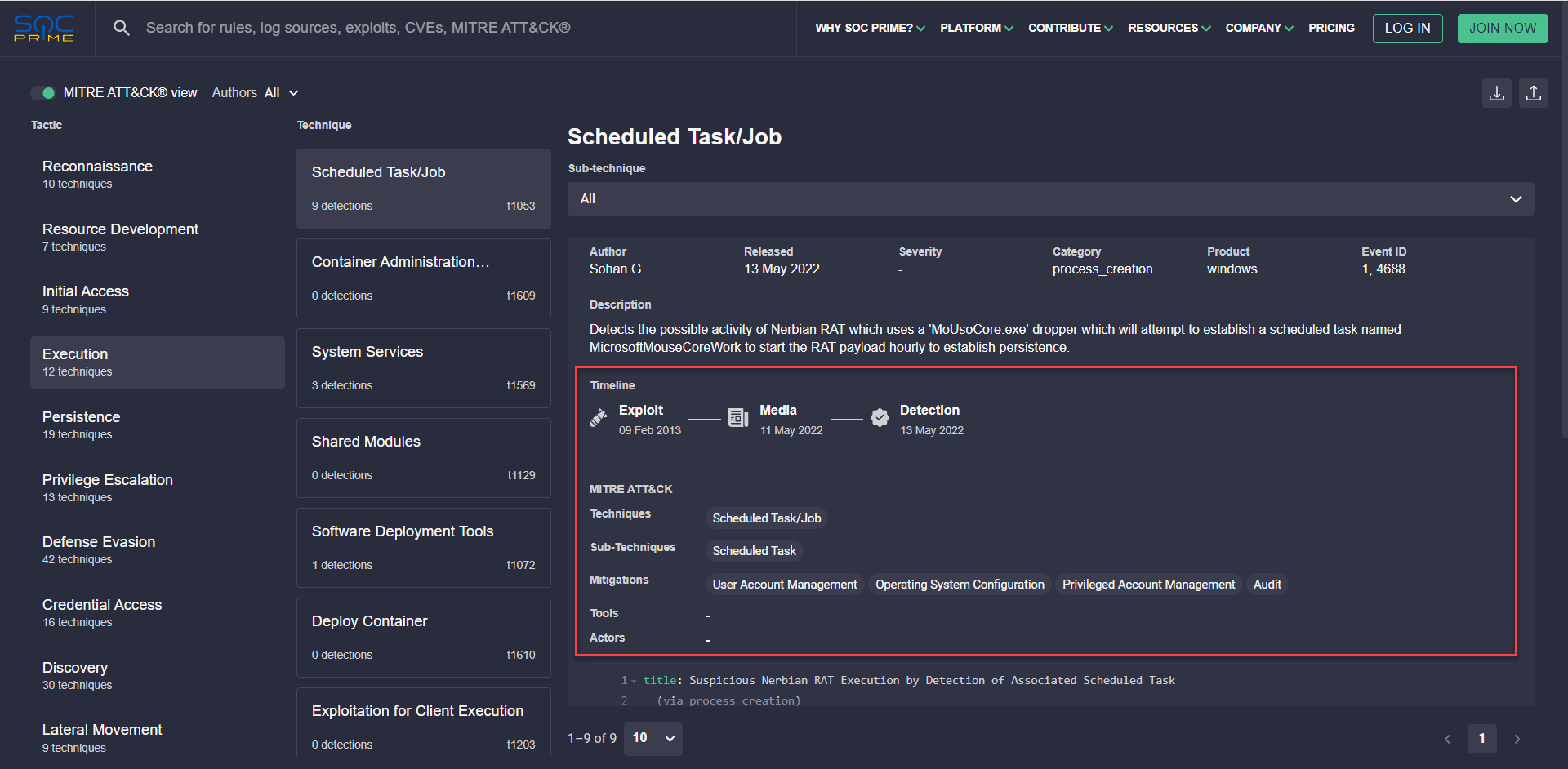

Similaire au contexte de menace qui accompagne une règle Sigma, le moteur de recherche fournit également la chronologie couvrant le contexte MITRE ATT&CK, y compris :

- L’exploitation de la technique sélectionnée

- Références CVE

- Renseignements sur les menaces disponibles

- Liens médiatiques et plus de métadonnées pertinentes

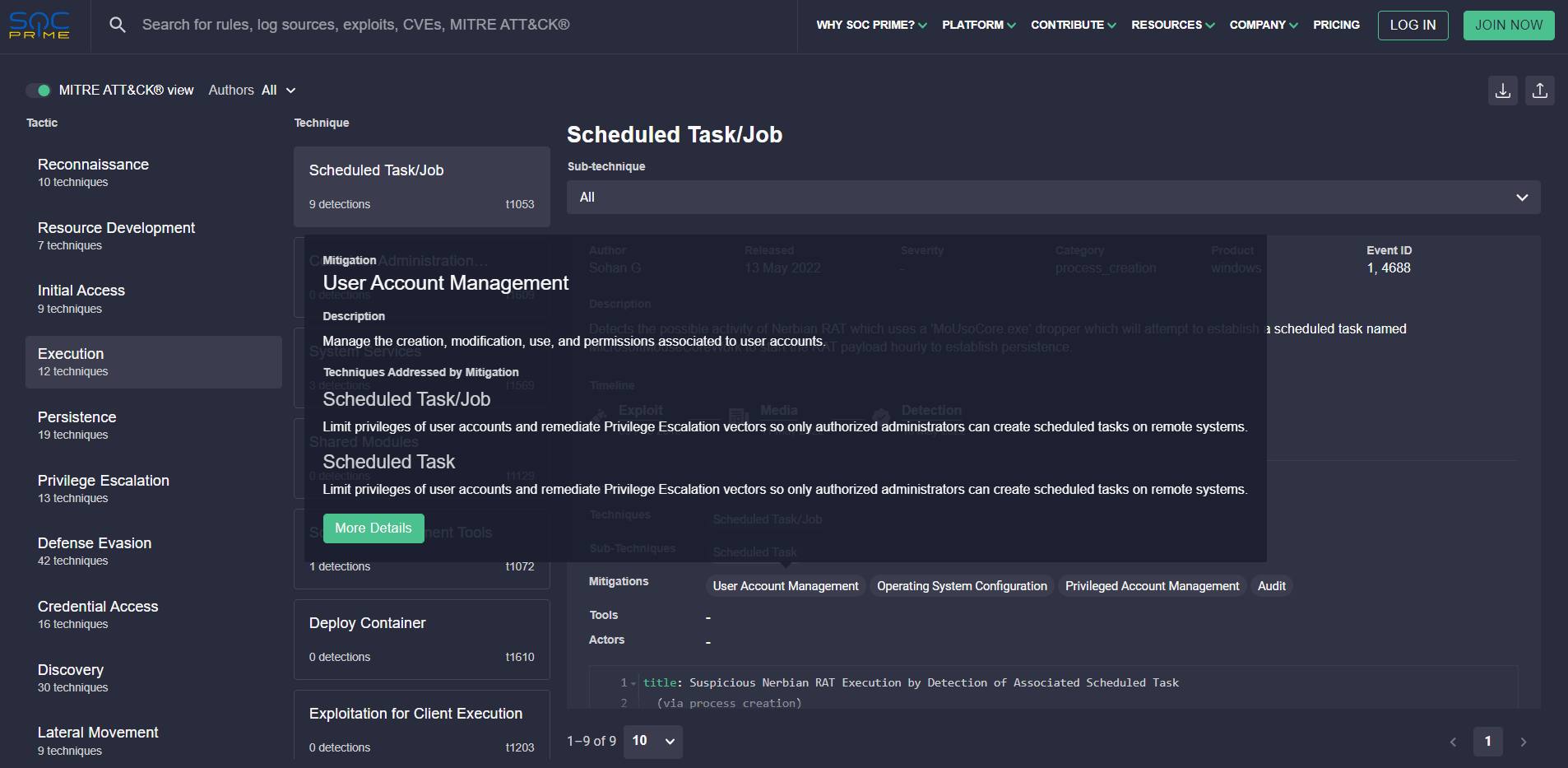

Les chasseurs de menaces, les experts en cyberintelligence des menaces et les ingénieurs de détection peuvent également instantanément approfondir les détails pour explorer en profondeur la technique suggérée Atténuation et la référence ATT&CK correspondante.

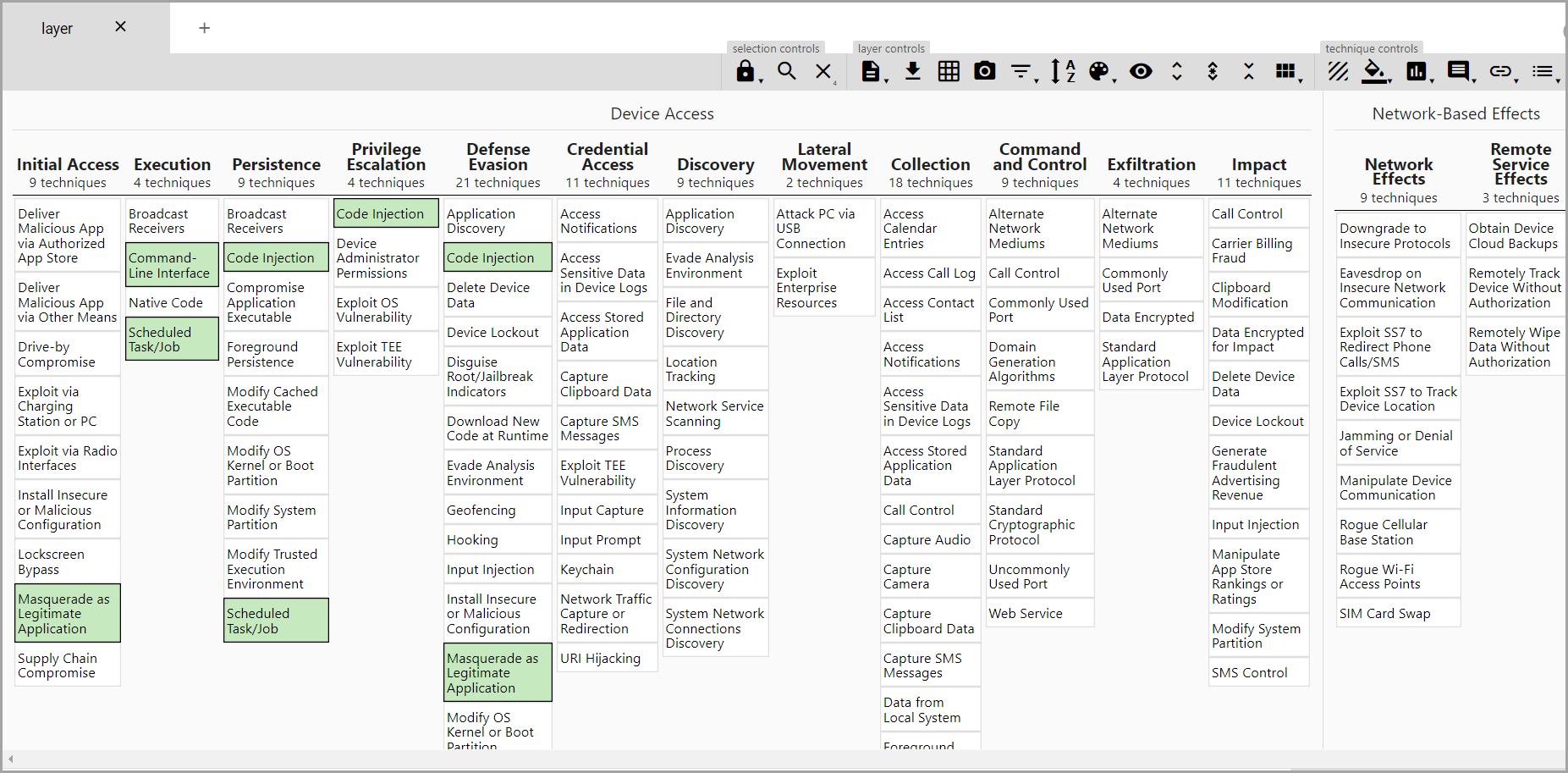

Examinez l’outil ATT&CK Navigator d’un simple clic pour un filtrage en un coup d’œil

Les équipes peuvent également filtrer les résultats du moteur de recherche en utilisant les tactiques et techniques sélectionnées à partir du fichier JSON ATT&CK Navigator correspondant. Les praticiens de la sécurité peuvent examiner l’outil ATT&CK Navigator d’un simple clic pour visualiser les techniques et sous-techniques adressées, ainsi qu’exporter et importer instantanément le fichier JSON pré-configuré.

Le moteur de recherche de SOC Prime permet une découverte simplifiée des menaces avec des détails et des filtres complets pour récupérer les métadonnées pertinentes sur le contenu Detection-as-Code organisé à partir de la plateforme de SOC Prime enrichie avec la référence MITRE ATT&CK pour recevoir instantanément des règles Sigma organisées appropriées aux besoins uniques en sécurité de toute organisation.