Dans la foulée de l’exploitation par BlueAlpha, lié à la Russie, des services de Cloudflare Tunneling pour propager le malware GammaDrop, un autre groupe APT sponsorisé par l’État russe est mis en lumière. L’acteur malveillant suivi sous le nom de Secret Blizzard (alias ) a été observé utilisant les outils offensifs et l’infrastructure d’autres collectifs de hackers. Les campagnes du groupe se concentrent également sur le déploiement de malwares personnalisés, avec le backdoor Tavdig établissant l’accès initial pour installer la version mise à jour du backdoor appelé Kazuar. ) a été observé utilisant les outils offensifs et l’infrastructure d’autres collectifs de hackers. Les campagnes du groupe se concentrent également sur le déploiement de malwares personnalisés, avec le backdoor Tavdig établissant l’accès initial pour installer la version mise à jour du backdoor appelé Kazuar.) APT group has been observed leveraging offensive tools and infrastructure of other hacking collectives. The group’s campaigns also focus on deploying custom malware, with the Tavdig backdoor establishing initial access to install the updated version of the backdoor called Kazuar.

Détecter les attaques Secret Blizzard propageant le malware KazuarV2

Les groupes de hackers liés à la Russie restent un défi sérieux pour les équipes de cybersécurité, changeant constamment de tactiques pour attaquer les organisations dans le monde entier. Depuis le début de la guerre en Ukraine, ces groupes ont augmenté leur activité, utilisant le conflit pour tester des stratégies malveillantes avancées. Pour aider les défenseurs à rester en avance, la Plate-forme SOC Prime offre la plus grande collection au monde de détections enrichies en CTI soutenues par une suite complète de produits pour la détection avancée des menaces, la recherche automatisée de menaces, et l’ingénierie de détection alimentée par l’IA.

Cliquez sur le bouton Explorer les Détections ci-dessous pour accéder à une pile de détection pertinente traitant des TTP utilisés dans les dernières attaques de Secret Blizzard. Toutes les règles sont mappées à MITRE ATT&CK, enrichies avec une métadonnée exhaustive, et compatibles avec plus de 30 technologies SIEM, EDR, et de Data Lake.

Alternativement, les cyberdéfenseurs peuvent rechercher un contenu de détection pertinent directement sur le Threat Detection Marketplace en utilisant le tag «Secret Blizzard ».

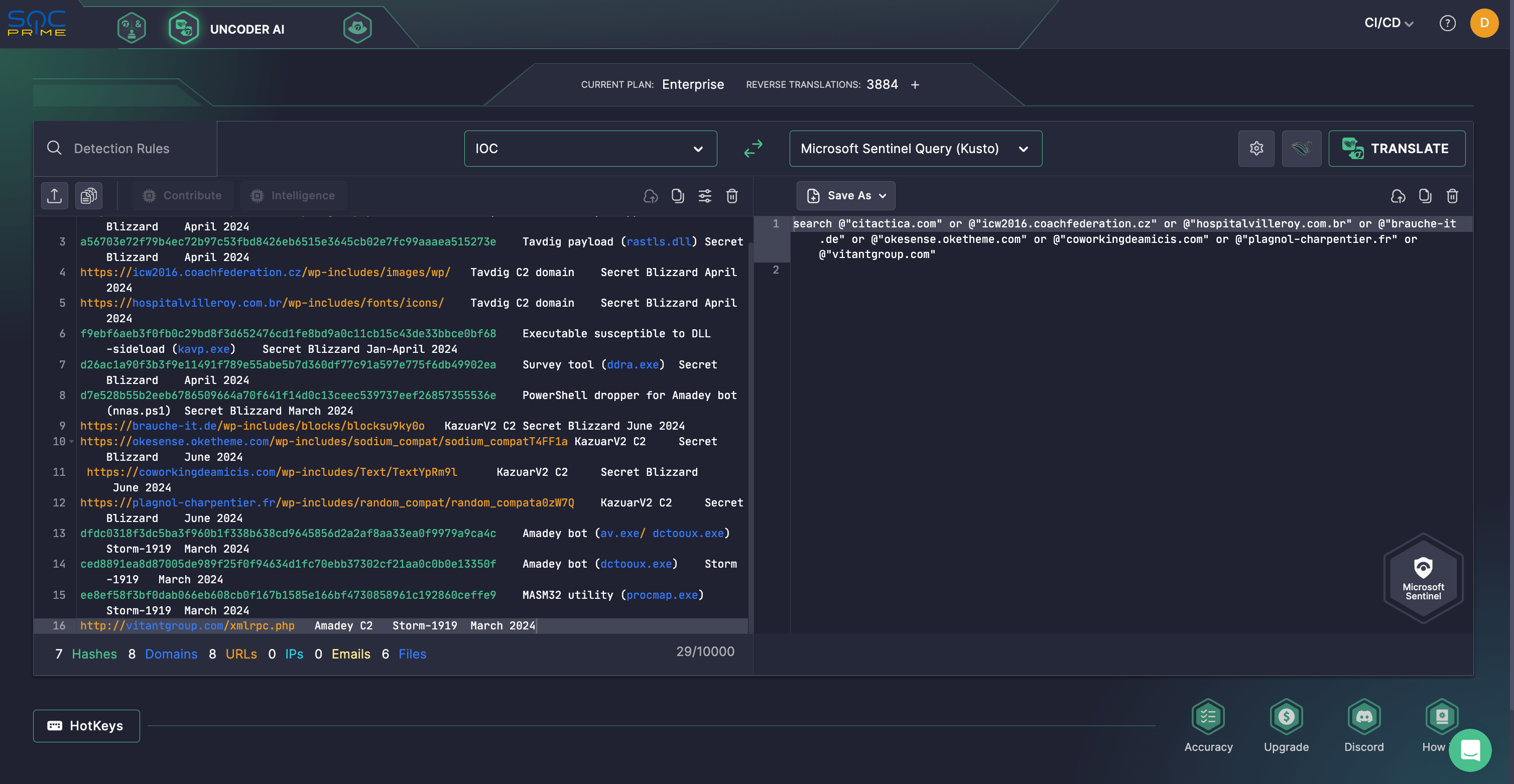

De plus, pour poursuivre l’enquête, les professionnels de la sécurité peuvent lancer des recherches instantanées utilisant les IOC fournis dans le cadre de la recherche de Microsoft Threat Intelligence. Fiez-vous à l’ Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et travailler automatiquement avec celles-ci dans l’environnement SIEM ou EDR de votre choix.

Analyse de l’activité de Secret Blizzard : Attaques propageant le malware KazuarV2

Depuis l ’invasion à grande échelle par la Russie de l’Ukraine, les cyberdéfenseurs ont été submergés par le nombre impressionnant d’attaques destructrices lancées par les forces cyber-offensives de l’agresseur ciblant l’Ukraine et ses alliés. Les défenseurs ont récemment observé une activité croissante du groupe soutenu par l’État russe connu sous le nom de Secret Blizzard, qui a activement utilisé des malwares liés à d’autres acteurs de menace pour installer la version mise à jour du backdoor Kazuar sur les appareils ciblés en Ukraine.

Selon les découvertes récentes de l’équipe de renseignement sur les menaces de Microsoft, Secret Blizzard a utilisé le malware bot Amadey de la boîte à outils offensive liée à Storm-1919 pour télécharger ses propres échantillons malveillants sur les systèmes compromis connectés aux militaires ukrainiens au printemps 2024. Les chercheurs soulignent qu’il s’agit de la deuxième instance depuis 2022 où Secret Blizzard a lancé une campagne cybercriminelle pour propager son malware personnalisé ciblant les organisations ukrainiennes. En janvier 2024, Secret Blizzard a employé le backdoor de Storm-1837 (alias from the offensive toolkit linked to Storm-1919 to download its own malicious samples onto compromised systems connected to the Ukrainian military in the spring of 2024. Researchers highlight that this is the second instance since 2022 that Secret Blizzard has launched a cybercriminal campaign to spread its custom malware targeting Ukrainian organizations. In January 2024, Secret Blizzard employed the backdoor of Storm-1837 (aka UAC-0149 or Flying Yeti), un autre acteur basé en Russie ciblant les opérateurs de drones militaires ukrainiens, pour installer les backdoors Tavdig et KazuarV2 sur une instance ukrainienne compromise.

Secret Blizzard est associé au même acteur de menace suivi par d’autres fournisseurs de sécurité sous les noms de ) a été observé utilisant les outils offensifs et l’infrastructure d’autres collectifs de hackers. Les campagnes du groupe se concentrent également sur le déploiement de malwares personnalisés, avec le backdoor Tavdig établissant l’accès initial pour installer la version mise à jour du backdoor appelé Kazuar., Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton, ou Venomous Bear. Il se concentre principalement sur les organisations gouvernementales, diplomatiques et militaires, employant divers outils de reconnaissance et des malwares personnalisés. Notamment, la CISA a lié Secret Blizzard au Centre 16 du FSB russe.

Depuis février 2022, Turla a été fortement impliqué dans des campagnes de cyberespionnage visant l’Ukraine, se concentrant sur la reconnaissance et l’exploitation des attaques de phishing pour voler des identifiants et d’autres informations sensibles. Au tournant de 2023, Turla APT a utilisé un malware livré par clé USB Andromeda pour déployer de nouveaux backdoors et outils de reconnaissance personnalisés dans leur campagne adversaire ciblant l’Ukraine.

Les chercheurs ne savent pas si Turla a détourné ou acheté l’accès au botnet Amadey, mais la dernière campagne met en évidence la tendance du groupe à se cacher derrière d’autres collectifs de hackers. On pense que Secret Blizzard a utilisé le MaaS d’Amadey ou a secrètement accédé à ses panneaux C2 pour déployer un dropper PowerShell sur les dispositifs impactés.

L’enquête n’a pas découvert les deux DLL typiquement utilisées par les bots Amadey sur les dispositifs accédés par Secret Blizzard, mais elles ont probablement été utilisées pour collecter des données du presse-papiers et des identifiants de navigateur. Secret Blizzard a également déployé un outil de reconnaissance personnalisé pour cibler les systèmes liés aux IP STARLINK, souvent associés aux appareils militaires ukrainiens. Cet outil a déchiffré un script batch ou des cmdlets en utilisant un algorithme RC4 personnalisé.

Le script batch collectait des détails sur l’appareil victime et vérifiait si Microsoft Defender était actif ou avait signalé l’activité du bot Amadey. L’outil de reconnaissance personnalisé utilisé a également aidé Secret Blizzard à identifier les cibles de grande valeur, en déployant un dropper PowerShell avec le backdoor Tavdig et un binaire Symantec vulnérable pour le chargement de DLL. Le malware Tavdig a permis une reconnaissance supplémentaire, recueillant des données sur l’utilisateur, les statistiques réseau et les informations de correctifs tout en installant des clés de registre pour la persistance du backdoor KazuarV2.

Les opérations de Secret Blizzard reposent sur des points d’appui tiers pour établir un accès d’espionnage précieux. Le groupe a adapté sa propre boîte à outils adversaire pour l’espionnage dans de grands environnements de domaine et l’a adaptée pour les cibles militaires ukrainiennes. De plus, le groupe pourrait s’efforcer d’escalader l’accès vers des systèmes stratégiques de niveau ministériel.

Les attaques croissantes de Secret Blizzard contre l’Ukraine, combinées à la tactique du groupe de se dissimuler derrière d’autres groupes de hackers, exigent des réponses rapides et proactives de la part des défenseurs. Plate-forme SOC Prime pour la défense cybernétique collective équipe les équipes de sécurité avec des solutions de pointe pour augmenter les capacités de détection et de chasse aux menaces, réduire considérablement la surface d’attaque, et construire une posture robuste de cybersécurité.