Et encore une fois, nous avons le plaisir de présenter notre Digest des Règles, qui cette fois montre le contenu de détection non seulement des participants au Programme Threat Bounty, mais aussi de l’équipe SOC Prime. Aujourd’hui, nous vous parlerons un peu des malwares Valak et HanaLoader, de la détection de l’extraction de données et de l’abus de MSBuild, ainsi que du détournement d’argument en ligne de commande.

Le malware Valak est un logiciel malveillant sophistiqué avec une architecture modulaire riche qui a été observé pour la première fois à la fin de 2019. Les chercheurs ont observé une série de changements dramatiques dans ce malware et ont découvert plus de 30 versions différentes en moins de six mois. Le malware Valak a d’abord été utilisé comme chargeur pour d’autres outils, mais les versions récemment découvertes peuvent également être utilisées comme voleur d’informations ciblant les serveurs Microsoft Exchange pour collecter et exfiltrer des informations de messagerie d’entreprise et des mots de passe, ainsi que le certificat d’entreprise. Les dernières campagnes découvertes répandant ce malware étaient ciblées sur les entreprises aux États-Unis et en Allemagne. Valak utilise des techniques d’évasion avancées comme les ADS et dissimule des composants dans le registre. De plus, au fil du temps, les développeurs de Valak ont choisi d’abandonner l’utilisation de PowerShell, qui peut être détectée et bloquée par des produits de sécurité modernes.

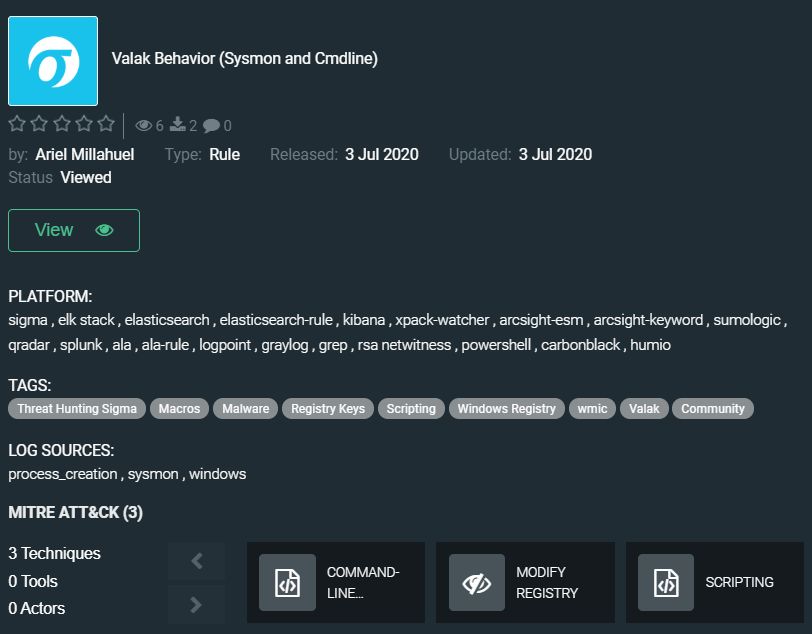

La règle communautaire par Ariel Millahuel est basée sur une enquête récemment publiée qui couvre le comportement de ce malware qui évolue constamment en augmentant sa puissance : https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

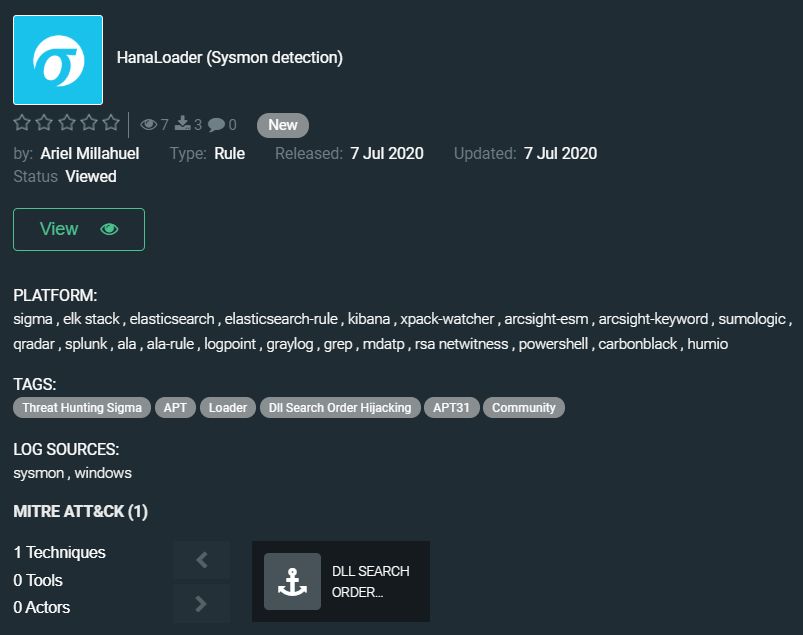

La deuxième règle d’Ariel dans ce digest aide à détecter le malware HanaLoader, qui a été utilisé par le groupe APT31 dans des campagnes de cyberespionnage pour livrer le cheval de Troie DropboxAES (article de blog sur le contenu de détection pour dévoiler l’activité de ce cheval de Troie que vous pouvez trouver ici).

Les adversaires abusent souvent de fichiers exécutables légitimes signés de plusieurs producteurs de logiciels pour charger du code malveillant. Dans les campagnes observées, ils ont utilisé le détournement de l’ordre de recherche de DLL pour exécuter le malware HanaLoader. Il a été utilisé pour télécharger et lancer une charge utile supplémentaire à partir d’une ressource distante via HTTPS. La charge utile de deuxième niveau réécrit HanaLoader en utilisant l’hollowing de processus et continue de s’exécuter en mémoire. La règle communautaire est disponible sur Threat Detection Marketplace : https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

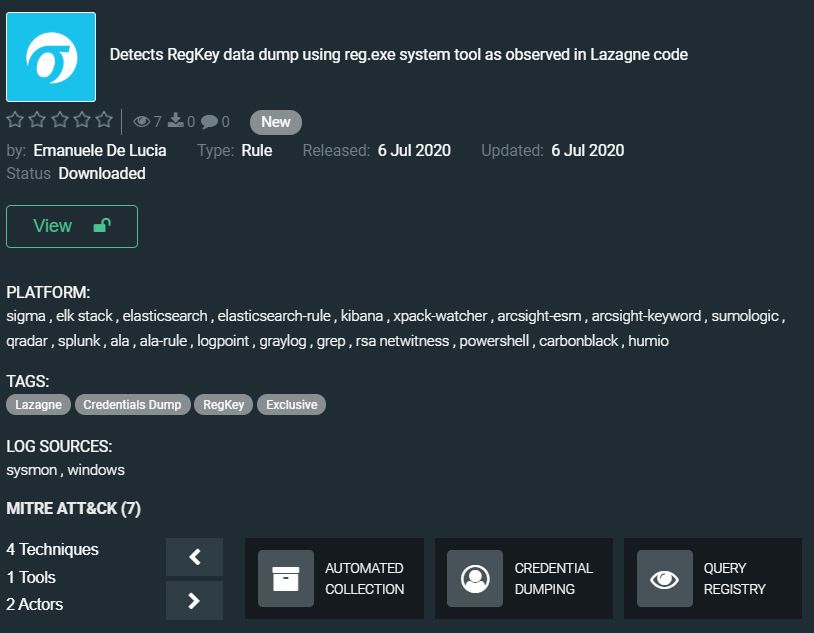

Dans notre digest, Emanuele De Lucia fait ses débuts avec la règle exclusive « Détecte la vidange de données RegKey en utilisant l’outil system reg.exe tel qu’observé dans le code de Lazagne »: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

Le projet LaZagne est une application open-source utilisée pour récupérer les mots de passe stockés sur un système local. Chaque logiciel enregistre les mots de passe en utilisant diverses techniques (texte brut, API, algorithmes propriétaires, bases de données, etc.), et LaZagne a été créé pour trouver ces mots de passe pour les logiciels les plus couramment utilisés. La règle d’Emanuele De Lucia, basée sur notre propre recherche et le code source de LaZagne, permet aux solutions de sécurité de détecter la vidange de données RegKey. La méthode utilisée par l’application mentionnée ci-dessus pour extraire des mots de passe peut être utilisée dans diverses variantes de voleurs d’informations pour extraire discrètement des identifiants.

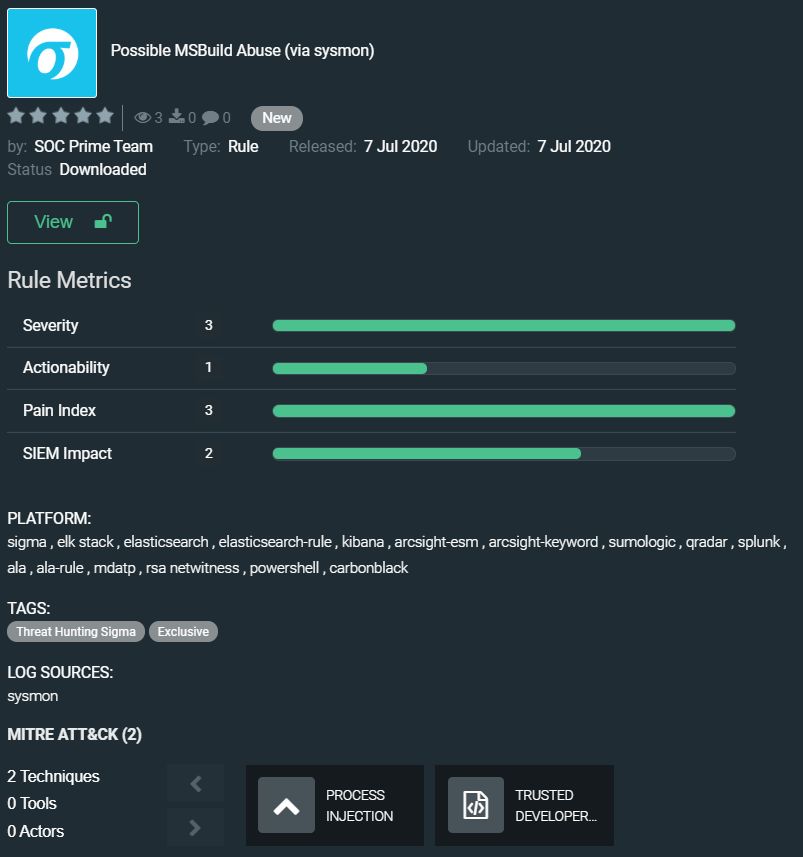

Nous continuons notre digest avec la règle de l’équipe SOC Prime – Potentiel Abus de MSBuild (via sysmon) : https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild est un binaire Windows de confiance qui fait partie du framework Microsoft .NET et peut être utilisé pour construire des applications dans des environnements où Visual Studio n’est pas installé. La capacité de ce binaire à exécuter du code qui est stocké localement sur un système peut conduire à l’évasion des contrôles de sécurité existants (Group Policy, liste blanche d’applications, etc.) qui empêchent PowerShell ou un autre outil similaire basé sur PowerShell. Les adversaires peuvent utiliser la technique qui ne laisse aucun artefact puisqu’elle ne touche pas le disque et le code est injecté dans un processus Windows légitime Internet Explorer. La règle développée par l’équipe SOC Prime aide à découvrir le potentiel abus de MSBuild et à arrêter les menaces avancées à un stade précoce de la cyberattaque.

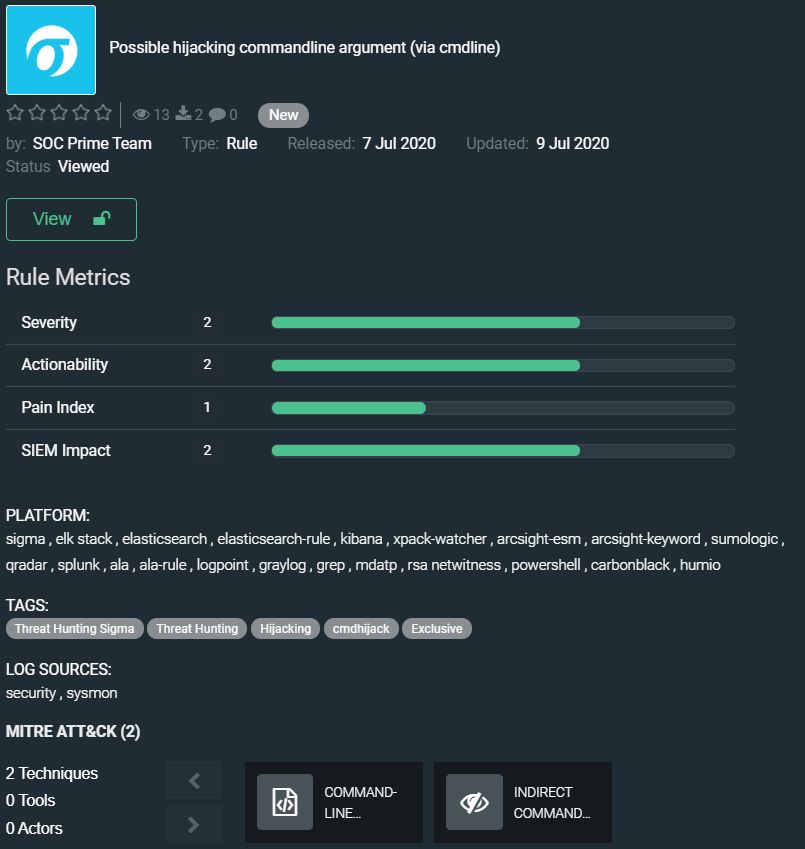

Et la dernière règle dans le digest d’aujourd’hui est également développée par l’équipe SOC Prime, elle s’appelle « Potentiel détournement d’argument en ligne de commande (via cmdline) » et son utilité peut déjà être comprise à partir du nom. Mais ajoutons quelques mots à propos de la règle. Les adversaires peuvent utiliser un défaut dans l’exécution de cmd ou conhost pour détourner un argument en ligne de commande. Le défaut permet aux cybercriminels de tromper cmd.exe pour exécuter l’exécutable de leur choix. L’impact potentiel de cela inclut le déni de service, la divulgation d’informations, l’exécution de code arbitraire (en fonction de l’application cible et du système). La règle exclusive pour révéler un comportement malveillant de ce type est ici : https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

Les règles ont des traductions pour les plateformes suivantes :

SIEM : Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR : Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK :

Tactiques : Exécution, Persistance, Escalade de Privilèges, Évasion de Défense, Découverte, Collecte, Accès aux Identifiants

Techniques : Interface en Ligne de Commande (T1059), Modifier le Registre (T1112), Script (T1064), Détournement de l’Ordre de Recherche de DLL (T1038), Découverte de Compte (T1087), Collecte Automatisée (T1119), Collecte de Crédentiels (T1003), Interrogation du Registre (T1012), Injection de Processus (T1055), Utilitaires de Développement Fiables (T1127)

Attendez le prochain digest dans une semaine.

Restez en sécurité !