Qu’est-ce que le cadre MITRE ATT&CK�ae ? Commencer avec ATT&CK

Table des matières :

MITRE ATT&CK® est un cadre pour la défense cybersécuritaire renseignée sur les menaces et une base de connaissances publiques des tactiques, techniques et procédures (TTPs) adversaires basées sur des exemples réels observés sur le terrain. Il comprend également une richesse de métadonnées telles que les détections possibles, les atténuations, les sources de données, les plateformes, les exigences système, les groupes associés, les références et plus encore. Le contenu d’ATT&CK est publié en ligne et est généralement mis à jour 2 à 3 fois par an.

Les praticiens de la cybersécurité utilisent une méthodologie consistant à mapper certaines informations (code, renseignements, recherche) aux TTPs de MITRE ATT&CK pour faciliter l’analyse, la détection et la réponse aux menaces. Il est possible de le faire à l’aide d’outils gratuits disponibles sur GitHub. Se familiariser avec ATT&CK aide à renforcer la posture de cybersécurité de l’organisation. Par exemple, vous pourriez mettre en œuvre de nouveaux capteurs d’appareils qui offrent une plus grande visibilité parce qu’autrement, vous ne serez pas en mesure de suivre la plupart des TTPs du tout.

ATT&CK promeut également le concept de défense cybernétique collaborative. Pourquoi la collaboration est-elle importante ? Revenons un peu en arrière dans le temps. Robert C. Martin a décrit un “très étrange comportement” de Log4j dans son livre “Clean Code.” C’était en 2008 ! Imaginez que nous ayons eu MITRE ATT&CK il y a 14 ans. Aurions-nous eu tout le drame Log4j en 2022 ?

MITRE ATT&CK et Détection des Menaces Comportementales

En ce qui concerne les opérations de sécurité, la détection des menaces comportementales est devenue un changeur de jeu. ATT&CK est comme une base de données de différents comportements adversaires qu’il est “bon de connaître” pour détecter certaines attaques. Par exemple, si un logiciel malveillant arrive avec un packer, il peut se ré-encrypter des centaines de fois, donc chercher un hachage particulier est moins que raisonnable. Au lieu de cela, si nous voyons un comportement comme l’exécution d’une commande pour ajouter un script de connexion en tant que valeur de registre, nous pouvons retrouver ce comportement dans les journaux en créant une requête de recherche personnalisée. Quelque chose comme :

(index=__your_sysmon_index__ EventCode=1 Image= »C:\Windows\System32\reg.exe » CommandLine= »*add*\Environment*UserInitMprLogonScript ») OU (index=__your_sysmon_index__ (EventCode=12 OU EventCode=14 OU EventCode=13) TargetObject= »*\Environment*UserInitMprLogonScript »)

(Source : CAR)

L’utilisation d’une approche comportementale permet aux analystes SOC plus de flexibilité et de précision. Tant qu’ils peuvent trouver le comportement, peu importe dans quel fichier cela se produit et si c’est un fichier du tout (par exemple, un appel API).

Qu’est-ce que MITRE ?

Bien qu’ATT&CK soit en soi une marque déposée, MITRE est une organisation à but non lucratif basée aux États-Unis, avec une filiale à but non lucratif MITRE Engenuity.

Avec un passé de projets intéressants de l’Air Force, MITRE gère actuellement des centres de R&D financés par le gouvernement. En plus du cadre ATT&CK, ils ont lancé plusieurs initiatives utiles dans le domaine de la cybersécurité :

- Fondation MITRE Engenuity et son Centre pour une Défense Renseignée sur les Menaces (23 membres ‘grands acteurs’)

- MITRE Cyber Analytics Repository

- Centre National de Cybersecurité Financée par l’État pour la Recherche et le Développement (NCF) parrainé par le NIST

- Programme CVE®

- Liste CWE™

Maintenant que nous avons compris ce qu’est le cadre MITRE ATT&CK, passons en revue ses éléments de base et comment les utiliser.

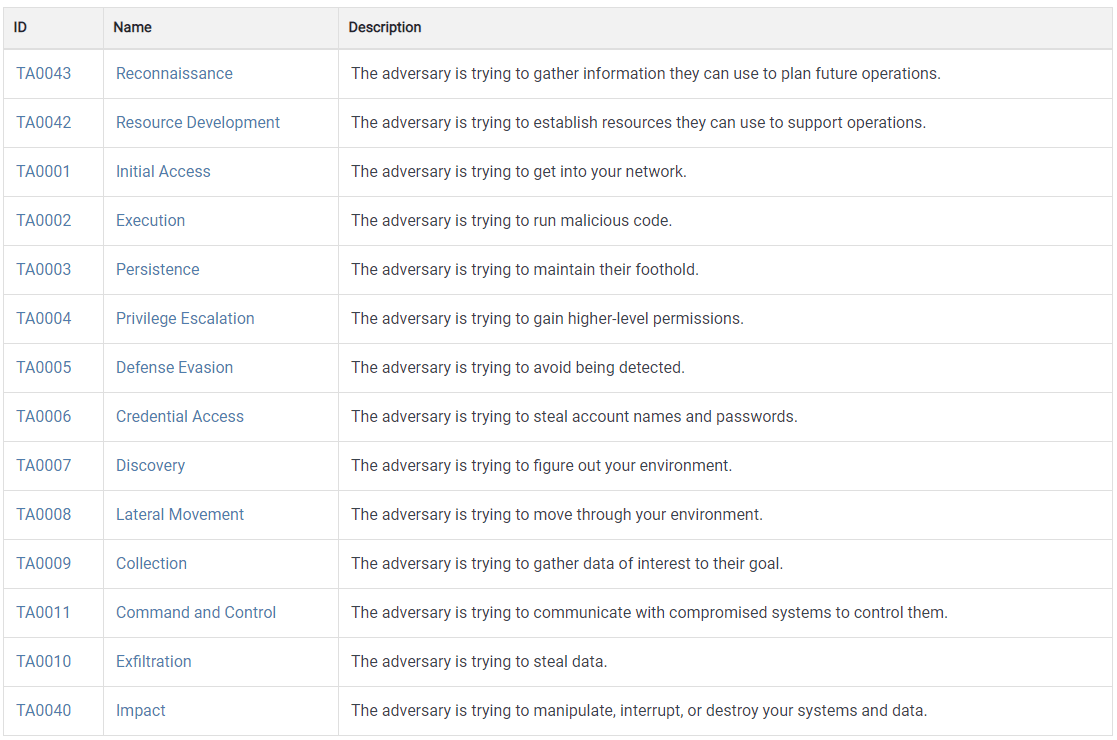

Qu’est-ce que la Matrice ATT&CK ?

MITRE ATT&CK a quelques matrices. Une matrice est une représentation visuelle des tactiques et techniques qui s’appliquent à une architecture technique spécifique. Ci-dessous, vous verrez une liste complète des matrices (au moment de la publication) avec des liens vers leurs versions en ligne respectives. Notez que les matrices se développent et se mettent à jour continuellement :

Chaque matrice peut être éditée localement à l’aide d’un Navigateur MITRE outil. Les équipes SOC l’utilisent pour mapper les détections et les atténuations aux TTPs à des fins d’analyse, d’opérations de sécurité et de gestion.

La matrice MITRE ATT&CK offre un aperçu instantané de tous les TTPs qui ont été observés dans un domaine technologique particulier. Donc, au lieu d’entreprendre un processus long et fastidieux de recherche sur les attaques qui ont été exploitées dans le Cloud, ouvrez simplement une matrice Cloud et voyez-les sur un seul écran. Ce n’est pas comme si les TTPs non affichés sur une matrice particulière ne se produiront jamais sur la plateforme donnée. Par exemple, toute la tactique de Reconnaissance appartient à la matrice PRE (avant-compromission), mais elle peut se produire sur différents types de logiciels, de firmwares et de matériels.

ATT&CK vs. Cyber Kill Chain

Lorsqu’il s’agit d’alternatives à MITRE ATT&CK, un autre cadre largement discuté est le Cyber Kill Chain® de Lockheed Martin.

Lockheed Martin est une entreprise mondiale spécialisée dans la fabrication de défense et de l’espace. Ils s’occupent également du développement et du déploiement d’infrastructures logicielles et DevSecOps dans les agences gouvernementales.

Le Cyber Kill Chain est une succession d’étapes que les adversaires doivent prendre pour effectuer une cyberattaque réussie. Ce cadre fait partie du modèle Intelligence Driven Defense® (IDD) conçu pour gérer la prévention, la détection et la réponse aux menaces.

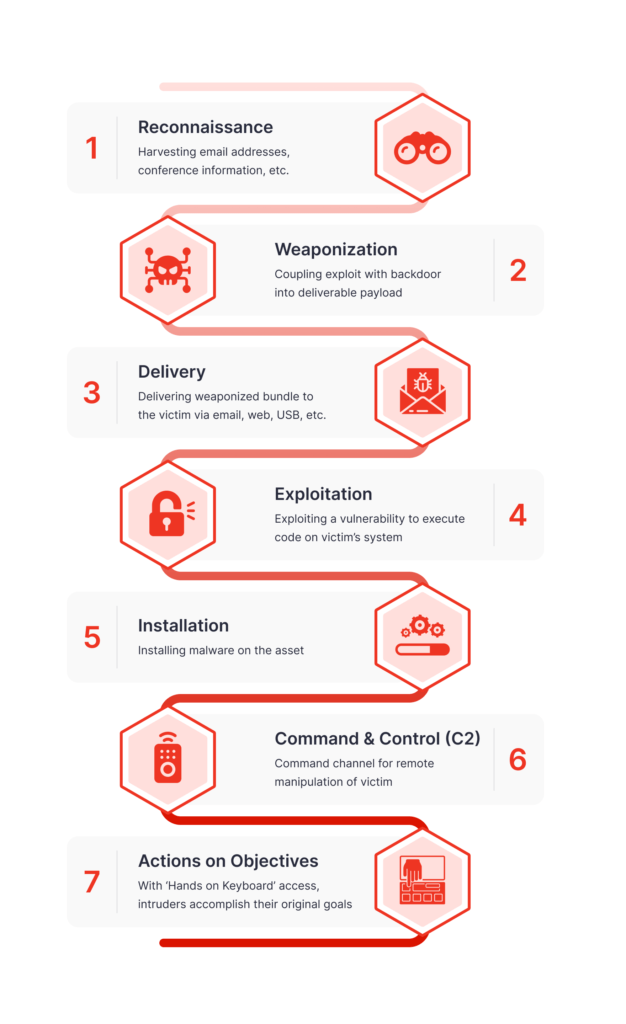

Le modèle Cyber Kill Chain se présente comme suit:

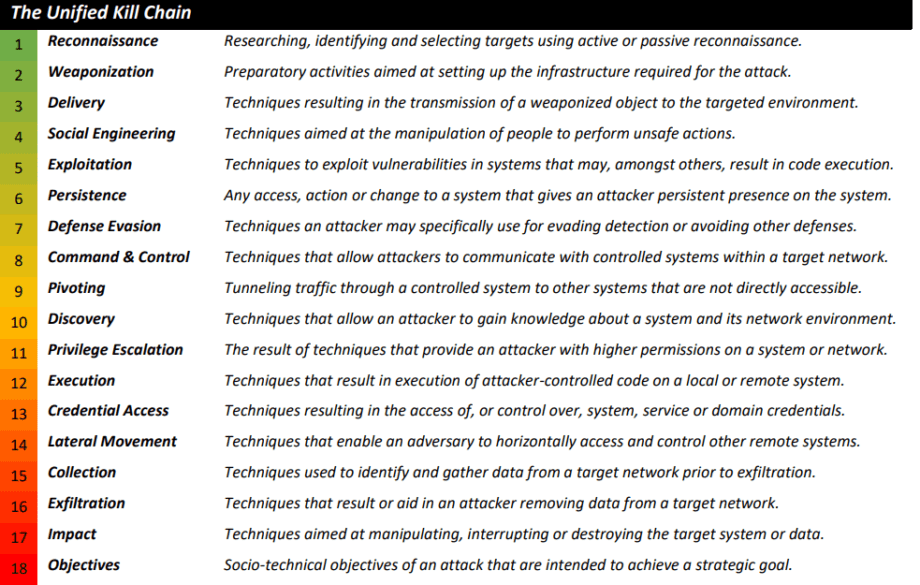

Cependant, le modèle Cyber Kill Chain a été critiqué pour être basé sur les logiciels malveillants et le périmètre. De plus, il implique une tactique linéaire où un attaquant va tout droit de A à Z. Dans la vie réelle, la plupart des attaques ne sont pas nécessairement linéaires. C’est pourquoi Paul Pols a développé une Chaîne de Frappe Unifiée avec 18 Tactiques. Dans l’ensemble, cela ressemble à un modèle de menace « ATT&CK rencontre CKC » :

Alors, lequel choisir ?

Lockheed Martin a proposé une approche intéressante de l’offensive par la défense, suggérant comment défendre tactiquement à chaque étape de la chaîne de frappe. Pendant ce temps, MITRE a fait de son cadre un outil “vivant”, tangible qui peut être intégré dans le flux de travail de cybersécurité. Ils agrègent certains Detections et Atténuations techniques vagues, mais ils ne prennent pas la liberté de suggérer l’approche générale de la défense.

De plus, bien qu’ATT&CK fournisse des explications très détaillées sur les détails techniques, la Chaîne de Frappe Cybernétique Unifiée tente d’embrasser une vue d’ensemble stratégique des objectifs socio-techniques des adversaires.

Quant aux 18 Tactiques contre 14, il semble que la plupart d’entre elles se chevauchent. Par exemple, l’Ingénierie Sociale sous forme de Spearphishing est couverte dans la Tactique de Reconnaissance d’ATT&CK. Et le Pivotement est couvert dans T1572, Tunneling de Protocole.

Peut-être serait-il préférable de suivre les mises à jour des deux cadres pour pouvoir couvrir la plus large gamme de menaces cybernétiques possible. Idéalement, une équipe SOC devrait viser à couvrir trois niveaux de défense : opérationnel, tactique et stratégique.

Quelles sont les Tactiques MITRE ATT&CK ?

Les Tactiques sont les catégories de haut niveau du cadre MITRE ATT&CK qui représentent les objectifs des cyberattaquants et répondent à la question “why.” Au moment de la rédaction de cet article, la nouvelle édition est le vol. 11 (publié en avril 2022), qui inclut 14 tactiques dans 3 domaines : Entreprise, Mobile et ICS.

Quelles sont les Techniques MITRE ATT&CK, et combien y en a-t-il ?

Chaque Tactique se compose de plusieurs Techniques. La version actuelle d’ATT&CK comprend 191 Techniques qui répondent à la question « how» pour atteindre l’objectif tactique. Ce sont des actions particulières comme la Manipulation de Jeton d’Accès, Dissimulation d’Artefacts, etc. Une Technique peut appartenir à plus d’une Tactique. Par exemple, la Technique de Modification de la Politique de Domaine peut se rapporter à la fois à la Tactique d’Évasion de Défense et d’Escalade de Privilèges. Vous verrez ces relations dans une fenêtre en haut à droite sur une page Technique. De plus, vous y verrez beaucoup de métadonnées utiles, telles que les permissions requises, la défense contournée, l’historique des versions, le contributeur, les atténuations, les détections, et les références.

Quelles sont les Sous-Techniques MITRE ATT&CK ?

Les Sous-Techniques (385 dans la version 11) sont des parties plus petites des Techniques qui décrivent différentes façons de réaliser ces Techniques. Elles sont encore plus précises que les Techniques et incluent des détails techniques de bas niveau. Les Sous-Techniques sont énumérées comme sous-catégories de Techniques avec des dépendances directes. Par exemple, une Sous-Technique T1548.003 Sudo et Interception Sudo font partie de la Technique T1548, Mécanisme d’Élévation de Contrôle Abusé.

Quelles sont les Procédures MITRE ATT&CK ?

Sur les pages de Sous-Techniques, vous verrez des Exemples de Procédures avec des références aux types de malwares et aux groupes cybercriminels. Notez que les types de malware et les groupes de cyberattaques sont énumérés, et chacun d’eux a son propre ID, tandis que les Procédures n’ont pas d’ID.

Les Procédures décrivent des cas particuliers de mises en œuvre des Sous-Techniques qui ont été observées lors d’attaques réelles. Chaque Procédure peut appartenir à plus d’une Sous-Technique/Technique, car c’est un cas spécifique d’exécution de malware dans la nature.

Comment Utiliser ATT&CK ?

MITRE ATT&CK peut être utilisé par une équipe SOC dans de nombreuses situations :

-

Contrôles Techniques

- Renseignements sur les Menaces Cyber

- Surveillance de la Sécurité

- Chasse aux Menaces

- Test de Pénétration

- Détection des Menaces

- Analyse des Malwares

- Analyse de la Composition Logicielle

-

Contrôles Administratifs

- GRC

- Budgétisation

- Amélioration Continue

L’approche renseignée sur les menaces, utilisée par ATT&CK, offre un contexte indispensable aux événements qui se produisent sur le réseau de l’entreprise. Pour faire simple, elle est utile à toutes les trois grandes étapes : avant l’attaque (défense proactive, gestion des risques), pendant l’attaque (détection et réponse), et après l’attaque (récupération, rapport). Bien sûr, ici vous pourriez ne pas être d’accord : que faire si notre organisation n’a jamais été attaquée auparavant ? Est-il nécessaire d’implanter ATT&CK à tous ces niveaux ?

La vérité est que, même si toute la défense multi-couche nécessaire est en place, il y a toujours un risque résiduel. Ainsi, l’évaluation des risques et la politique doivent passer en premier et définir une gamme de contrôles de cybersecurity pertinents. La bonne nouvelle, c’est qu’ATT&CK s’intègre parfaitement dans différents types de logiciels de cybersécurité d’entreprise, de sorte que les équipes SOC peuvent intégrer quelques points de la liste ci-dessus au sein d’une seule solution.

Voici la liste des outils utiles pour ATT&CK et au-delà, créés par MITRE :

- Navigateur ATT&CK

- Outils Python ATT&CK

- Poste de travail ATT&CK

- CALDERA™ Plate-forme d’Émulation Adverse

- CASCADE serveur

- Dépôts GitHub:

Explorez le Moteur de Recherche des Menaces Cyber de SOC Prime pour trouver instantanément des informations approfondies sur les menaces cyber, y compris le contexte CTI et les références complètes à MITRE ATT&CK. Cliquez sur le bouton Explorer le Contexte des Menaces ci-dessous pour accéder aux résultats de la recherche sur les CVEs, APTs et exploits tendance enrichis de métadonnées contextuelles et accompagnés des règles Sigma pertinentes.

Explorer le Contexte des Menaces

À un niveau stratégique, des cadres comme ATT&CK aident à avancer vers une posture de cybersécurité plus résiliente alors que les organisations essaient de résister à la pression croissante des attaques APT et de leurs objectifs socio-économiques malveillants. L’analyse structurée et l’approche renseignée sur les menaces fournissent des informations précieuses pour une amélioration continue ou un réalignement des stratégies de cyberdéfense.

Initiatives MITRE Engenuity

MITRE ATT&CK est un cadre en constante évolution. Alors, comment évoluent-ils ? Avec Fondation MITRE Engenuity la fondation à but non lucratif, l’évolution d’ATT&CK va au-delà d’une simple étude passive de la recherche ouverte sur les menaces. Engenuity travaille avec le secteur privé et compte déjà 23 membres d’entreprise de haut niveau.

Il y a environ deux ans, la fondation a lancé un Centre pour une Défense Renseignée sur les Menaces, qui organise une série régulière de sprints en équipe violette appelés Évaluations ATT&CK. Le projet fournit des plans d’émulation téléchargeables gratuitement sur GitHub. Chaque organisation effectue sa propre émulation et analyse d’une menace donnée (MITRE Engenuity ne classe en aucun cas les résultats). Les résultats de recherche de chaque participant sont publiés sur ce site Internet. this website.

Le fait est que chaque Technique peut être exécutée par des attaquants dans de nombreuses Procédures, et à leur tour, chaque Procédure peut utiliser un mélange personnalisé de Techniques. Chaque acteur peut également modifier ses procédures en réponse à de nouvelles détections. C’est pourquoi différents vendeurs qui effectuent la même recherche dans leurs propres environnements apportent des tonnes d’informations précieuses.

Une autre initiative intéressante de MITRE Engenuity est le programme de formation et de certification MITRE ATT&CK Defender™ (MAD) . Il n’y a qu’un seul tarif qui déverrouille une année d’accès complet à un hub de compétences MAD. MAD encourage les Praticiens de la Sécurité à mettre continuellement à jour leurs compétences pour combattre les menaces émergentes. C’est pour cela que leurs formations à la demande et en direct présentent régulièrement de nouvelles opportunités d’apprentissage. Par conséquent, si vous avez obtenu un badge une fois, vous aurez besoin de le renouveler dès que le paysage des menaces change.

FAQ : Le Cadre ATT&CK et la Plateforme de Détection en tant que Code de SOC Prime

Couvrons rapidement quelques questions sur l’utilisation d’ATT&CK avec la plateforme SOC Prime.

Pourquoi Devrais-Je Utiliser les TTPs ATT&CK dans la Plateforme de Détection en tant que Code de SOC Prime ?

Mapper les efforts de cybersécurité à ATT&CK aide à couvrir la plupart des menaces possibles dans le temps le plus court possible. Et il n’est pas un secret que les membres des équipes bleues et rouges ont beaucoup à faire. Mapper à ATT&CK et analyser les résultats deviennent beaucoup plus simples si l’on le fait sur la plateforme de Détection en tant que Code de SOC Prime.

Il est possible d’utiliser ATT&CK sur notre plateforme de plusieurs manières :

- Recherche de contenu de détection

Cas d’usage : Réduire le MTLD, contrôles préventifs

- Exploration et analyse du contexte de menace

Cas d’usage : Effectuer une chasse aux menaces

- Analyse de performance

Cas d’usage : Évaluer l’efficacité de l’équipe SOC

- Évaluation des outils et services

Cas d’usage : Exclure un outil open-source d’une chaîne d’approvisionnement car il faudrait trop de temps et d’effort pour sécuriser (nombre de règles SOC Prime + TTPs à couvrir)

- Migration de fournisseur ou chevauchement de produit

Cas d’usage : Fournir une couverture de menace à travers les solutions logicielles que l’entreprise utilise actuellement. Par exemple, Splunk + Crowdstrike + Securonix

- Gestion des risques

Cas d’usage : Fournir une analyse et des mises à jour du profil de menace, une analyse des écarts, etc.

- Évaluation du ROI du SOC

Cas d’usage : Évaluer le travail accompli et le comparer au temps et à l’argent dépensés

- Audit interne de sécurité

Cas d’usage : Gestion de la conformité réglementaire, fusions & acquisitions, etc.

Comment Utiliser le Cadre MITRE ATT&CK sur la Plateforme de Détection en tant que Code de SOC Prime ?

Utilisez les chemins suivants une fois connecté à la Plateforme de Détection en tant que Code de SOC Prime:

Analytique > Recherche Avancée or Ingénierie de la Détection

- Utiliser les filtres pour rechercher des règles de détection et des requêtes mappées à des tactiques, techniques, sous-techniques, acteurs, outils, sources de données, ou composants de données spécifiques.

Analytique > Couverture ATT&CK

- Analyser les TTPs couverts par le contenu de détection de SOC Prime que votre équipe a exploré, déployé, ou téléchargé via l’API.

- Cliquez sur Exporter pour exporter la couverture des TTPs définie par un Profil de Recherche actuel dans Navigateur MITRE. Vous pouvez également cliquer sur Importer lors de la création d’un Profil de Recherche pour importer une couche de Navigateur que vous avez déjà utilisée.

Automatiser > Profils de Recherche > Créer > Technique

- Gérer facilement les listes de TTPs avec d’autres parameters dans un Profil de Recherche

Contenu > ATT&CK

- Recherche de règles de détection, configurations, et packs de contenu par TTPs.

Contenu > Recherche Avancée > [Nom de la Règle] > Renseignement > ATT&CK

- Explorer les TTPs couverts dans une pièce de contenu particulière.

Il est possible de revoir non seulement vos propres efforts analytiques, mais aussi ceux de votre équipe. La configuration de l’automatisation et des rapports peut prendre du temps au début, mais une fois que c’est fait, utiliser des détections mappées à ATT&CK sera beaucoup plus facile et rapide.

Les Utilisateurs de SOC Prime Peuvent-ils Obtenir des Informations sur le Contexte MITRE ATT&CK Sans Inscription ?

Oui.

Allez sur la plateforme Moteur de Recherche des Menaces Cyber de SOC Prime et recherchez le contenu de détection qui vous intéresse. Vous pouvez rechercher en tapant TTPs, CVEs, acteurs de menace, sources de journal, noms de souches de malware, produits logiciels, et bien plus encore. Une fois que vous voyez les résultats du moteur de recherche, vous pouvez les affiner en utilisant les filtres sur le côté gauche de l’écran et en haut.

Activez la vue MITRE ATT&CK® pour trier les résultats par TTPs. Dans le coin supérieur droit de l’écran, vous verrez deux icônes – Exporter and Importer des fichiers JSON vers et depuis le Navigateur ATT&CK. Les utiliser est super facile ! Un clic – et vous êtes sur Navigateur, explorant le contenu de recherche des détections sur une matrice MITRE ATT&CK. Deux clics – et vous avez importé les TTPs de votre couche Navigateur et pouvez voir toutes les détections pertinentes à votre sélection. Cependant, l’utilisation réelle de ces détections dans votre environnement SOC n’est possible que si vous êtes enregistré sur la plateforme de Détection en tant que Code de SOC Prime.

Conclusion

MITRE ATT&CK est beaucoup de choses. C’est la beauté d’une donnée parfaitement ordonnée. Il s’agit de capacités améliorées pour collaborer. Des mouvements stratégiques. Qui plus est, il s’agit d’une philosophie d’architecture propre, souvent utilisée dans la programmation, où la logique commerciale ne dépend pas d’outils particuliers. Dans un contexte de cybersécurité, la logique d’une seule détection est transférable à travers une variété de différentes couches de sécurité ainsi que de solutions, outils, et formats horizontalement égaux.

En rendant les Tactiques, Techniques, & Connaissances Communes des Adversaires (ATT&CK) libres et ouvertes, MITRE Corp. facilite une approche de défense contre les menaces collaborative, réunissant des communautés, le secteur privé et le gouvernement. L’énumération et l’explication de chaque mouvement d’attaque cybernétique donnent l’opportunité d’implémenter de nouvelles méthodologies et modèles de menace, d’automatiser les processus et d’analyser efficacement les menaces.

Améliorez votre couverture de détection des menaces avec du contenu de Détection-en-tant-que-Code à la demande, mappé à MITRE ATT&CK. Choisissez le Plan d’abonnement à la demande et obtenez un contenu de détection personnalisé aligné sur votre cyber défense pour défendre proactivement contre les menaces émergentes.