The augmentation exponentielle et escalade dans la complexité des intrusions des attaques de ransomware alimentent le besoin de détection proactive des ransomwares. Le FBI et la CISA publient un avertissement conjoint en matière de cybersécurité, informant la communauté mondiale de défense d’une augmentation spectaculaire des attaques de ransomware Phobos visant les organismes d’État américains et d’autres infrastructures critiques, entraînant des demandes de rançon réussies s’élevant à plusieurs millions de dollars américains.

Détecter l’activité du ransomware Phobos couverte dans l’alerte AA24-060A

Alors que le ransomware Phobos continue d’affecter les organisations dans de nombreux secteurs d’industrie, les exposant à d’importantes pertes financières, une défense proactive en cybersécurité est essentielle pour minimiser les risques d’intrusions. La plateforme SOC Prime propose une vaste collection d’algorithmes de détection pour aider les équipes de sécurité à éliminer rapidement les risques liés à l’impact du ransomware Phobos.

Cliquez sur le bouton Explorer les Détections pour accéder à l’ensemble de la pile de détection de l’activité du ransomware Phobos couverte dans l’ alerte AA24-060A récemment publiée par la CISA et le FBI. Tous les algorithmes de détection sont enrichis de renseignements sur les menaces sur mesure, alignés avec MITRE ATT&CK® v.14.1, et sont instantanément convertibles en plusieurs langues de cybersécurité.

Les organisations tournées vers l’avenir qui s’efforcent constamment d’améliorer leur posture de cybersécurité peuvent également bénéficier de la collection complète de contenus SOC pour la détection du ransomware Phobos disponible via ce lien.

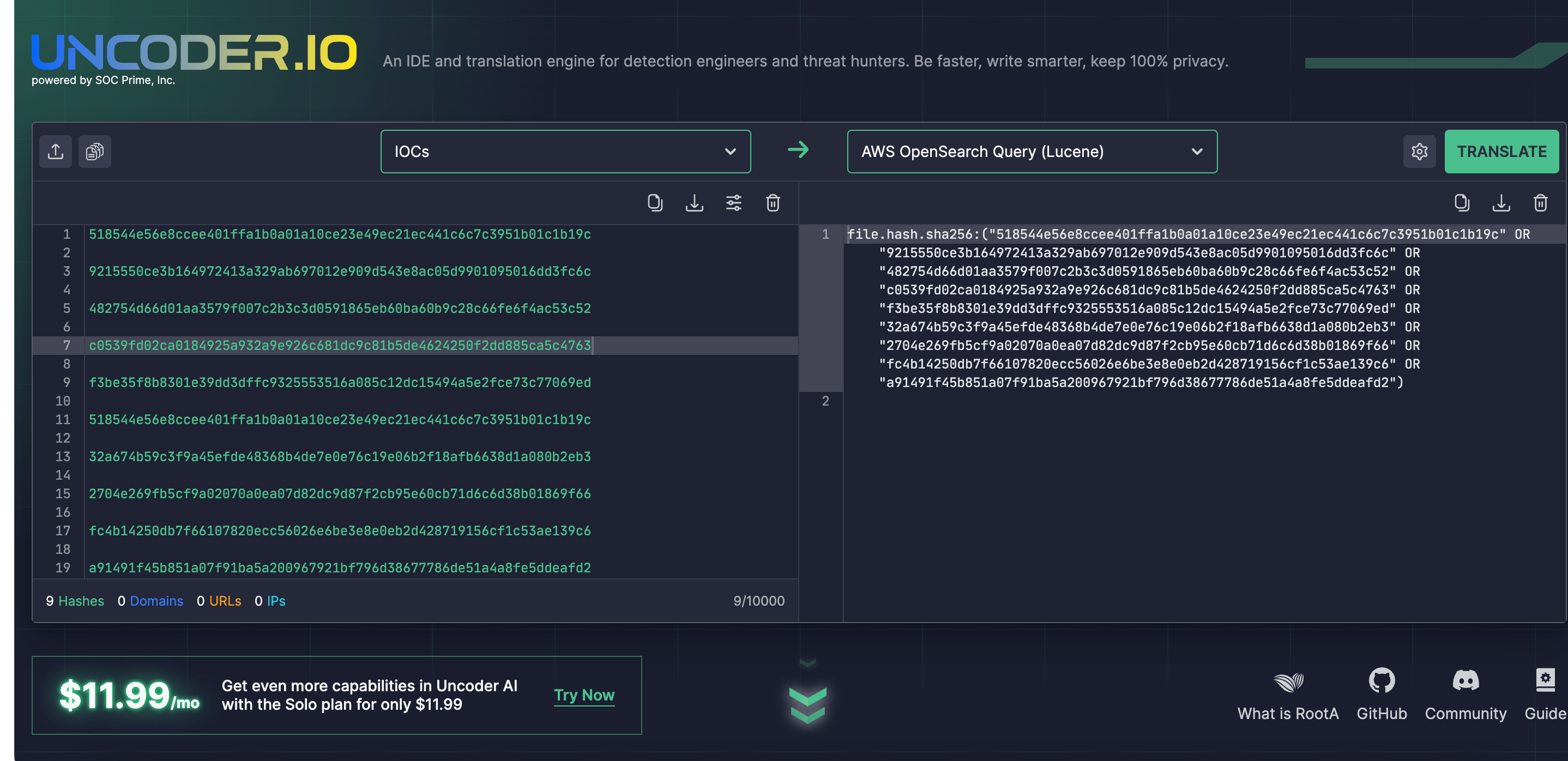

De plus, les défenseurs peuvent rechercher des IOC liés aux variantes du ransomware Phobos et fournies dans l’ alerte AA24-060A alerte. Fiez-vous à l’open-source Uncoder IO pour analyser automatiquement les informations sur les menaces pertinentes en requêtes IOC personnalisées et les exécuter instantanément dans votre environnement.

Aperçu de l’activité du ransomware Phobos

Au tournant de mars 2024, les principales agences de cybersécurité américaines, y compris le FBI, la CISA et le MS-ISAC, ont émis une alerte conjointe suivie sous le nom alerte AA24-060A visant à sensibiliser aux attaques croissantes par les acteurs du ransomware Phobos et à partager les TTP et les IOC associés à l’activité adversaire en cours.

Depuis presque une demi-décennie, les mainteneurs du ransomware Phobos ont lancé des cyberattaques affectant le secteur public américain, avec d’autres secteurs d’infrastructures critiques, y compris l’éducation et la santé publique, parmi leurs cibles.

La recherche en open-source indique que attaques de ransomware Phobos est probablement lié à plusieurs variantes de logiciels malveillants, y compris Elking, Eight, Devos, Backmydata et Faust ransomware, en raison des TTP similaires observés dans les intrusions de Phobos. Le ransomware Phobos est couramment utilisé en conjonction avec divers outils accessibles au public comme Smokeloader, Cobalt Strike, Mimikatz, et d’autres utilitaires. Les acteurs du ransomware Phobos ont adopté un modèle RaaS, ce qui a contribué à établir Phobos comme l’une des souches de ransomware les plus répandues ces dernières années.

Pour un accès initial, les adversaires appliquent souvent le vecteur d’attaque par e-mail de phishing pour livrer la charge utile sur les réseaux ciblés. Une autre technique d’adversaire implique d’intégrer SmokeLoader dans les pièces jointes aux courriels, qui, une fois ouvertes par des utilisateurs compromis, téléchargent le ransomware Phobos sur leurs systèmes et donnent aux attaquants le feu vert pour effectuer une exfiltration de données.

Les opérateurs de ransomware Phobos utilisent fréquemment plusieurs utilitaires d’accès à distance pour établir une connexion à distance avec le serveur impacté. Ils peuvent également cibler le RDP pour effectuer des recherches open-source, générer un profil de victime, et connecter les adresses IP ciblées aux entreprises pertinentes.

Les acteurs de Phobos emploient des exécutables, tels que 1saas.exe ou cmd.exe, pour installer des charges utiles supplémentaires de Phobos avec des privilèges élevés et exécuter plusieurs fonctions de shell Windows. De plus, ils exploitent les fonctions API intégrées de Windows pour contourner le contrôle d’accès, récupérer des jetons d’authentification et initier de nouveaux processus pour l’escalade de privilèges. Les acteurs de la menace appliquent également des techniques d’évasion de détection en modifiant les configurations du pare-feu du système et en s’appuyant fréquemment sur des utilitaires spécifiques pour l’analyse anti-malware.

Pour maintenir la persistance du ransomware Phobos, les attaquants abusent des dossiers de démarrage Windows et des clés de registre Windows pour désactiver les fonctions qui facilitent l’accès aux sauvegardes ou aident à la récupération du système. En ce qui concerne l’exfiltration de données, ils ont été observés utilisant WinSCP et Mega.io. Les acteurs du ransomware Phobos se concentrent généralement sur les données juridiques et financières, ainsi que sur la documentation technique. Après l’étape d’exfiltration des données, les attaquants recherchent activement et éliminent toute sauvegarde de données existante que les victimes auraient pu mettre en œuvre, empêchant ainsi efficacement la récupération sans le paiement de la clé de déchiffrement.

Quant aux lignes directrices d’atténuation du ransomware Phobos, l’alerte AA24-060A recommande de constamment améliorer la sécurité des logiciels d’accès à distance, d’appliquer des contrôles d’application stricts, de faire respecter les meilleures pratiques pour la collecte des journaux, de restreindre l’utilisation de RDP et de services de bureau à distance similaires, de désactiver les capacités de ligne de commande et de script, et de surveiller attentivement les contrôleurs de domaine, les serveurs ou les postes de travail pour des comptes nouveaux ou non reconnus. Les défenseurs recommandent également fortement de valider en continu le programme de sécurité de l’organisation pour garantir son efficacité future contre les menaces émergentes.

Parcourez SOC Prime pour renforcer votre équipe avec une suite complète de 800+ algorithmes de détection contre les attaques de ransomware pour continuellement renforcer les défenses de votre organisation avec l’expertise collective de l’industrie. Les ingénieurs en sécurité peuvent également s’appuyer sur Uncoder AI pour améliorer leurs capacités d’ingénierie de détection en écrivant un meilleur code enrichi de recommandations générées par l’IA et des renseignements sur les menaces, ainsi qu’en le convertissant automatiquement à travers diverses langues de cybersécurité.