Les analystes en cybersécurité observent une augmentation substantielle des activités malveillantes visant les secteurs public et privé de l’Ukraine, où les attaquants recourent souvent aux vecteurs de phishing comme leur principale stratégie pour initier des intrusions.

CERT-UA informe les cyberdéfenseurs des attaques en cours contre des organisations ukrainiennes exploitant des leurres de phishing de Kyivstar et du Service de sécurité d’Ukraine. Le groupe infâme UAC-0050 vise à infecter les victimes ciblées avec Remcos RAT, une souche malveillante commune de l’arsenal de l’adversaire.

Analyse des Attaques UAC-0050 : Nouvelle Campagne de Phishing Utilisant Remcos RAT

Dans la première décennie de décembre 2023, le groupe UAC-0050 est revenu massivement dans l’arène des menaces cybernétiques ciblant les agences gouvernementales ukrainiennes et polonaises et exploitant deux souches malveillantes, Remcos RAT et Meduza Stealer. Notamment, en novembre et début décembre 2023, les pirates de UAC-0050 ont lancé au moins deux opérations offensives contre l’Ukraine diffusant Remcos RAT, l’une d’entre elles utilisant des leurres de phishing en se faisant passer pour le Service de sécurité d’Ukraine. Juste après ces campagnes de phishing, UAC-0050 refait surface pour poursuivre ses attaques par le même vecteur d’attaque.

Le 21 décembre 2023, CERT-UA a publié une nouvelle alerte découvrant deux campagnes de distribution d’emails utilisant des sujets attractifs liés au solde restant des utilisateurs de Kyivstar et une autre déguisée comme le Service de sécurité d’Ukraine. Les attaquants envoient des emails de phishing avec le sujet correspondant à Kyivstar accompagné d’une archive ZIP leurre.

L’archive contient un fichier RAR protégé par un mot de passe avec un fichier DOC et une macro malveillante. L’activation de la macro utilisant explorer.exe via le protocole SMB entraînera le téléchargement et le lancement du fichier exécutable sur le système impacté. Ce dernier est ensuite une archive auto-extractible (SFX) contenant un script BATCH pour télécharger depuis le service Bitbucket et lancer un autre fichier exécutable « wsuscr.exe » obscurci via SmartAssembly .NET. Ce dernier vise à décrypter et exécuter Remcos RAT.

CERT-UA a également observé des emails de phishing avec un sujet frauduleusement attribué au Service de sécurité d’Ukraine accompagné d’une pièce jointe malveillante. Cette dernière contient un fichier ZIP protégé par mot de passe qui contient une archive RAR divisée en 3 parties, la dernière contenant un fichier exécutable. Ouvrir cette archive et exécuter le fichier exécutable peut potentiellement conduire à l’infection par Remcos RAT.

Dans cette campagne, UAC-0050 héberge ses serveurs de contrôle pour Remcos RAT, tirant profit des services d’un fournisseur malaisien, comme il le fait couramment. De plus, les adversaires utilisent le système autonome AS44477 (STARK INDUSTRIES SOLUTIONS LTD) pour leurs besoins d’hébergement.

Détectez les Attaques de Phishing UAC-0050 Couvertes dans l’Alerte CERT-UA#8338

Une hausse rapide des attaques de phishing contre l’Ukraine et ses alliés attribuée au collectif de hackers UAC-0050 représente une menace importante pour les organisations qui pourraient être des cibles potentielles. Une vague des dernières attaques du groupe indique des comportements similaires liés à l’utilisation de Remcos RAT dans la chaîne d’infection. SOC Prime sélectionne une collection d’algorithmes de détection pour aider les défenseurs à identifier l’activité de l’adversaire UAC-0050 et toute trace d’infection par Remcos RAT dans leur environnement. Suivez le lien ci-dessous pour accéder aux règles Sigma pour la détection des attaques couvertes dans la recherche CERT-UA#8338 pertinente :

Règles Sigma pour détecter les attaques révélées par CERT-UA dans l’alerte CERT-UA#8338

Les ingénieurs en sécurité peuvent également accéder à l’ensemble complet de détection filtré par le tag personnalisé « UAC-0050 » en cliquant sur le bouton Explorer les Détections . Cette collection d’algorithmes de détection est conçue pour aider les défenseurs à améliorer leurs capacités de détection et de chasse aux menaces et à remédier en temps opportun aux menaces liées à l’activité offensive de UAC-0050. Toutes les règles Sigma sont alignées avec MITRE ATT&CK®, peuvent être converties en des dizaines de langages de cybersécurité de manière automatisée, et sont enrichies avec des CTI personnalisés.

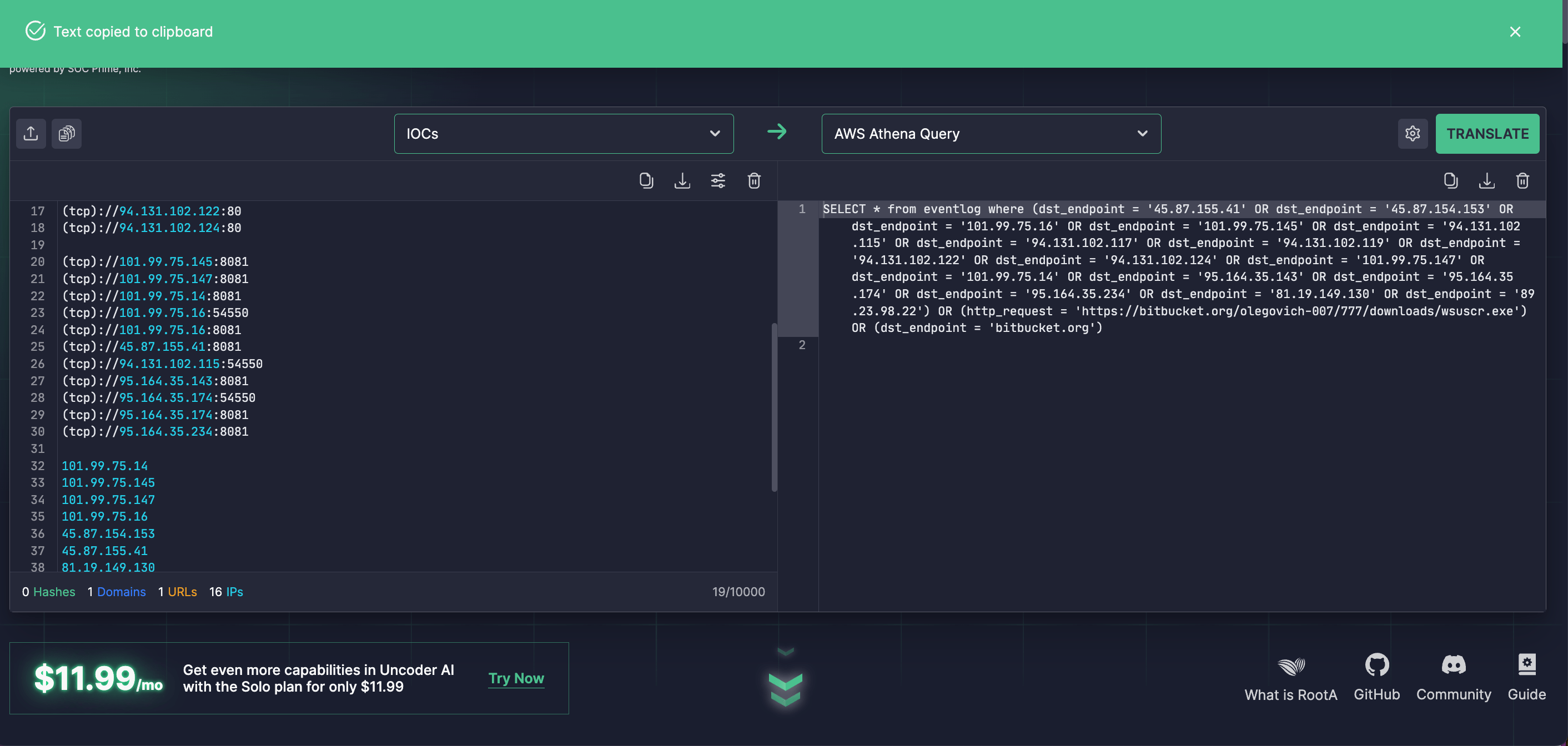

Les professionnels de la sécurité peuvent également s’appuyer sur l’open-source Uncoder IO pour effectuer des correspondances rétrospectives d’IOC à grande échelle. Sélectionnez les IOC dans le panneau de gauche de Uncoder IO, collez les informations sur les menaces provenant de l’ alerte CERT-UA associée, appliquez la plateforme et la langue cible, comme OSCF, et emballez instantanément les données dans des requêtes IOC personnalisées prêtes à chasser les menaces critiques dans l’environnement choisi.

Contexte MITRE ATT&CK

Tirer parti de MITRE ATT&CK permet d’obtenir un aperçu détaillé du contexte de la campagne offensive la plus récente associée à UAC-0050. Reportez-vous au tableau ci-dessous pour voir l’ensemble complet de règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Scheduled Task / Job (T1053) | ||

User Execution: Malicious File (T1204.002) | ||

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Abuse Elevation Control Mechanism: Bypass User Account Control (T1548.002) | ||

Modify Registry (T1112) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) |