Modèle de Maturité de la Traque des Menaces Expliqué Avec des Exemples

Table des matières :

Dans notre série de guides sur la Chasse aux Menaces les bases, nous avons déjà couvert de nombreux sujets, allant des techniques and outils utilisés par les équipes de chasse aux menaces jusqu’aux certifications pour les professionnels et les débutants. Mais qu’est-ce qui rend une bonne chasse aux menaces, et comment l’évaluer ? L’une des manières de mesurer l’efficacité des procédures de chasse est d’utiliser le Modèle de Maturité de Chasse aux Menaces (HMM). Il est utile pour évaluer la compétence du processus de chasse aux menaces et définir les opportunités d’amélioration.

Dans ce blog, nous verrons comment évaluer le niveau de maturité de votre organisation et ce qui peut être modifié pour renforcer la posture de sécurité. Que vous soyez novice en chasse aux menaces ou que vous cherchiez à améliorer votre configuration actuelle, vous équiper des détections basées sur le comportement de la Plateforme SOC Prime n’est jamais une mauvaise idée.

Détecter & Chasser Explorer le Contexte des Menaces

Introduction au Modèle de Maturité de Chasse aux Menaces

Se référer au Modèle de Maturité de Chasse aux Menacesest un excellent moyen de maintenir la chasse aux menaces en place dans votre organisation. Bien sûr, il n’existe pas de modèles de chasse universels car ils varient d’une entreprise à l’autre. Cependant, lors de l’évaluation de la capacité de chasse aux menaces d’une organisation, vous devriez toujours prendre en compte les éléments suivants :

- Quelle est la qualité et le volume des données collectées par une organisation ?

- Dans quelle mesure une organisation peut-elle interpréter et analyser différents types de données ?

- Quelles techniques analytiques automatisées une organisation peut-elle utiliser pour améliorer les aperçus des analystes ?

Quand a-t-il été Modèle de Maturité de Chasse aux Menaces développé ?

Le modèle actuel Modèle de Maturité de Chasse aux Menaces a été créé par Sqrrl en 2017 pour évaluer la capacité de chasse d’une organisation. En particulier, le Modèle de Chasse aux Menaces de Sqrrl a été développé par David J. Bianco (@DavidJBianco), un chasseur et architecte de sécurité. L’idée principale de ce cadre de chasse aux menaces est de décrire les différents stades de la chasse aux menaces compétence organisationnelle.

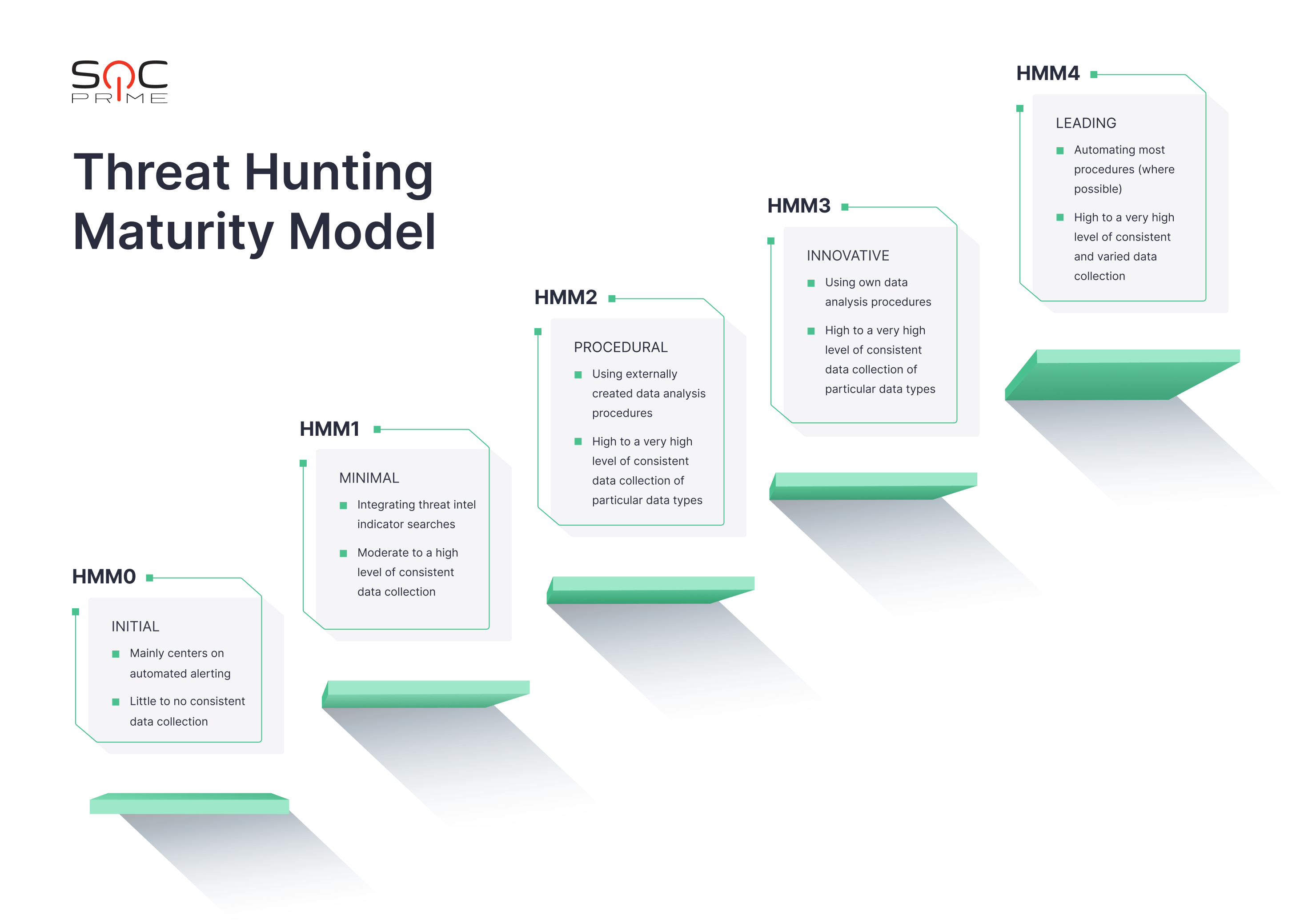

Qu’est-ce que Modèle de Maturité de Chasse aux Menaces?

Modèle de Maturité de Chasse aux Menaces est un système d’évaluation en cinq niveaux de l’efficacité d’une organisation en termes de chasse aux menaces. Le modèle de chasse aux menaces Sqrrl évalue les critères suivants :

- Collecte de Données (le volume et la qualité des données qu’une entreprise extrait de son environnement)

- Création d’Hypothèses (ce qui est pris en compte lors de la création des hypothèses)

- Outils et Techniques pour Tester les Hypothèses

- Détection de Modèles et de Tactiques, Techniques, et Procédures (TTPs)

- Automatisation Analytique (dans quelle mesure les procédures de chasse aux menaces sont automatisées)

The Modèle de Maturité de Chasse aux Menaces définit les capacités des organisations en matière de chasse aux menaces réponse aux menaces efficace. Plus l’entreprise est capable, plus le niveau du Modèle de Maturité de Chasse (HMM) est élevé, où le HMM0 est le moins capable et le HMM4 le plus efficace. Maintenant, examinons chaque niveau en détail.

HMM0 – Niveau Initial de Modèle de Maturité de Chasse aux Menaces

Au HMM0, les organisations utilisent généralement des systèmes d’alerte automatisés comme IDS, SIEM ou antivirus pour identifier les comportements préjudiciables. La majorité du travail humain au HMM0 se concentre sur la résolution des alertes.

Ces entreprises utilisent probablement des indicateurs de renseignement sur les menaces et des flux de menaces provenant de services open-source. Ces indicateurs correspondent essentiellement aux niveaux inférieurs de la Pyramide de la Douleur, des données triviales qui ne sont probablement pas réutilisables (domaines, hachages, URL, adresses IP). Les organisations HMM0 tendent à manquer de véritable capacité de renseignement sur les menaces.

Au HMM0, les entreprises utilisent généralement une plateforme comme le SIEM pour l’agrégation des journaux. Elle utilise très probablement la configuration par défaut de base du fournisseur (règles de corrélation pour les alertes, par exemple). De plus, les entreprises HMM0 ne collectent pas beaucoup de données de leurs systèmes, ce qui limite considérablement leur capacité à découvrir proactivement les menaces. En conséquence, il y a peu de visibilité, voire aucune, de l’environnement pour ces organisations. Tout cela rend les organisations HMM0 incapables de chasser les menaces.

À quoi ressemble HMM0 chasse aux menaces ?

- Collecte de Données : Collecte minimale ou nulle de données.

- Création d’Hypothèses : Le processus se résume à résoudre des alertes produites par antivirus, pare-feu, SIEM, IDS, etc., sans créer d’hypothèses.

- Outils et Techniques pour Tester les Hypothèses : Les procédures n’impliquent aucune enquête proactive. Les outils incluraient généralement des recherches SIEM ou consoles d’alertes.

- Détection de Modèles et de TTPs : Aucune.

- Automatisation Analytique : Aucune.

HMM1 – Niveau Minimal de Modèle de Maturité de Chasse aux Menaces

HMM1 signifie que les organisations utilisent encore principalement des alertes automatisées pour guider leur processus de réponse aux incidents. Cependant, à ce stade, la visibilité de l’environnement s’améliore, principalement grâce à la collecte d’une plus grande variété de journaux.

Au HMM1, les entreprises continuent d’utiliser des plateformes SIEM pour l’analyse, mais à ce niveau de maturité, le contenu du SIEM est diversifié au-delà des corrélations de base. La collecte de diverses données permet de créer des rapports pour une analyse plus approfondie. En conséquence, les analystes peuvent extraire des indicateurs de ces rapports lorsque de nouvelles menaces émergent et vérifier les données historiques pour tout indice pertinent.

Au niveau minimal du cadre de chasse aux menaces, les organisations visent également à gagner capacité de renseignement sur les menaces en intégrant une plateforme de renseignement sur les menaces qui enrichit leurs IOCs générés individuellement. Ces entreprises suivent fréquemment les rapports de menaces les plus récents, car elles aspirent à une détection orientée vers le renseignement.

HMM1 est le premier niveau du modèle de chasse aux menaces Sqrrl modèle où une forme de chasse aux menaces a lieu, bien que limitée.

À quoi ressemble HMM1 chasse aux menaces ?

- Collecte de Données : Collecte de données de base à partir des points d’infrastructure clés.

- Création d’Hypothèses : De nouvelles hypothèses sont créées sur la base de l’examen du renseignement sur les menaces.

- Outils et Techniques pour Tester les Hypothèses : Recherche de requêtes de base utilisant des outils d’analyse des journaux ou des SIEM.

- Détection de Modèles et de TTPs : Identification des IOCs les plus simples, tels que les domaines, les hachages, et les URL.

- Automatisation Analytique : Les capacité de renseignement sur les menaces de base sont intégrées dans les alertes automatisées.

HMM2 – Niveau Procédural de Modèle de Maturité de Chasse aux Menaces

HMM2 est considéré comme le niveau de maturité de la chasse aux menaces le plus répandu parmi les entreprises. Les organisations au HMM2 utilisent sur une base quasi régulière des processus analytiques et de chasse produits par d’autres. Bien qu’elles puissent apporter des modifications mineures aux techniques empruntées ailleurs, elles ne sont pas encore capables de développer leurs propres procédures sur mesure.

Les entreprises HMM2 collectent généralement de gros volumes de données (souvent très gros) à travers l’entreprise car la plupart de leurs méthodes reposent sur l’analyse de la fréquence la plus basse.

À quoi ressemble HMM2 chasse aux menaces ?

- Collecte de Données : Collecte élevée et cohérente de types de données particuliers.

- Création d’Hypothèses : Examen du renseignement sur les menaces pour la création d’hypothèses.

- Outils et Techniques pour Tester les Hypothèses : Utilisation d’outils de base et d’histogrammes pour la recherche et l’analyse des données.

- Détection de Modèles et de TTPs : Identification des IOCs qui correspondent aux niveaux inférieurs et moyens de la Pyramide de la Douleur. Les processus de chasse peuvent impliquer la cartographie des tendances des IOCs.

- Automatisation Analytique : Construction d’une bibliothèque de chasse aux menaces procédures efficaces et leur exécution régulière.

HMM3 – Niveau Innovant de Modèle de Maturité de Chasse aux Menaces

Les organisations HMM3 ont au moins quelques chasseurs de menaces qui comprennent plusieurs types de techniques de l’analyse de données et peuvent les appliquer pour détecter un comportement malveillant. Ces organisations sont généralement celles qui développent et exécutent des méthodes de chasse, contrairement aux entreprises HMM2, qui s’appuient sur des procédures tierces. Les capacités analytiques peuvent aller de statistiques élémentaires à des sujets plus complexes comme l’analyse de données liées, la visualisation de données ou le machine learning. À ce stade, il est crucial pour les analystes de développer des procédures répétables qui sont enregistrées et régulièrement exécutées.

Au HMM3, la collecte de données est au moins aussi courante que celle du HMM 2, sinon plus. Lorsqu’il s’agit d’identifier et de lutter contre l’activité des adversaires, les organisations HMM3 sont très efficaces. Cependant, elles peuvent rencontrer des problèmes d’évolutivité à mesure que le volume de chasse aux menaces processus augmente. Exécuter toutes les procédures en temps voulu peut devenir accablant à moins que l’équipe de chasse aux menaces ne croisse en conséquence.

À quoi ressemble HMM3 chasse aux menaces ?

- Collecte de Données : Collecte élevée et cohérente de types de données particuliers.

- Création d’Hypothèses : Examen constant du renseignement sur les menaces et évaluation manuelle des risques cybernétiques pour le développement de nouvelles hypothèses.

- Outils et Techniques pour Tester les Hypothèses : Tirer parti des recherches graphiques et des visualisations lors du développement de nouvelles procédures de chasse.

- Détection de Modèles et de TTPs : Capacité à détecter une large gamme de IOCs, y compris ceux situés au sommet de la Pyramide de la Douleur.

- Automatisation Analytique : Réalisation d’activités de science des données de base et construction d’une bibliothèque de chasse aux menaces procédures efficaces.

HMM4 – Niveau Prééminent de Modèle de Maturité de Chasse aux Menaces

La principale distinction entre les organisations HMM4 et HMM3 est l’automatisation. Au niveau HMM4, la plupart des techniques de chasse sont opérationnalisées et transformées en détection automatique là où cela est possible. Cela libère les analystes de l’exécution répétée des mêmes processus et leur permet de se concentrer sur l’amélioration continue des opérations existantes ou sur le développement de nouvelles.

Les organisations au niveau HMM4 sont efficaces pour arrêter et détecter l’activité des adversaires. En raison du haut niveau d’automatisation, les équipes de chasse peuvent concentrer leurs efforts sur l’amélioration continue de leurs méthodologies de chasse, ce qui entraîne un développement continu.

À quoi ressemble HMM4 chasse aux menaces ?

- Collecte de Données : Niveau élevé de collecte de données cohérente et variée.

- Création d’Hypothèses : Examen constant du renseignement sur les menaces et évaluation automatisée des risques cybernétiques pour le développement de nouvelles hypothèses.

- Outils et Techniques pour Tester les Hypothèses : Recherches graphiques avancées et visualisations avec des procédures de chasse automatisées.

- Détection de Modèles et de TTPs : Découverte automatisée de TTP et possible partage des IOCs avec les organisations pertinentes qui recueillent des rapports.

- Automatisation Analytique : L’automatisation est appliquée partout où cela est possible ; utilisation active du Machine Learning (ML) et d’autres technologies avancées.

Conclusion sur Modèle de Maturité de Chasse aux Menaces

Bien que les entreprises continuent d’améliorer divers types de chasse aux menaces procédures, il est essentiel d’établir une feuille de route précise. Modèle de Maturité de Chasse aux Menaces est un excellent point de départ pour les organisations matures et celles qui ne font que commencer à vérifier différentes modèles de chasse universels. Les organisations peuvent utiliser cette approche pour déterminer non seulement où elles en sont mais aussi où elles doivent être et comment y parvenir.

Pour améliorer vos processus de chasse aux menaces, rejoignez la plateforme de détection en tant que code de SOC Prime qui vous donne accès à la plus grande collection mondiale de règles Sigma sélectionnées adaptées à plus de 25 solutions SIEM, EDR et XDR.