CVE-2023-23397 est une vulnérabilité critique d’élévation de privilèges (EoP) dans Microsoft Outlook avec un score de base CVSS de 9.8. Elle a été divulguée pour la première fois le 14 mars 2023 et attribuée à APT28, également connu sous le nom de Fancy Bear ou Strontium – un acteur de menace associé à la Direction principale de l’état-major général russe (GRU). La vulnérabilité cible principalement les secteurs gouvernementaux, militaires et énergétiques européens.

La gravité de CVE-2023-23397 est principalement due à sa nature de vulnérabilité exploitée sans interaction de l’utilisateur, ce qui signifie qu’aucune intervention humaine n’est nécessaire pour qu’un acteur malveillant exploite la vulnérabilité via un e-mail ou un élément de calendrier envoyé à un utilisateur. Suite à une exploitation réussie de CVE-2023-23397, un attaquant peut accéder au hachage Net-NTLMv2 contenant les informations d’identification de l’utilisateur chiffrées. Cela permet aux adversaires de se déplacer latéralement dans le réseau pour obtenir des informations plus sensibles.

Aujourd’hui, nous analyserons cette vulnérabilité Outlook et examinerons plusieurs options pour atténuer et détecter CVE-2023-23397.

Détection des exploitations pour CVE-2023-23397

Pour aider les organisations à détecter de manière proactive les tentatives d’exploitation de CVE-2023-23397, la plateforme SOC Prime pour la défense cybernétique collective propose un ensemble de règles Sigma vérifiées et enrichies de contexte. En cliquant sur le bouton Explore Detections , vous pouvez accéder instantanément aux règles Sigma pertinentes pour la détection de CVE-2023-23397 via registry_event, powershell, process_creation, et cmdline. Les règles sont alignées avec le dernier cadre MITRE ATT&CK® et soutenues par des métadonnées étendues et des liens pertinents vers des renseignements sur les menaces.

Microsoft recommande d’utiliser leur script d’analyse Exchange comme première étape du processus de chasse aux menaces en cas de compromission potentielle. Il audite le serveur Exchange pour les messages malveillants, y compris les e-mails, les tâches et les éléments de calendrier.

IOCs de CVE-2023-23397

Si vous n’identifiez aucune valeur suspecte via le script d’analyse, vous pouvez rechercher les indicateurs de compromission. Examinez le comportement anormal suivant :

- Surveillez la télémétrie de Microsoft Defender for Endpoint et Microsoft Defender Identity, ainsi que les journaux du serveur Exchange pour toute authentification NTLM impliquant des ressources externes ou non fiables.

- Suivez les événements d’exécution des processus pour les tentatives de connexion WebDAV.

- Vérifiez les événements SMBClient pour les entrées de journal.

- Recherchez des connexions SMB sortantes anormales dans les journaux du pare-feu.

En ce qui concerne les sources de données, vous pouvez examiner les éléments suivants :

- Journaux du pare-feu

- Journaux de proxy

- Journaux VPN

- Journaux de connexion Azure AD pour Exchange Online

- Journaux IIS pour Exchange Server

- Journaux de la passerelle RDP

- Données de l’endpoint (par exemple, journaux d’événements Windows pour les utilisateurs finaux)

- Télémétrie EDR (si disponible)

Ci-dessous, vous pouvez trouver les adresses IP associées à l’exploitation de CVE-2023-23397. Vous pouvez accéder à une liste plus étendue sur Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

Pour rechercher facilement les indicateurs de compromission liés aux tentatives d’exploitation de CVE-2023-23397, reposez-vous sur Uncoder AI et générez instantanément des requêtes IOC personnalisées prêtes à être exécutées dans l’environnement SIEM ou EDR sélectionné.

CVE-2023-23397 PoC

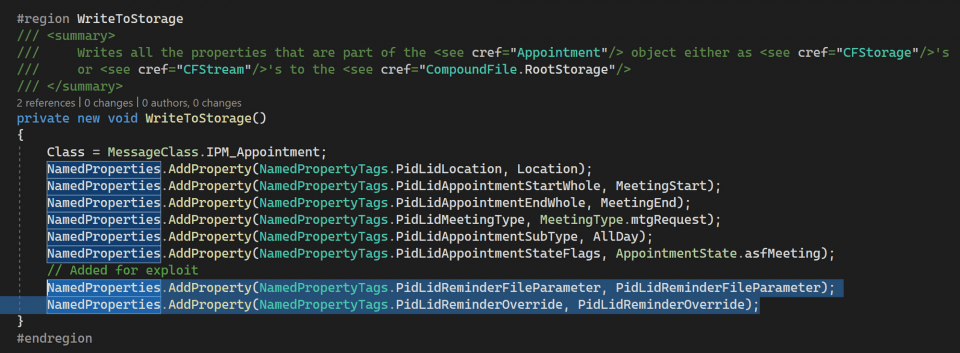

À ce jour, vous pouvez trouver de nombreux PoCs pour CVE-2023-23397, mais ce que vous devez savoir, c’est la simplicité de l’exploitation. La création d’un rendez-vous de calendrier malveillant, par exemple, se résume aux étapes suivantes :

- Création d’un fichier MSG Outlook,

- Extension de la classe Appointment car elle a un nombre défini de propriétés, Ajout de

- Propriétés PidLidReminderOverride and PidLidReminderFileParameter .

Source : MDSec

Analyse de la vulnérabilité Microsoft Outlook

CVE-2023-23397 est une vulnérabilité qui cible spécifiquement Microsoft Outlook sur les systèmes d’exploitation Windows. Exploiter cette vulnérabilité nécessite la livraison d’un message spécialement conçu (e-mail, événement ou tâche) à un utilisateur. La principale vulnérabilité se situe dans la propriété MAPI étendue PidLidReminderFileParameter. PidLidReminderFileParameter est un nom de fichier d’une sonnerie de rappel. Pour exploiter la vulnérabilité, les acteurs malveillants modifient la propriété PidLidReminderFileParameter, pointant un chemin UNC vers un serveur contrôlé par des adversaires via le protocole Server Message Block (SMB) ou le port TCP 445.

Ensuite, un rappel apparaît sur un appareil de l’utilisateur déclenchant une authentification New Technology LAN Manager (NTLM). Le processus ne nécessite aucune interaction de la part des destinataires et passe inaperçu. Après la connexion au serveur SMB distant, le hachage Net-NTLMv2 de l’utilisateur fuit. Avec le NTLMv2, les adversaires peuvent soit utiliser une tactique de mouvement latéral (TA0008) pour naviguer dans le réseau, soit casser la forme chiffrée du mot de passe de l’utilisateur.

Selon les recommandationsde Microsoft, les adversaires ne peuvent exploiter la vulnérabilité Outlook qu’en utilisant le protocole SMB. En même temps, l’interaction avec le protocole WebDAV ne présente pas de risque de fuite d’informations d’identification vers des adresses IP externes lors de l’utilisation de la technique d’exploitation CVE-2023-23397. Même s’il y a une demande d’authentification Net-NTLMv2, Windows n’enverra pas de hachages.

Dans tous les scénarios, avec une atténuation appropriée de CVE-2023-23397, vous pouvez minimiser les risques d’exploitation de la vulnérabilité. Pour les mesures d’atténuation, Microsoft recommande les éléments suivants dans leur mise à jour de sécurité:

- Désactivez l’utilisation de NTML comme méthode d’authentification. La manière la plus simple de le faire est de créer un Groupe de sécurité des utilisateurs protégés et d’y ajouter vos utilisateurs. Concentrez-vous particulièrement sur les comptes avec des niveaux de permission plus élevés (par exemple, les administrateurs de domaine). Cette action pourrait perturber le travail avec les applications nécessitant NTLM. Par conséquent, vous devriez retirer un utilisateur du groupe pour inverser ces réglages.

- Bloquez SMB (TCP 445) sortant dans votre réseau. Vous pouvez le faire avec l’aide d’un pare-feu périmétrique/local ou via les paramètres VPN. En les utilisant, les messages d’authentification NTLM ne seront pas envoyés aux partages de fichiers distants.

Fiez-vous à SOC Prime pour être pleinement équipé avec du contenu de détection contre toute CVE exploitable ou toute TTP utilisée dans les cyberattaques en cours. Accédez à plus de 800 algorithmes de détection pour les CVE existants afin de vous défendre de manière proactive contre des menaces adaptées à vos besoins de sécurité. Accédez instantanément à plus de 140 règles Sigma gratuitement sur https://socprime.com/ ou obtenez toutes les détections pertinentes avec des abonnements premium à la plateforme SOC Prime à https://my.socprime.com/pricing/.