Depuis une guerre à part entière en Ukraine, les collectifs de hackers soutenus par la Russie ont intensifié leurs activités malveillantes contre l’Ukraine et ses alliés sur la première ligne cyber pour mener des opérations d’espionnage et paralyser les systèmes critiques. Par exemple, un néfaste groupe APT Sandworm (alias UAC-0082, UAC-0145, APT44) attaque les organisations ukrainiennes depuis plus d’une décennie, ciblant principalement les agences gouvernementales et le secteur des infrastructures critiques.

Les chercheurs de Symantec et Carbon Black ont récemment découvert une campagne de deux mois ciblant une grande entreprise de services en Ukraine et une attaque distincte d’une semaine contre un organisme d’État local. Notamment, les attaquants se sont principalement appuyés sur des techniques de Living-off-the-Land (LotL) et des outils à double usage pour obtenir un accès persistant.

Détecter les Dernières Attaques contre l’Ukraine par des Hackers Russes

Les défenseurs du cyberespace subissent une pression croissante alors que les acteurs de la menace russe évoluent leurs tactiques et affinent leurs capacités de furtivité. Depuis le début de la guerre en Ukraine, ces groupes APT soutenus par l’État ont intensifié leurs opérations, exploitant le conflit pour expérimenter et affiner des stratégies d’attaque cybernétiques de pointe. Et cette activité a un impact mondial puisque les acteurs liés à la Russie se classent désormais deuxièmes au monde parmi les sources d’attaques APT, selon le rapport ESET APT Activity pour Q4 2024–Q1 2025.

Inscrivez-vous à la plateforme SOC Prime pour détecter les attaques potentielles d’APT russes dès le premier stade possible. Cliquez sur le Explorer les Détections bouton ci-dessous pour accéder à un ensemble sélectionné de règles de détection conçues pour identifier et répondre à la campagne la plus récente exploitant les tactiques LotL, les outils à double usage, et un webshell lié à Sandworm pour cibler les organisations ukrainiennes.

Alternativement, les défenseurs du cyberespace peuvent rechercher du contenu de détection pertinent directement sur le Threat Detection Marketplace en utilisant les étiquettes “Sandworm” ou “Seashell Blizzard”.

Toutes les règles de la plateforme SOC Prime sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK®. De plus, chaque règle est fournie avec des métadonnées détaillées, y compris des références de renseignements sur les menaces, des chronologies d’attaques, des recommandations de triage, et plus. references, attack timelines, triage recommendations, and more.

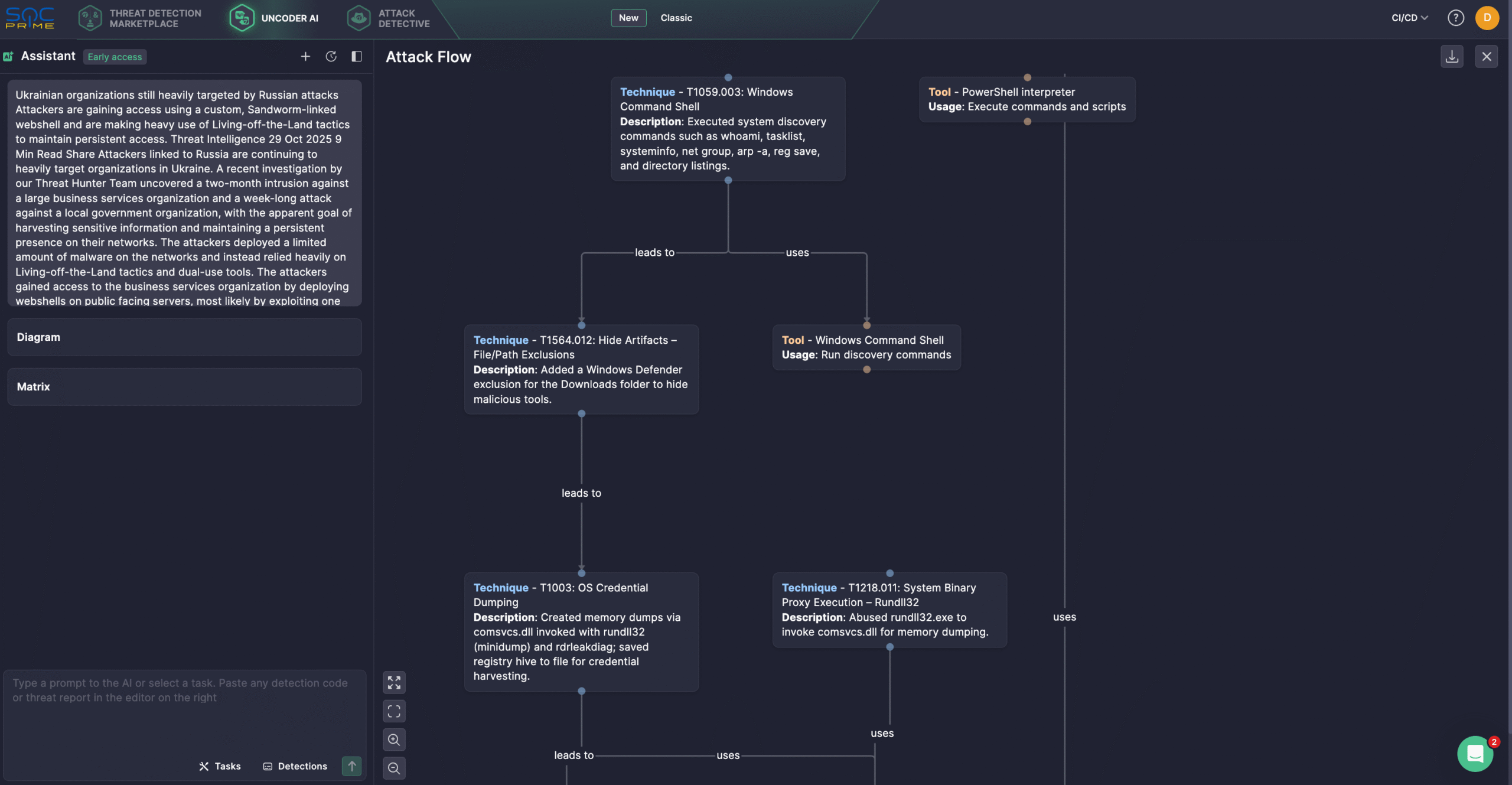

De plus, les experts en sécurité peuvent rationaliser l’enquête sur les menaces à l’aide de Uncoder AI, un IDE privé et co-pilote pour l’ingénierie de détection informée par les menaces. Générer des algorithmes de détection à partir de rapports de menaces bruts, permettre des balayages rapides d’IOC, prédire des étiquettes ATT&CK, optimiser le code de requête avec des conseils AI, et le traduire à travers plusieurs langues SIEM, EDR et Data Lake. Par exemple, les professionnels de la sécurité peuvent utiliser le rapport le plus récent de Symantec et Carbon Black pour générer un diagramme de flux d’attaque en quelques clics.

L’Ukraine attaquée par des hackers russes : Analyse de la Dernière Campagne

Les acteurs de la menace liés à la Russie ont lancé des attaques intensives contre les organisations ukrainiennes depuis le début de l’invasion à grande échelle de la Russie. L’équipe de chasse aux menaces Symantec et Carbon Black a récemment identifié une campagne persistante de deux mois compromettant une importante entreprise de services et une intrusion d’une semaine dans une entité étatique locale. Les deux campagnes semblaient apparemment destinées à collecter des données sensibles et à maintenir un accès réseau persistant. Au lieu de déployer des logiciels malveillants à grande échelle, les adversaires ont principalement utilisé des techniques LotL et des outils à double usage pour opérer furtivement au sein des environnements.

Les adversaires ont infiltré l’entreprise de services en installant des webshells sur des serveurs accessibles publiquement, probablement en exploitant des vulnérabilités non corrigées. Parmi les outils utilisés figurait Localolive, un webshell personnalisé précédemment lié par Microsoft à un Sandworm sous-groupe (également connu sous le nom de Seashell Blizzard) et observé dans une campagne d’intrusion Sandworm de longue date nommée BadPilot pour établir l’accès initial.

L’APT Sandworm associé au renseignement militaire GRU de la Russie est connu pour les opérations d’espionnage et destructrices. Le groupe a été lié aux opérations malveillantes visant le réseau électrique ukrainien, les attaques VPNFilter contre des routeurs, et la campagne de wiper AcidRain contre les modems satellites de Viasat, et est également connu pour cibler les appareils IoT. En février 2025, le groupe était derrière une autre campagne de longue durée active depuis 2023, dans laquelle les adversaires ont utilisé des activateurs Microsoft Key Management Service (KMS) truffés de chevaux de Troie et des mises à jour Windows factices pour compromettre les systèmes ukrainiens.

L’activité malveillante au sein de l’organisation cible a commencé fin juin 2025, lorsque les attaquants ont tenté d’installer un webshell à partir d’une adresse IP distante. Après avoir obtenu l’accès, ils ont exécuté une série de commandes de reconnaissance (whoami, systeminfo, tasklist, net group) pour cartographier l’environnement. Ils ont ensuite désactivé les analyses de Windows Defender pour le dossier Téléchargements , suggérant des privilèges de niveau administrateur, et ont créé une tâche planifiée pour effectuer des vidages de mémoire périodiques, probablement pour extraire des identifiants.

Deux jours plus tard, un deuxième webshell a été déployé, suivi par une reconnaissance réseau supplémentaire. L’activité s’est ensuite étendue à d’autres systèmes. Sur le deuxième ordinateur, les adversaires ont recherché des logiciels Symantec, listé des fichiers et vérifié les processus KeePass, indiquant une tentative d’accès aux mots de passe stockés. Les actions suivantes comprenaient d’autres vidages de mémoire (en utilisant rdrleakdiag), la reconfiguration de Windows Defender, et l’exécution de binaires suspects, tels que service.exe and cloud.exe, dont les noms ressemblaient à des webshells utilisés ailleurs dans l’intrusion. Un autre aspect notable de l’intrusion était l’utilisation d’un outil légitime de gestion de routeurs MikroTik (winbox64.exe), que les attaquants ont placé dans le dossier Téléchargements dossier des systèmes affectés. Notamment, le CERT-UA a également signalé l’utilisation de winbox64.exe en avril 2024, le reliant à une campagne Sandworm visant à perturber les systèmes de technologie de l’information et de la communication (TIC) du secteur de l’énergie, de l’eau et de la chaleur à travers 20 organisations en Ukraine.

Bien que les défenseurs n’aient trouvé aucune preuve directe reliant les récentes intrusions à Sandworm, ils ont supposé que les opérations semblaient provenir de Russie. L’enquête a également révélé l’utilisation de plusieurs portes dérobées PowerShell et d’exécutables suspects susceptibles de représenter des logiciels malveillants, bien qu’aucun de ces échantillons n’ait encore été récupéré pour analyse.

Les adversaires ont démontré une expertise approfondie avec les outils natifs de Windows, prouvant comment un opérateur qualifié peut intensifier l’activité et exfiltrer des informations sensibles, y compris des identifiants, tout en restant sur le réseau avec presque aucune trace visible. Comme mesures d’atténuation potentielles pour réduire les risques d’attaques soutenues par la Russie, les défenseurs recommandent d’appliquer le Bulletin de Protection Symantec.

Avec les tentatives croissantes des collectifs de hackers soutenus par la Russie de compromettre l’Ukraine et ses alliés, les organisations devraient être prêtes à contrecarrer ces menaces furtives avant qu’elles ne se transforment en attaques. En se fiant à la suite complète de produits de SOC Prime soutenue par l’IA, l’automatisation et le renseignement sur les menaces en temps réel, les équipes de sécurité peuvent anticiper les cyberattaques de toute sophistication et renforcer les défenses de l’organisation. Exclusivement pour les clients MDE, SOC Prime propose également un pack Bear Fence pour activer la chasse automatisée aux menaces pour APT28 et 48 autres acteurs parrainés par l’État russe, permettant aux équipes de chasser automatiquement l’Ours Fantaisie et ses homologues via un scénario exclusif Attack Detective utilisant 242 règles de comportement sélectionnées à la main, plus de 1 million d’IOC, et un flux TTP dynamique piloté par l’IA.