Guide Définitif sur Azure Sentinel : Plongée dans la Plateforme Cloud de Microsoft

Table des matières :

Obtenez des informations sur une vue d’ensemble complète d’Azure Sentinel et découvrez pourquoi la plateforme Microsoft se distingue des autres SIEM populaires et comment démarrer en douceur pour améliorer les capacités de défense cybernétique.

Il y a une tendance croissante à passer des solutions de sécurité sur site héritées au cloud, ce qui permet aux organisations de réduire les coûts liés à l’infrastructure, à la maintenance et au personnel. Les RSSI, gestionnaires de SOC et architectes de sécurité recherchent une solution unique pour le stockage et la gestion des données, la détection des menaces et les opérations de réponse, ce qui peut être réalisé dans un environnement cloud. Selon Gartner1, « le marché de la gestion des informations et des événements de sécurité (SIEM) est défini par le besoin des clients d’analyser les données des événements de sécurité en temps réel, ce qui soutient la détection précoce des attaques et des violations. » Le SIEM cloud-native Azure Sentinel permet une détection et une réponse rapides et efficaces aux menaces constamment émergentes, ce qui en fait un choix idéal pour les leaders de la sécurité.

Qu’est-ce que Microsoft Azure Sentinel ?

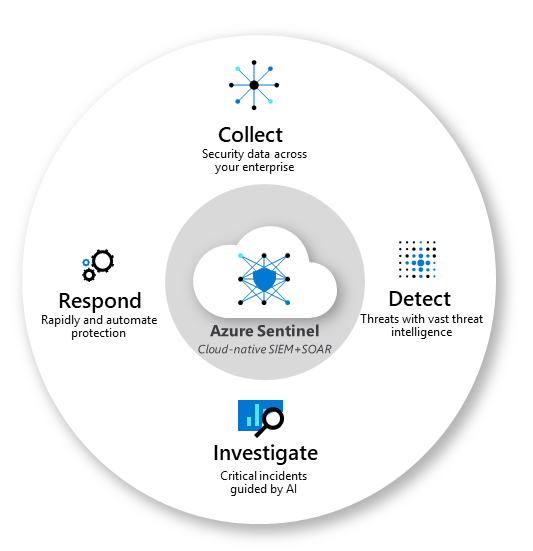

Microsoft Azure Sentinel est à la fois une gestion des informations et des événements de sécurité (SIEM) cloud-native et un outil d’orchestration de la sécurité et de réponse automatisée (SOAR), permettant des analyses de sécurité en temps réel grâce aux fonctionnalités d’IA intégrées. En tant que SIEM de nouvelle génération alimenté par l’IA, Azure Sentinel contribue à une défense cybernétique globale à l’échelle du cloud. Les connecteurs de données intégrés d’Azure Sentinel permettent une intégration transparente de nombreuses sources de journaux et un embarquement fluide de diverses solutions de sécurité.

Le SIEM cloud-native Azure Sentinel peut se targuer de ses capacités automatisées d’analyse du comportement des utilisateurs et des entités (UEBA) pour une analyse de sécurité approfondie et une identification rapide des utilisateurs et entités compromis. L’IA intégrée et l’apprentissage automatique permettent de réduire jusqu’à 90 % des faux positifs et de la fatigue d’alerte, qui constituent un obstacle courant à une sécurité efficace avec les SIEM hérités.

Principales étapes que Azure Sentinel peut apporter au SOC de l’organisation :

- Collecter des données de toutes les sources. Le SIEM Azure Sentinel agrège les données sur l’ensemble de l’infrastructure — de tout environnement sur site ou cloud.

- Détecter les menaces révélées précédemment tout en réduisant les faux positifs. La Threat Intelligence de Microsoft permet de reconnaître les menaces qui ont été détectées plus tôt, atteignant ainsi un minimum de faux positifs et une actionnabilité maximale.

- Enquêter sur les menaces à la vitesse et à l’échelle du cloud. Les capacités intégrées alimentées par l’IA permettent d’identifier et de traquer les menaces à grande échelle.

- Répondez aux incidents rapidement et efficacement. Azure Sentinel permet une détection intelligente et rapide des menaces ainsi qu’une réponse rapide aux incidents critiques en tirant parti des outils d’automatisation et d’orchestration intégrés.

Azure Sentinel concurrence-t-il les SIEM sur site ?

Ce qui fait qu’Azure Sentinel se distingue des autres plateformes d’analyse de sécurité renommées, comme Splunk, Elastic, QRadar, ArcSight, est sa capacité proactive de chasse aux menaces qui permet de détecter les menaces et de les prévenir avant qu’elles ne se produisent. En ce qui concerne les SIEM traditionnels sur site, leurs coûts opérationnels élevés et leur évolutivité lente permettent à Azure Sentinel d’être incomparable sur le marché des SIEM. Azure Sentinel permet d’analyser la télémétrie de sécurité sur l’ensemble de l’infrastructure à l’aide d’une solution SIEM basée sur le cloud unique offrant un stockage et une évolutivité sans pareil.

Exploiter une plateforme d’analyse de sécurité, comme Splunk sur site, est une solution d’affaires raisonnable, mais lorsque vous l’exécutez dans le cloud via AWS ou Azure, cela peut coûter une fortune. D’un autre côté, le SIEM cloud-native Azure Sentinel n’a pas besoin d’investir dans tous les serveurs, le stockage, les réseaux, l’ingénierie et les licences, qui font partie intégrante du support de l’infrastructure Splunk. C’est la principale raison pour laquelle un fournisseur de services de sécurité gérés (MSSP) de premier plan, Insights Enterprises, a choisi Azure Sentinel plutôt que Splunk.

Gérer les opérations de sécurité avec le SIEM Azure Sentinel permet de réduire jusqu’à 48 % les coûts liés à l’installation et à la maintenance de l’infrastructure par rapport aux SIEM traditionnels, et son déploiement prend 67 % moins de temps.

Azure Sentinel est-il PaaS ou SaaS ?

Le SIEM Azure Sentinel peut être considéré comme un SaaS (Security-as-a-Service) en raison de sa haute évolutivité lorsqu’il répond aux besoins de sécurité de diverses organisations. Cependant, d’une perspective élevée, Azure Sentinel peut également être considéré comme un PaaS (Platform as a Service), ce qui implique la fourniture d’un environnement complet de développement et de déploiement dans le cloud et permet un cycle de développement logiciel complet. Entièrement gérable via le Portail Microsoft Azure qui permet de créer, déployer et gérer différentes applications dans un espace cloud unique permet de qualifier Azure Sentinel en conséquence.

Quelle est la différence entre Azure Sentinel et Security Center ?

Microsoft possède son propre Azure Security Center (ASC), qui est un système de gestion de la sécurité intégré permettant une visibilité et un contrôle de sécurité complets dans les environnements hybrides du cloud. Son objectif principal est de surveiller de près l’ensemble de l’infrastructure, de surveiller la santé de la sécurité du cloud et d’identifier en temps voulu les menaces. Alors que l’Azure Sentinel de Microsoft est à la fois un SIEM cloud-native et un outil SOAR, qui va bien au-delà de la collecte de journaux et de la prévention des incidents en permettant la chasse proactive aux menaces, des analyses de sécurité avancées et une réponse rapide aux incidents.

Quelles sont les principaux concurrents d’Azure Sentinel ?

Parmi les principaux concurrents de Microsoft sur le marché des SIEM & XDR, Google Chronicle peut être considéré comme le plus pertinent en tant que solution cloud-native avec des capacités de mise à l’échelle et de stockage similaires.

D’après Gartner Peer Insights, LogRhythm, Splunk et QRadar sont parmi les principaux concurrents d’Azure Sentinel sur le marché des analyses de sécurité et des SIEM, tandis que le produit de Microsoft est le leader par le Score Global d’Évaluation des Utilisateurs (4,8 sur 5) et reçoit le score maximal de 100 % sur l’échelle de Volonté de Recommander.

Comment déployer Azure Sentinel ?

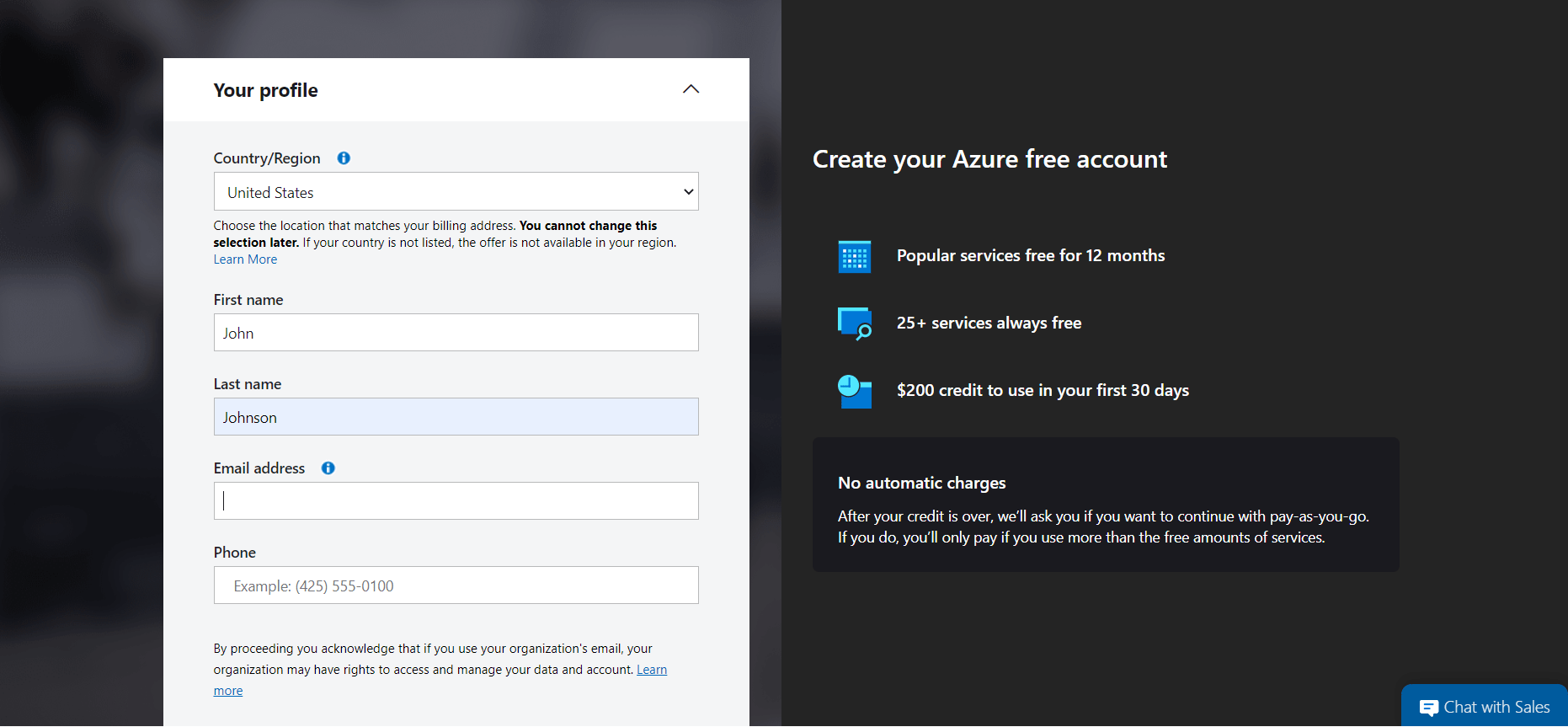

Avant de déployer du contenu sur le SIEM cloud-native de Microsoft, les intervenants doivent activer Azure Sentinel, ce qui nécessite les paramètres suivants :

- Un abonnement Azure Sentinel actif avec un compte gratuit Azure Sentinel.

2. Un espace de travail Log Analytics avec les autorisations de contributeur ou de lecteur correspondantes à l’abonnement Azure Sentinel.

3. Sources de données connectées qui peuvent nécessiter des autorisations supplémentaires.

Après avoir activé Azure Sentinel dans l’environnement et connecté les sources de données, vous êtes prêt à commencer à diffuser des données directement dans l’instance SIEM et à créer des requêtes en utilisant la fonctionnalité Log Analytics en sélectionnant Journaux dans le menu Azure Monitor .

Où puis-je trouver du contenu de détection pour Azure Sentinel ?

Le produit phare de SOC Prime, le Threat Detection Marketplace, possède la plus grande collection de contenu au monde de plus de 100 000 algorithmes SIEM et EDR, y compris le support pour plus de 7 000 règles analytiques natives de SIEM pour Azure Sentinel. En utilisant l’ intégration Azure Sentinel, les intervenants en sécurité peuvent déployer en toute transparence le dernier contenu du Threat Detection Marketplace vers leur intégration Azure instance Sentinel. En tirant parti du module de Gestion Continue du Contenu (CCM) activé par l’API Azure Sentinel, le déploiement de contenu devient entièrement automatisé, permettant aux utilisateurs de Microsoft de diffuser de nouvelles détections mises à jour directement dans leur instance SIEM et de rester toujours au fait des menaces émergentes.

Jusqu’à la fin de 2021, les utilisateurs d’Azure Sentinel peuvent accéder gratuitement au contenu Premium du Threat Detection Marketplace en utilisant un code promo dans le cadre de la promotion conjointe de SOC Prime et Microsoft.

Tutoriels et Bibliothèque Cyber de Microsoft Azure Sentinel

Pour aller plus loin dans Azure Sentinel, explorez la documentation du produit permettant un embarquement fluide à ce SIEM cloud-native et de tirer le meilleur parti de ses capacités de défense cybernétique.

SOC Prime a également un espace dédié pour exploiter les compétences de chasse aux menaces avec un accès gratuit et direct à la connaissance en cybersécurité. Rejoignez la Bibliothèque Cyber propulsée par le Threat Detection Marketplace pour explorer les guides pratiques sur Azure Sentinel et apprendre comment créer des règles de corrélation à partir de zéro ou déployer des Playbooks de Réponse aux Incidents et configurer la règle analytique pour le déclenchement des Playbook.

Références :

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Magic Quadrant for Security Information and Event Management, By Kelly Kavanagh, Toby Bussa, John Collins, 29 juin 2021.