Suite à l’enquête sur l’activité croissante de l’UAC-0212 contre plusieurs organisations du secteur des infrastructures critiques de l’Ukraine, le CERT-UA informe la communauté mondiale de défense cybernétique de la réémergence d’un autre groupe de hackers sur la scène des menaces cybernétiques ukrainiennes. Le groupe criminel organisé suivi sous le nom de UAC-0173 a mené une série d’attaques de phishing contre des notaires en se faisant passer pour un représentant du ministère de la Justice de l’Ukraine.

Détecter les attaques UAC-0173 couvertes dans l’alerte CERT-UA#13738

Les attaques de phishing représentent toujours plus de 80 % des événements de sécurité dans le paysage moderne des menaces cybernétiques. Il y a également une forte augmentation de l’activité malveillante ciblant les organisations ukrainiennes dans plusieurs secteurs d’activité, exploitant le vecteur d’attaque de phishing pour obtenir un accès initial.

La plateforme SOC Prime pour la défense cybernétique collective propose des règles Sigma sélectionnées pour aider les organisations à contrer proactivement les attaques UAC-0173 contre les notaires ukrainiens mentionnées dans la dernière alerte CERT-UA#13738. Cliquez sur Explorer les détections pour trouver des règles Sigma pertinentes compatibles avec des dizaines de solutions SIEM, EDR et Data Lake, mappées à MITRE ATT&CK®, et enrichies de renseignements approfondis sur les menaces.

Les organisations peuvent également appliquer le tag «UAC-0173» basé sur l’identifiant du groupe pour rechercher sur la plateforme SOC Prime plus de contenus de détection liés aux opérations offensives de l’acteur de la menace.

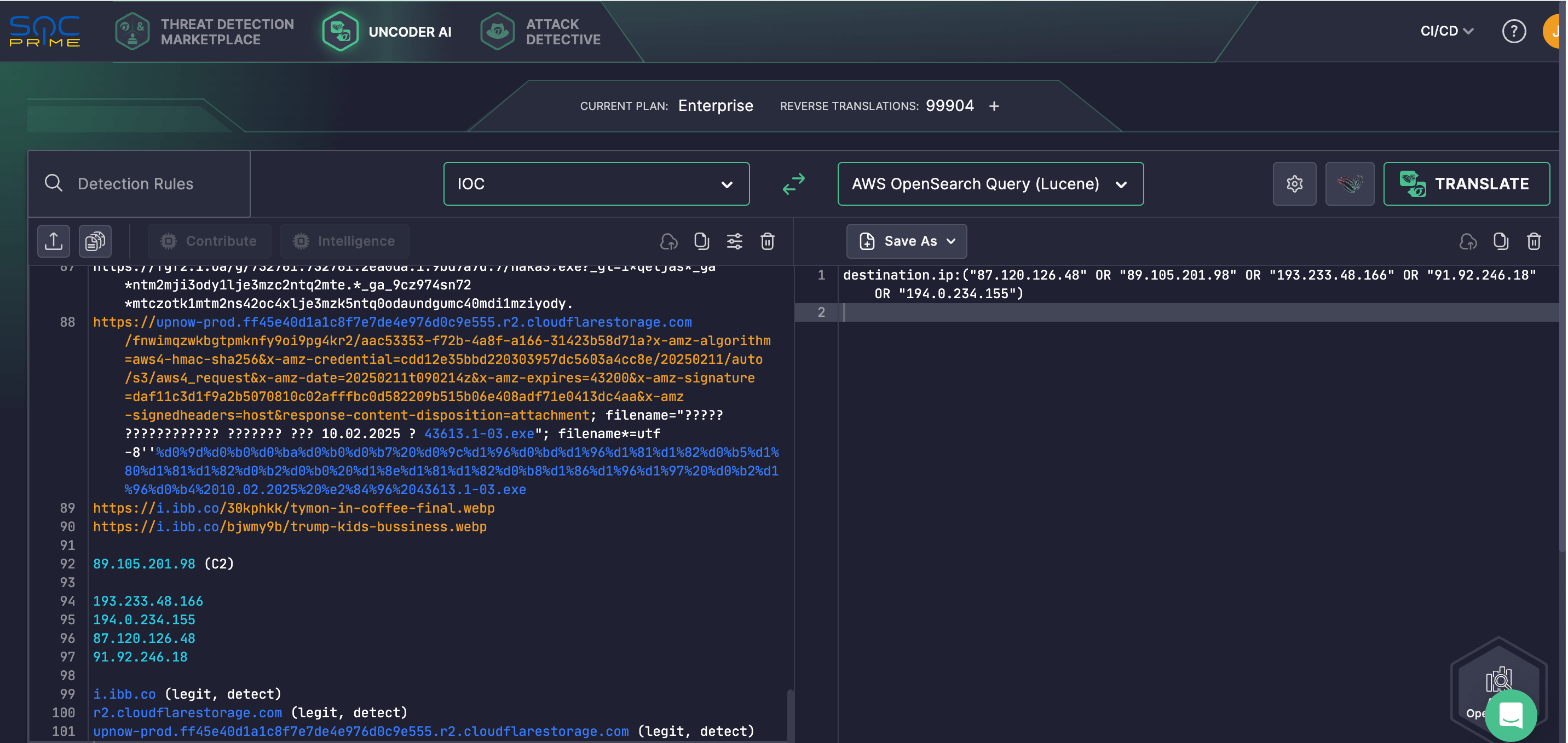

Les utilisateurs de la plateforme SOC Prime peuvent également utiliser Uncoder AI pour accélérer la correspondance des IOC et aider les défenseurs à effectuer des recherches rétroactives. L’IDE privé et le co-pilote AI permettent de convertir les IOC liés à l’activité UAC-0173 à partir du rapport CERT-UA pertinent en requêtes personnalisées prêtes à rechercher les menaces potentielles dans votre environnement SIEM ou EDR.

Analyse de l’attaque UAC-0173

Le 25 février 2025, le CERT-UA a publié un nouvel avertissement CERT-UA#13738 concentré sur l’activité croissante du collectif de hackers UAC-0173 motivé financièrement. Le groupe a mené des cyberattaques à des fins lucratives en ciblant les ordinateurs des notaires pour obtenir un accès à distance furtif et ultérieurement opérer des modifications non autorisées aux registres d’État.

Notamment, à l’été 2023, les adversaires ont choisi des cibles similaires et des techniques offensives en visant les organes judiciaires et les notaires d’Ukraine à travers une distribution massive d’e-mails contenant des pièces jointes malveillantes déguisées en documents officiels.

Le 11 février 2025, une autre vague d’e-mails de phishing a été envoyée, faisant passer l’expéditeur pour une branche territoriale du ministère de la Justice de l’Ukraine. Ces e-mails contenaient des liens pour télécharger des fichiers exécutables destinés à infecter l’ordinateur avec le malware DARKCRYSTALRAT (DCRAT) lors de l’exécution.

Après avoir obtenu un accès initial au poste de travail d’un notaire, les attaquants installent des outils supplémentaires, y compris RDPWRAPPER, ce qui permet des sessions RDP parallèles. Lorsqu’elle est utilisée conjointement avec l’outil BORE, cette configuration leur permet d’établir des connexions RDP directement depuis Internet vers l’ordinateur compromis.

Le groupe a également été observé utilisant des utilitaires d’évasion de détection pour contourner le contrôle de compte utilisateur et des outils comme le scanner de réseau NMAP, le proxy/sniffer FIDDLER pour capturer les données d’authentification saisies sur les interfaces web des registres d’État, et le keylogger XWORM pour le vol d’informations d’identification. Dans certains cas, les ordinateurs exposés ont ensuite été utilisés pour générer et envoyer des e-mails malveillants via l’utilitaire console SENDEMAIL.

En réponse à la menace croissante, le CERT-UA, avec ses partenaires, a promptement mis en œuvre des mesures de cybersécurité pour identifier rapidement les ordinateurs infectés dans six régions et contrecarrer les intentions des attaquants même aux dernières étapes des actions notariales non autorisées. En exploitant la plateforme de SOC Prime pour la défense cybernétique collective, les organisations peuvent réduire considérablement la surface d’attaque tout en restant à l’avant-garde des menaces émergentes liées à des groupes de hackers sophistiqués.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre une visibilité granulaire sur le contexte de la dernière opération UAC-0173 ciblant les notaires ukrainiens avec le malware DARKCRYSTAL. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant des tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Impair Defenses: Disable or Modify Tools (T1562.001) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Discovery | Network Service Discovery (T1046) |