Restez vigilant ! Les adversaires ont les yeux sur Aspena Faspex, une application d’échange de fichiers d’IBM fréquemment utilisée par les grandes entreprises pour accélérer les procédures de transfert de fichiers. Plus précisément, les acteurs malveillants tentent d’exploiter une vulnérabilité d’exécution de code à distance (RCE) pré-authentifiée (CVE-2022-47986) affectant l’application pour procéder à des attaques de ransomware. Au moins deux collectifs de ransomware ont été repérés exploitant CVE-2022-47986, notamment IceFire et Buhti.

Détection de CVE-2022-47986

Tout au long de 2021-2023, le ransomware continue d’être l’une des tendances dominantes dans le paysage des menaces cybernétiques, illustré par la sophistication croissante des intrusions et un nombre en augmentation rapide d’affiliés au ransomware. Pour sécuriser l’infrastructure organisationnelle contre les menaces émergentes de ransomware, les défenseurs cybernétiques ont besoin d’une source fiable de contenu de détection aidant à repérer les attaques potentielles à temps. Explorez les règles Sigma sélectionnées de la plateforme SOC Prime ci-dessous pour identifier les tentatives d’exploitation de CVE-2022-47986 :

Tentative d’exploitation possible de CVE-2022-47986 d’IBM Aspera (via le serveur Web)

Cette requête de chasse aux menaces basée sur Sigma peut être utilisée avec 16 solutions SIEM, EDR et XDR et est évaluée selon le cadre MITRE ATT&CK v12 abordant la tactique d’accès initial avec la technique d’Exploitation d’Application Publique (T1190) correspondante.

Tentative d’exploitation possible de CVE-2022-47986 d’IBM Aspera (via des mots-clés)

La requête référencée ci-dessus est compatible avec 16 technologies SIEM, EDR et XDR, abordant également la tactique d’accès initial avec la technique d’Exploitation d’Application Publique (T1190) correspondante.

En cliquant sur le bouton Explorer les Détections , les organisations peuvent obtenir un accès instantané à encore plus d’algorithmes de détection conçus pour aider à identifier le comportement malveillant lié à l’exploitation de vulnérabilités tendance. Pour une enquête sur les menaces rationalisée, les équipes peuvent également analyser les métadonnées pertinentes, y compris les références ATT&CK et CTI.

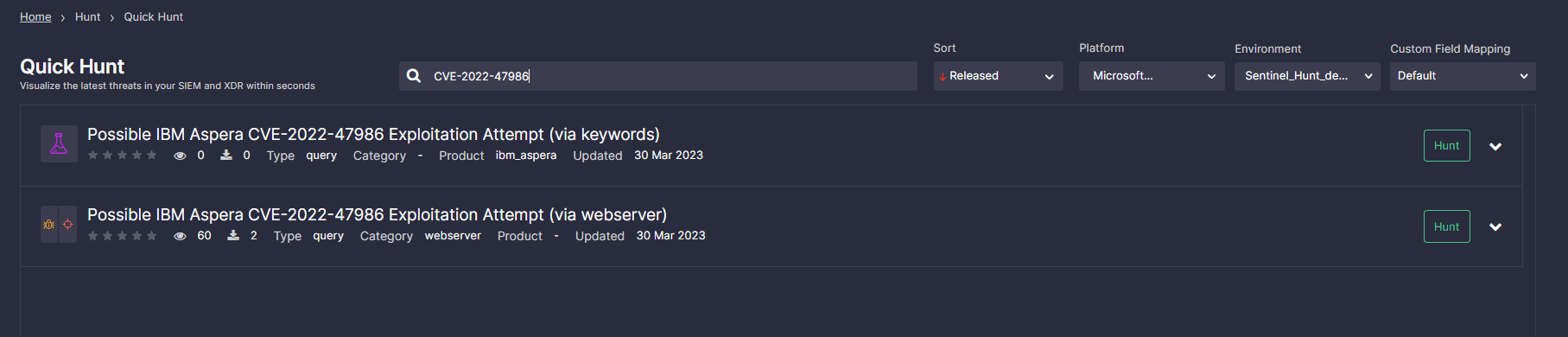

Pour tirer le meilleur parti du module de chasse rapide de SOC Prime et rechercher les menaces liées à CVE-2022-47986, appliquez l’étiquette personnalisée « CVE-2022-47986 » et filtrez la liste des requêtes vérifiées en fonction de vos besoins actuels. Ensuite, sélectionnez votre plateforme et votre environnement, et creusez instantanément pour chasser, économisant ainsi des secondes sur votre enquête de menace.

Analyse de CVE-2022-47986

Au début de l’hiver 2023, IBM a publié un avis corrigeant un ensemble de problèmes de sécurité affectant l’application Aspera Faspex. Le plus notoire de la liste est CVE-2022-47986, une vulnérabilité de désérialisation YAML pré-authentifiée provenant du code Ruby on Rails. Le bug est classé critique, avec un score CVSS de 9,8. Selon IBM, les produits affectés incluent Aspera Faspex 4.4.2 Patch Level 1 et inférieur.

Le PoC exploit circule sur le Web depuis au moins février 2023, avec plusieurs tentatives d’exploitation rapportées par les vendeurs de sécurité. Par exemple, Sentinel One enquête détaille la campagne de ransomware IceFire exploitant CVE-2022-47986 pour introduire une nouvelle version Linux de la souche malveillante. De plus, des experts en sécurité ont signalé que le groupe Buhti ajoutait des exploits de la faille Aspera Faspex à l’arsenal. La plus récente recherche par Rapid7 ajoute à la chronologie des attaques dans la nature en mettant en évidence le compromis du fournisseur non nommé.

Compte tenu du nombre croissant et de la sophistication des campagnes malveillantes reposant sur CVE-2022-47986, en février 2023, la CISA a ajouté le problème à son catalogue des vulnérabilités exploitées connues (KEV), sur la base de preuves d’exploitation active.

Cherchez-vous des moyens de rester en avance sur les menaces cybernétiques et d’avoir toujours des détections pour les TTPs des adversaires concernés à portée de main ? Accédez à plus de 800 règles pour les CVEs actuelles et émergentes afin d’identifier les risques à temps et renforcer votre posture de cybersécurité. Accédez à 140+ règles Sigma gratuitement ou explorez l’ensemble de la liste des algorithmes de détection pertinents via le service À la Demande sur https://my.socprime.com/pricing/