Aperçu, Analyse et Leçons Apprises

Le 13 janvier 2021, une cyberattaque massive de destruction de données a frappé l’Ukraine, mettant hors service les actifs en ligne du gouvernement du pays. Au 17 janvier 2021, jusqu’à 70 sites web ont connu des problèmes de performance temporaires en raison de l’intrusion, y compris le Cabinet, sept ministères, le Trésor, le Service national d’urgence, et les services d’État. De plus, plusieurs organisations à but non lucratif et grandes entreprises informatiques ukrainiennes ont été victimes de l’attaque.

Dans cet article, nous souhaitons tenter de faire la lumière sur ce qui se cache derrière l’attaque infâme défiant les organisations gouvernementales ukrainiennes, qui a éclaté le 13 janvier 2022. Nous allons analyser toutes les informations dont nous disposons actuellement en les comparant avec ce qui nous est déjà familier et ce que nous avons vu auparavant. Prenons le cadre MITRE ATT&CK® pour obtenir plus d’informations sur le contexte entourant l’incident.

Bien que les méthodes d’accès initiales exactes des attaquants soient actuellement inconnues, le CERT ukrainien suppose qu’il est très probable que les acteurs de la menace ont exploité la vulnérabilité dans le système de gestion de contenu (CMS) October pour procéder à l’intrusion. Ce logiciel est utilisé de manière centrale dans la majorité des institutions gouvernementales ukrainiennes. Par conséquent, les adversaires ont possiblement utilisé un mécanisme de récupération de mot de passe faible pour la vulnérabilité de mot de passe oublié (CVE-2021-32648), qui reste non corrigée depuis août 2021, pour réinitialiser le mot de passe du compte admin et poursuivre l’intrusion. L’enquête est toujours en cours et les autorités ukrainiennes examinent également la possibilité d’une attaque en chaîne d’approvisionnement.

Ce qui se cache derrière WhisperGate : Analyse de la Cyberattaque

L’enquête du Microsoft Threat Intelligence Center (MSTIC) révèle qu’après avoir établi l’accès initial, les opérateurs d’attaque ont exploité un nouveau malware destructeur de données surnommé « WhisperGate ». Cet échantillon destructeur combine le tristement célèbre composant MBRLocker avec une fonctionnalité de corruption de données personnalisée pour détruire délibérément les données stockées dans les instances attaquées.

La découverte par Microsoft du faux ransomware destiné à des fins destructrices est un point central de l’enquête. Sur la base des techniques d’ATT&CK, examinons de plus près les principales caractéristiques de ce malware en deux phases telles que mises en évidence par le MSTIC :

- Phase 1 : Écraser le Master Boot Record pour afficher une fausse note de rançon

Tactique abordée : Impact, Techniques/sous-technique : Effacement de disque / Effacement de structure de disque, ID : T1561.002, https://attack.mitre.org/techniques/T1561/002/)

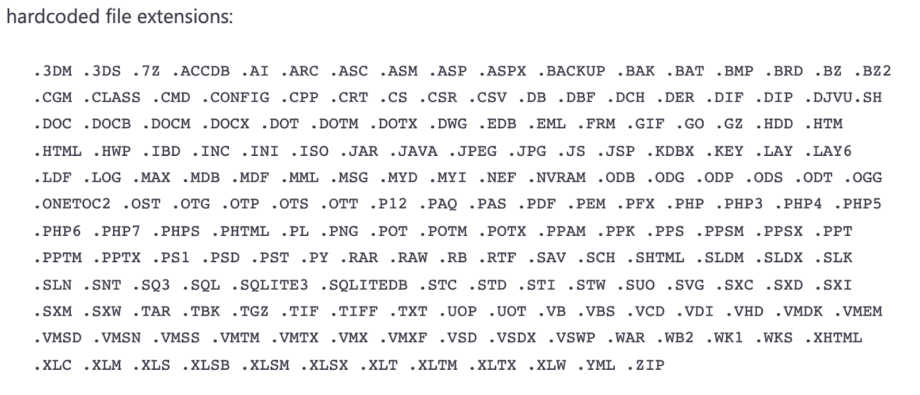

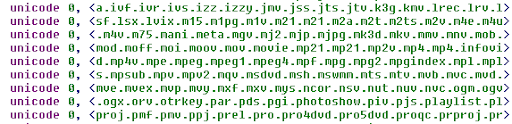

- Phase 2 : Malware de corruption de fichiers (basé sur la liste codée en dur des extensions de fichiers)

Tactique abordée : Impact, Techniques : Destruction de données, ID : T1485, https://attack.mitre.org/techniques/T1485/)

Cela semble familier, n’est-ce pas ? Ces techniques ont déjà été utilisées dans des cyberattaques ciblées contre les infrastructures critiques ukrainiennes et les actifs gouvernementaux entre 2015 et 2018, y compris les campagnes BlackEnergy and NotPetya .

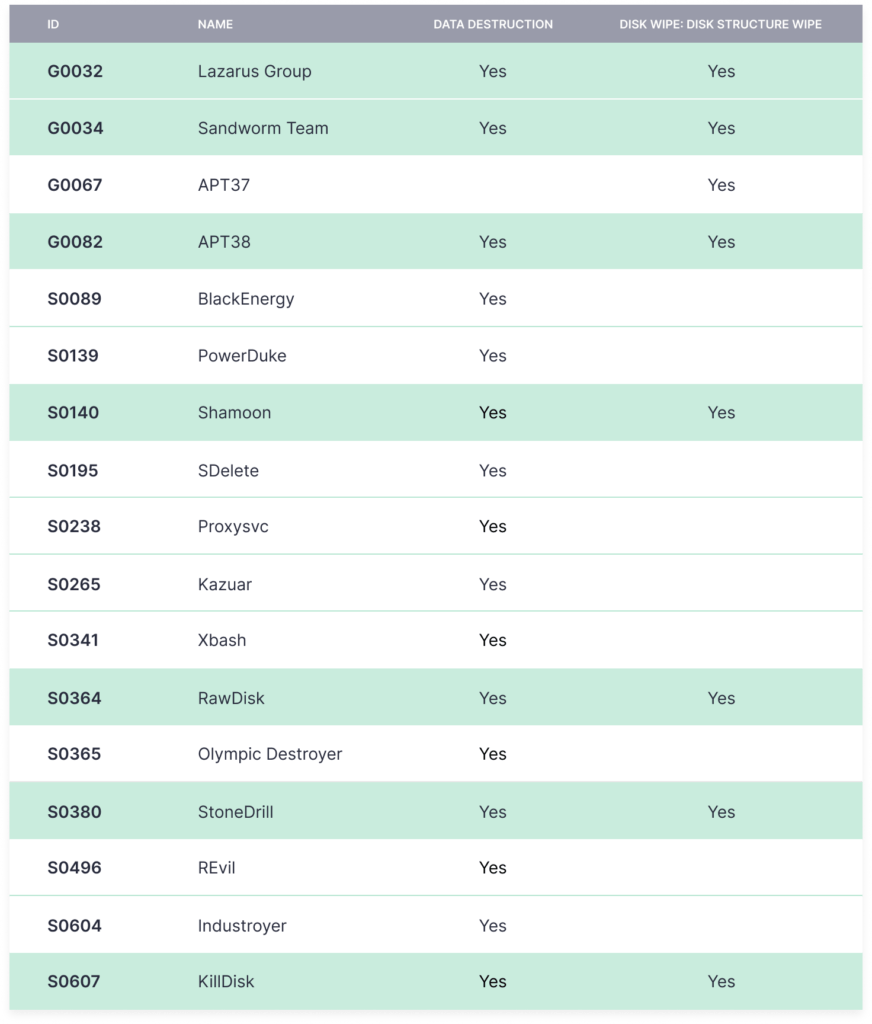

En utilisant ATT&CK, nous pouvons facilement élaborer une liste d’acteurs de menace qui ont appliqué les techniques mentionnées ci-dessus et obtenir les résultats suivants :

Si nous faisons une simple intersection, nous pouvons réduire cette liste aux groupes suivants :

- Sandworm Team (KillDisk)

- APT38 (Lazarus Group)

- StoneDrill

- Shamoon (RawDisk)

Tous les acteurs de menace mentionnés sont des groupes APT parrainés par l’État agissant en faveur des gouvernements russe, nord-coréen et iranien.

En analysant la plus récente attaque contre le gouvernement ukrainien, le MSTIC a identifié que les pirates ont appliqué la méthode d’extension de fichier codée en dur.

Si nous revenons à la matrice ATT&CK, cette méthode est affiliée uniquement à un seul acteur de menace de la liste ci-dessus, à savoir le groupe soutenu par l’État russe KillDisk (Sandworm Team).

Une attribution plus précise n’est possible qu’avec une analyse approfondie des échantillons d’attaque, cependant, aucun d’entre eux n’a été partagé publiquement avec la communauté de la cybersécurité. Toutes les informations publiques sur l’attaque se limitent aux IOCs partagés dans l’analyse de Microsoft et à de multiples suggestions basées sur cet article.

Détection du Malware Effaceur WhisperGate

Sur la base des informations publiques existantes, l’équipe SOC Prime a développé un ensemble de règles Sigma pour détecter les modèles et comportements anormaux indiquant la présence du malware effaceur WhisperGate dans votre réseau. Tous les contenus de détection sont disponibles gratuitement sur la plateforme SOC Prime pour la défense collaborative contre la cybercriminalité :

Modèles d’activité comportementale possible de WhisperGate / DEV-0586 (via cmdline)

Modèles d’activité comportementale possible de WhisperGate / DEV-0586 (via file_event)

Modèles d’activité comportementale possible de WhisperGate / DEV-0586 (via powershell)

Modèles d’activité comportementale possible de WhisperGate / DEV-0586 (via proxy)

Modèles d’activité comportementale possible de WhisperGate / DEV-0586 (via dns)

Voici le lien vers la liste complète des requêtes de chasse de SOC Prime qui recherchent des modèles potentiels d’activité comportementale de WhisperGate :

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

Bien que l’attaque ait eu lieu tard dans la nuit durant la période du 13 au 14 janvier 2021, les premiers échantillons n’ont été mis en ligne sur VirusTotal que le 17 janvier 2021. Un accès aussi limité à l’information entrave la puissance de la défense collaborative contre la cybercriminalité qui a déjà été mentionnée par de nombreux analystes de sécurité et leaders d’opinion en cybersécurité.

Si ce temps précieux n’avait pas été perdu, la communauté mondiale aurait déjà pu diffuser du contenu basé sur Sigma prêt à être utilisé pour la chasse aux menaces et la détection en temps réel par toute équipe. Considérant l’expérience des attaques précédentes en Ukraine attribuées aux groupes APT Sandworm et TeleBots, ce module de logiciel malveillant n’est pas le dernier révélé et bien plus est sur le point d’être détecté et activé. Seule une collaboration communautaire bien orchestrée peut résister à de telles menaces critiques.

Profitez d’une collaboration prolifique avec la communauté mondiale de la cybersécurité en rejoignant la plateforme de SOC Prime pour vous défendre de manière proactive contre les menaces émergentes et augmenter l’efficacité de vos capacités de détection des menaces. Vous cherchez à renforcer la collaboration avec votre propre contenu de détection des menaces ? Postulez pour le programme Threat Bounty de SOC Prime pour contribuer à la défense cybernétique mondiale tout en gagnant des récompenses récurrentes pour votre contribution.