The Collectif de hackers UAC-0057, alias GhostWriter, réapparaît dans l’arène des cybermenaces en abusant d’une vulnérabilité zero-day de WinRAR suivie sous la référence CVE-2023-38831, exploitée dans la nature d’avril à août 2023. L’exploitation réussie de CVE-2023-38831 permet aux assaillants d’infecter les systèmes ciblés avec une variante de PicassoLoader et le malware Cobalt Strike Beacon. Notamment, ces deux souches malveillantes ont été utilisées par UAC-0057 lors d’attaques antérieures à l’été 2023 ciblant le gouvernement ukrainien et le secteur éducatif.

Analyse de CVE-2023-38831 : Attaque de UAC-0057 contre l’Ukraine exploitant une vulnérabilité zero-day de WinRAR

Le dernier jour de l’été 2023, l’équipe CERT-UA a publié une alerte novatrice notifiant les défenseurs d’une attaque en cours contre l’Ukraine lancée par les hackers UAC-0057, également connus sous le pseudonyme GhostWriter. Dans la dernière campagne malveillante, les adversaires exploitent CVE-2023-38831, une vulnérabilité zero-day affectant les versions du logiciel WinRAR antérieures à la 6.23. L’exploitation de la vulnérabilité permet aux acteurs malveillants d’exécuter du code arbitraire lorsqu’un utilisateur tente de visualiser un fichier apparemment bénin à partir de l’archive ZIP correspondante. CVE-2023-38831 a été observé dans des incidents réels avec le exemple de PoC disponible publiquement sur GitHub. En août 2023, les défenseurs ont observé un nombre croissant de tentatives d’exploitation de CVE-2023-38831 posant des risques aux courtiers et traders du monde entier.

Dans la dernière campagne contre l’Ukraine exploitant la faille de sécurité de WinRAR, la chaîne d’infection est déclenchée par un fichier d’archive avec l’exploit CVE-2023-38831. Les tentatives d’exploitation réussies permettent aux assaillants d’exécuter un fichier CMD, qui à son tour, lance un fichier LNK. Ce dernier exécute un fichier HTA via l’utilitaire mshta.exe. Cela conduit à la génération d’un leurre PDF avec un nom de fichier lié à la guerre Russie-Ukraine et à l’exécution ultérieure de code JavaScript malveillant sur les instances compromises. Le dernier est une autre variante de variante de PicassoLoaderdéjà utilisée par le groupe UAC-0057 dans des campagnes offensives ciblant l’Ukraine, et est destinée à télécharger l’image leurre SVG ainsi qu’à décrypter un fichier .NET malveillant utilisant l’algorithme de chiffrement Rabbit. Le fichier .NET référencé ci-dessus conduit à la distribution de malware Cobalt Strike Beacon. sur des appareils vulnérables.

Détecter les tentatives d’exploitation de CVE-2023-38831 liées aux attaques UAC-0057 contre les entités ukrainiennes

À la lumière de la guerre cybernétique croissante, la nécessité de mesures de défense proactive n’a jamais été aussi cruciale. La plateforme SOC Prime équipe les professionnels de la cybersécurité avec des outils avancés et rentables pour augmenter la capacité des équipes de sécurité et optimiser le retour sur investissement des investissements SOC.

Pour aider les défenseurs à identifier les éventuelles tentatives d’exploitation de la faille WinRAR CVE-2023-38831 liée à la dernière campagne UAC-0057, le Threat Detection Marketplace de SOC Prime offre une sélection pertinente de règles Sigma sélectionnées. Tous les algorithmes de détection sont enrichis avec le CTI et sont mappés au cadre MITRE ATT&CK. De plus, les règles sont compatibles avec plusieurs formats SIEM, EDR, XDR et Data Lake, avec la prise en charge de la conversion automatique de Sigma au format technologique natif.

Pour faciliter la recherche de contenu, toutes les détections sont catégorisées et étiquetées avec des identifiants pertinents tels que « UAC-0057 » et « CERT-UA#7435 » basés sur le groupe et les identifiants de sécurité heads-up CERT-UA. Pour un accès complet à l’ensemble des règles Sigma couvrant les dernières attaques UAC-0057, enrichies avec un précieux contexte de menace cyber, il suffit d’appuyer sur le bouton Explorer les Détections ci-dessous.

bouton Explorer les Détections

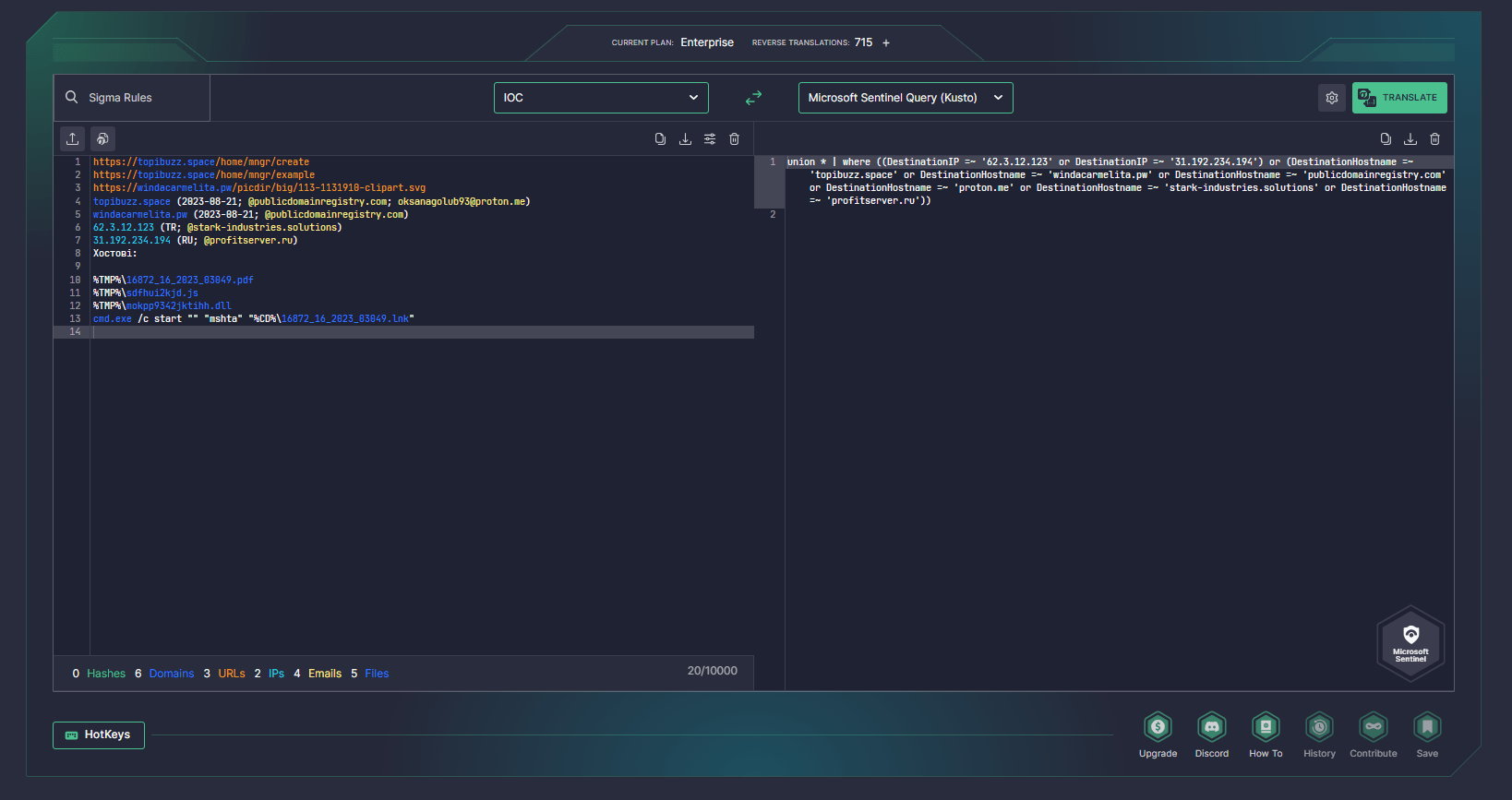

Les professionnels de la sécurité sont également invités à tirer parti de Uncoder AI, le cadre d’intelligence augmentée de SOC Prime, pour accélérer la recherche de menaces avec la génération instantanée de requêtes IOC basée sur les indicateurs de compromis suggérés dans la dernière alerte CERT-UA.

Contexte MITRE ATT&CK

Les membres de l’équipe SOC peuvent également explorer les détails de l’attaque couverts dans l’ alerte CERT-UA#7435. Plongez dans le tableau ci-dessous pour trouver la liste de toutes les tactiques adverses, techniques et sous-techniques applicables liées aux règles Sigma mentionnées ci-dessus pour une analyse approfondie :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Defense Evasion | System Script Proxy Execution (T1216) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Exploitation for Client Execution (T1203) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) |