Seulement deux jours après la révélation du néfaste CVE-2022-30190 alias Follina ont été révélés, les chercheurs en sécurité rapportent des attaques in-the-wild utilisant les exploits pour cibler les institutions étatiques d’Ukraine. Le 2 juin 2022, CERT-UA a émis une alerte sur une campagne en cours répandant le malware Cobalt Strike Beacon en exploitant les vulnérabilités zero-day Windows CVE-2021-40444 et CVE-2022-30190, qui ont récemment été sous les feux de la rampe de la communauté mondiale de la cybersécurité.

Exploitation de CVE-2021-40444 et CVE-2022-30190 pour délivrer Cobalt Strike Beacon : Analyse de l’attaque par phishing

Le malware Cobalt Strike Beacon refait surface pour cibler à nouveau l’Ukraine. Cette fois, les acteurs étatiques utilisent des exploits pour le nouveau zero-day Follina (CVE-2022-30190) et la fameuse faille Microsoft MSHTML (CVE-2021-40444) pour procéder à des attaques contre le gouvernement ukrainien et déposer les chargeurs de Cobalt Strike Beacon sur les systèmes concernés.

La dernière cyberattaque repérée par l’équipe de réponse aux urgences informatiques de l’Ukraine commence par un email de phishing contenant un fichier DOCX en pièce jointe. Le document contient une URL malveillante redirigeant les victimes inconscientes vers un fichier HTML avec un code JavaScript intégré. Si exécutées, les vulnérabilités CVE-2021-40444 et CVE-2022-30190 sont exploitées pour lancer une commande PowerShell, télécharger un fichier EXE et infecter l’instance ciblée avec le malware Cobalt Strike Beacon.

Le malware Cobalt Strike Beacon a été fréquemment utilisé par des acteurs étatiques dans des campagnes contre le gouvernement ukrainien. Les experts de CERT-UA ont mis en évidence de multiples intrusions délivrant ce type de malware durant mars-juin 2022.

Règles Sigma pour détecter le Cobalt Strike Beacon dans la dernière campagne de phishing

Les cyberattaques exploitant le zero-day récemment révélé Follina suivi comme CVE-2022-30190 montrent la vitesse accélérée à laquelle la partie offensive incorpore de nouvelles failles de sécurité, élargissant la portée de son arsenal. Il ne faut que quelques heures pour que le nouvel exploit soit inclus dans la chaîne de destruction, ce qui signifie que les acteurs de la sécurité doivent être rapides dans l’échange de données et la réponse aux nouveaux défis.

Pour résister de manière proactive à l’attaque exploitant CVE-2021-40444 etles vulnérabilités zero-day CVE-2022-30190, exploitez la puissance de la défense collaborative en cybersécurité et téléchargez un ensemble de règles Sigma dédiées disponibles sur la plateforme SOC Prime. Les algorithmes de détection pour les vulnérabilités pertinentes sont étiquetés comme #CVE-2021-40444 and #CVE-2022-30190 respectivement. Assurez-vous de vous connecter ou de vous inscrire à la plateforme SOC Prime pour accéder à ces règles de détection :

Règles Sigma pour détecter les tentatives d’exploitation de CVE-2022-30190

Règles Sigma pour détecter les tentatives d’exploitation de CVE-2021-40444

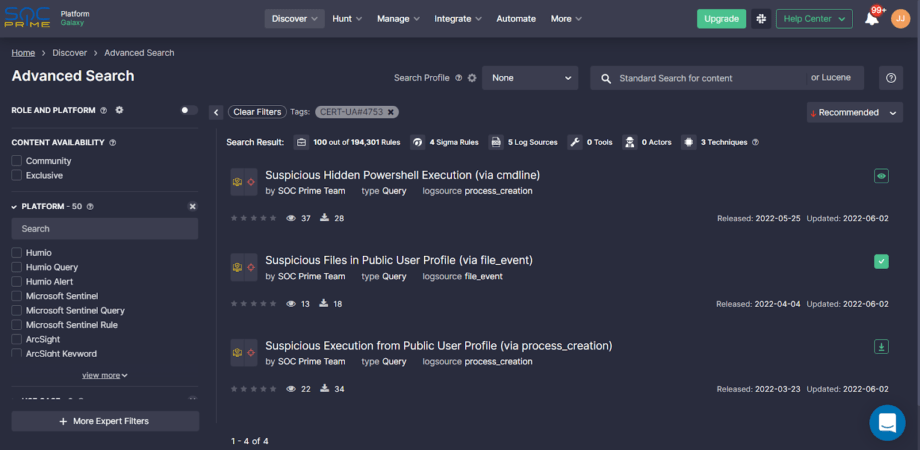

Les défenseurs en cybersécurité peuvent également obtenir un lot de requêtes de chasse aux menaces sélectionnées visant à détecter l’activité malveillante associée à cette dernière campagne contre le gouvernement ukrainien. Suivez le lien ci-dessous pour profiter du contenu de chasse dédié filtré par le tag personnalisé, qui correspond à l’ alerte CERT-UA#4753 :

Contenu de chasse pour rechercher les menaces visant l’Ukraine couvertes par l’alerte CERT-UA #4753

Pour renforcer l’enquête sur les menaces, les praticiens de la sécurité peuvent lancer des chasses instantanées dans leur environnement en utilisant les requêtes organisées ci-dessus via le module de chasse rapide de SOC Prime.

Contexte MITRE ATT&CK®

Pour obtenir des informations sur le contexte de la dernière cyberattaque par phishing contre les responsables gouvernementaux ukrainiens diffusant Cobalt Strike Beacon, les règles Sigma mentionnées ci-dessus sont alignées avec le cadre ATT&CK traitant des tactiques et techniques pertinentes :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Obfuscated Files or Information (T1027) | ||

Hijack Execution Flow (T1574) | ||

Template Injection (T1221) | ||

Modify Registry (T1112) | ||

Process Injection (T1055) | ||

Execution | Command and Scripting Interpreter (T1059) | |

User Execution (T1204) | ||

Exploitation for Client Execution (T1203) | ||

Lateral Movement | Exploitation of Remote Services (T1210) | |

Command and Control | Data Obfuscation (T1001) | |

Ingress Tool Transfer (T1105) |