La célèbre vulnérabilité zéro-day de Microsoft Office suivie sous le nom de CVE-2022-30190 alias Follina, est encore activement exploitée par de nombreuses organisations de pirates informatiques à travers le monde. Le 10 juin 2022, le CERT-UA a publié une nouvelle alerte avertissant des cyberattaques en cours ciblant les organisations médiatiques ukrainiennes. Les acteurs de la menace continuent d’exploiter la vulnérabilité CVE-2022-30190 dans la dernière campagne de courriels malveillants visant à diffuser la variante de logiciel malveillant appelée CrescentImp et à infecter les systèmes ciblés. L’activité malveillante est identifiée comme UAC-0113, qui, selon les chercheurs, peut être attribuée au groupe de hackers russe Sandworm, précédemment observé lors de cyberattaques sur des organisations ukrainiennes.

Détecter le malware CrescentImp utilisé dans la dernière attaque par le groupe APT Sandworm alias UAC-0113

Les cyberattaques abusant de la vulnérabilité nouvellement découverte CVE-2022-30190, qui est activement exploitée dans la nature, augmentent en ampleur et en impact, exposant ainsi les organisations mondiales dans divers secteurs industriels à des risques graves. L’utilisation des pièces jointes dans les campagnes de courriels malveillants reste l’un des vecteurs d’attaque les plus prisés, ayant gagné en intensité dans la dernière cyberattaque ciblant le secteur des médias ukrainiens.

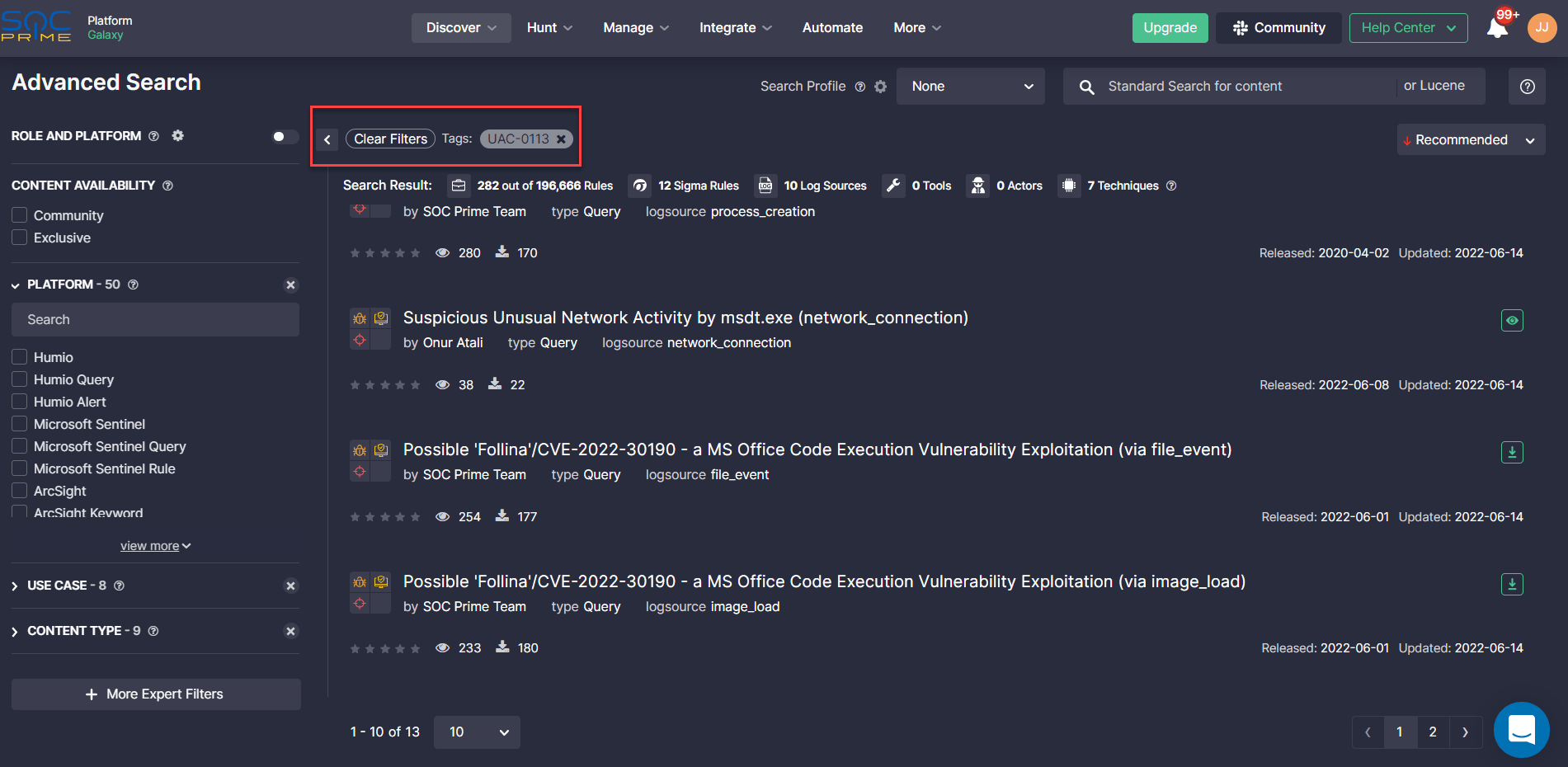

Pour aider les organisations à détecter à temps les infections de CrescentImp dans leur infrastructure et à se défendre proactivement contre l’activité malveillante de l’APT Sandworm connexe, explorez la liste complète de contenu de détection élaborée par l’équipe SOC Prime et le programme de récompenses contre les menaces contributeurs de contenu :

Règles Sigma pour détecter l’activité malveillante du groupe APT Sandworm (UAC-0113)

All Les règles Sigma ci-dessus disponibles sur la plateforme de SOC Prime sont alignées avec le cadre MITRE ATT&CK® pour une meilleure visibilité des menaces et sont compatibles avec les solutions SIEM, EDR et XDR leaders de l’industrie. Pour une expérience de recherche simplifiée, les praticiens de la cybersécurité peuvent également parcourir instantanément la bibliothèque de contenu de détection par le tag correspondant #UAC-0113 associé à l’activité du groupe.

Alternativement, les cyberdéfenseurs peuvent également utiliser un ensemble de IOC fournis par les chercheurs de CERT-UA pour détecter les infections de CrescentImp. En utilisant le module Uncoder CTI de SOC Prime , les chasseurs de menaces et les spécialistes du renseignement sur les menaces cybernétiques peuvent générer immédiatement des requêtes IOC prêtes à exécuter dans leur environnement SIEM ou XDR.

Les utilisateurs inscrits de SOC Prime peuvent instantanément accéder à la liste complète du contenu de détection et de chasse pour la vulnérabilité CVE-2022-30190 alias Follina en cliquant sur le bouton Détecter & Chasser . Vous recherchez les dernières tendances dans le domaine des menaces cybernétiques et les nouvelles règles Sigma disponibles même sans inscription ? Explorez le moteur de recherche de menaces cybernétiques de SOC Prime pour rechercher instantanément un APT, un exploit ou un CVE particulier accompagné des règles Sigma pertinentes et d’informations contextuelles complètes.

Détecter & Chasser Explorez le contexte des menaces

Description de CrescentImp : Analyse d’attaque attribuée à l’APT Sandworm/UAC-0113 utilisant CVE-2022-30190

Début juin 2022, l’arène mondiale des cybermenaces était en effervescence avec des nouvelles concernant les attaques en cours dans la nature exploitant CVE-2022-30190 alias Follina, avec des cyberattaques sur l’Ukraine n’étant pas une exception. Juste deux semaines avant la dernière campagne de logiciels malveillants, le CERT-UA avait averti des attaques de phishing en cours sur des organismes d’État ukrainiens diffusant le malware Cobalt Strike Beacon en exploitant les failles zero-day de Windows CVE-2021-40444 et CVE-2022-30190.

In une nouvelle vague de cyberattaques utilisant la vulnérabilité CVE-2022-30190 et attribuée au groupe APT Sandworm, des courriels malveillants ciblant des organisations médiatiques, y compris des stations de radio et des agences de presse, sont massivement diffusés depuis les adresses e-mail compromises des organismes d’État ukrainiens. Ces courriels contiennent une pièce jointe séduisante qui, une fois ouverte, déclenche une chaîne d’infection en téléchargeant un fichier HTML et en exécutant ultérieurement un code JavaScript malveillant, qui livre le malware CrescentImp au système compromis. CrescentImp appartient aux virus de type cheval de Troie, mais les détails de son origine sont actuellement en cours d’investigation.

L’activité malveillante du collectif de hackers Sandworm lié à la Russie ciblant les organisations ukrainiennes depuis l’invasion à grande échelle de l’Ukraine par la Russie remonte à avril 2022, lorsque le groupe était impliqué dans la deuxième cyberattaque provoquant une panne de courant de l’histoire humaine en utilisant Industroyer2 et les souches de malware CaddyWiper. Pour rester constamment en avance sur les menaces émergentes, quelle que soit leur ampleur et leur niveau de sophistication, rejoignez

To constantly stay ahead of emerging threats regardless of their scale and level of sophistication, join la plateforme Detection as Code de SOC Prime et soyez prêt à tirer une valeur immédiate des capacités améliorées de détection et de chasse aux menaces. Vous cherchez des moyens de contribuer par vous-même et de monétiser votre expertise professionnelle ? Rejoignez les rangs de l’initiative de crowdsourcing de SOC Prime, le programme de récompenses contre les menaceset voyez en action comment transformer vos compétences en chasse aux menaces en avantages financiers récurrents.