Créer des règles Google Chronicle dans votre environnement

Table des matières :

Directives étape par étape

SOC Prime évolue continuellement partenariat avec Chronicle pour offrir aux utilisateurs de Threat Detection Marketplace exploitant la plateforme d’analytique de sécurité de Google Cloud des détections YARA-L 2.0 spécialement conçues pour traquer les menaces à la vitesse de Google. Actuellement, notre plateforme Detection as Code propose plus de 500 règles YARA-L communautaires écrites par l’équipe SOC Prime. De plus, les clients de Chronicle peuvent accéder à ces détections gratuites sur le dépôt GitHub de Chronicle alimenté par le moteur de règles Chronicle Detect.

Pour vous aider à déployer le contenu de détection existant dans votre environnement et à simplifier le processus de création de règles, nous élargissons la liste des ressources éducatives en ligne disponibles gratuitement dans notre Bibliothèque Cyber. Ce document fournit un court aperçu et quelques conseils utiles pour le processus de création de règles sur Chronicle. Pour accéder au guide complet de création de règles Chronicle, connectez-vous à votre compte Bibliothèque Cyber, choisissez Google Chronicle dans la liste des plateformes suggérées et passez à l’onglet Règle .

Format de Règle YARA-L

Google Chronicle est une plateforme d’analytique de sécurité cloud qui fonctionne avec le langage YARA-L. Ce langage est utilisé pour créer des règles de détection des menaces à travers les environnements d’entreprise. Le plus pertinent concernant YARA-L et Chronicle est qu’il vous permet de rechercher des menaces dans un très grand volume de données. Il est important de noter que YARA-L et YARA sont deux choses différentes. Le premier a été créé pour fonctionner avec Chronicle et le second (créé par Virus Total) a été conçu pour l’interrogation des données et la « classification des malwares ».

Création de Règle Google Chronicle

Commencer

Pour commencer à créer vos propres règles Google Chronicle, il est d’abord nécessaire de vous connecter à l’instance Chronicle. Après vous être connecté, vous verrez cet écran :

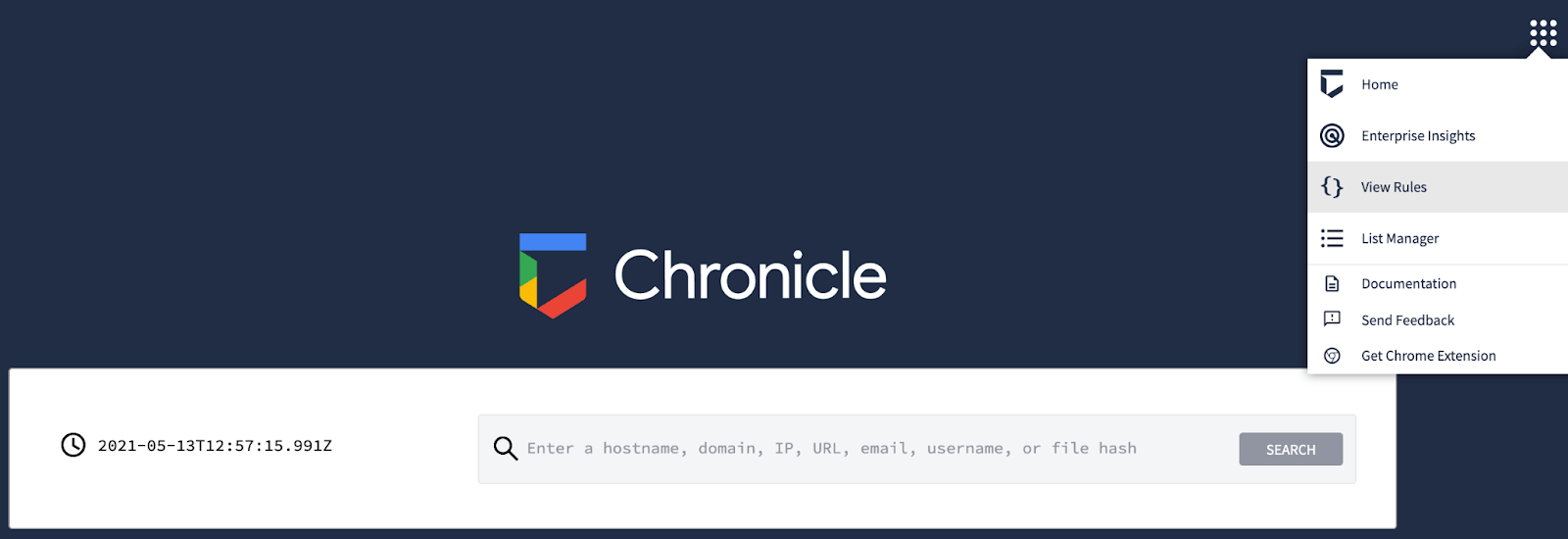

Ensuite, allez dans le coin supérieur droit de l’écran et sélectionnez Voir les Règles dans le menu d’actions :

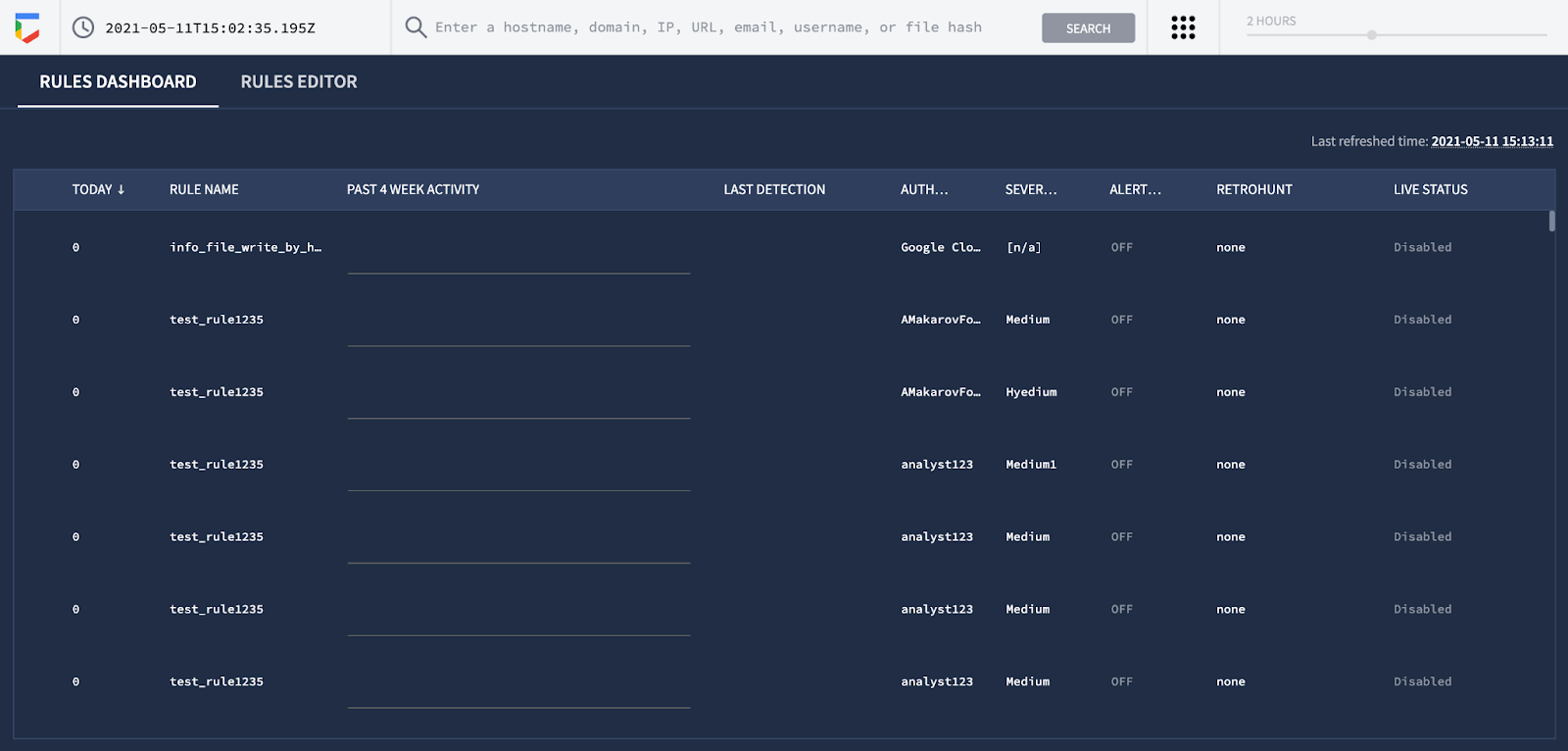

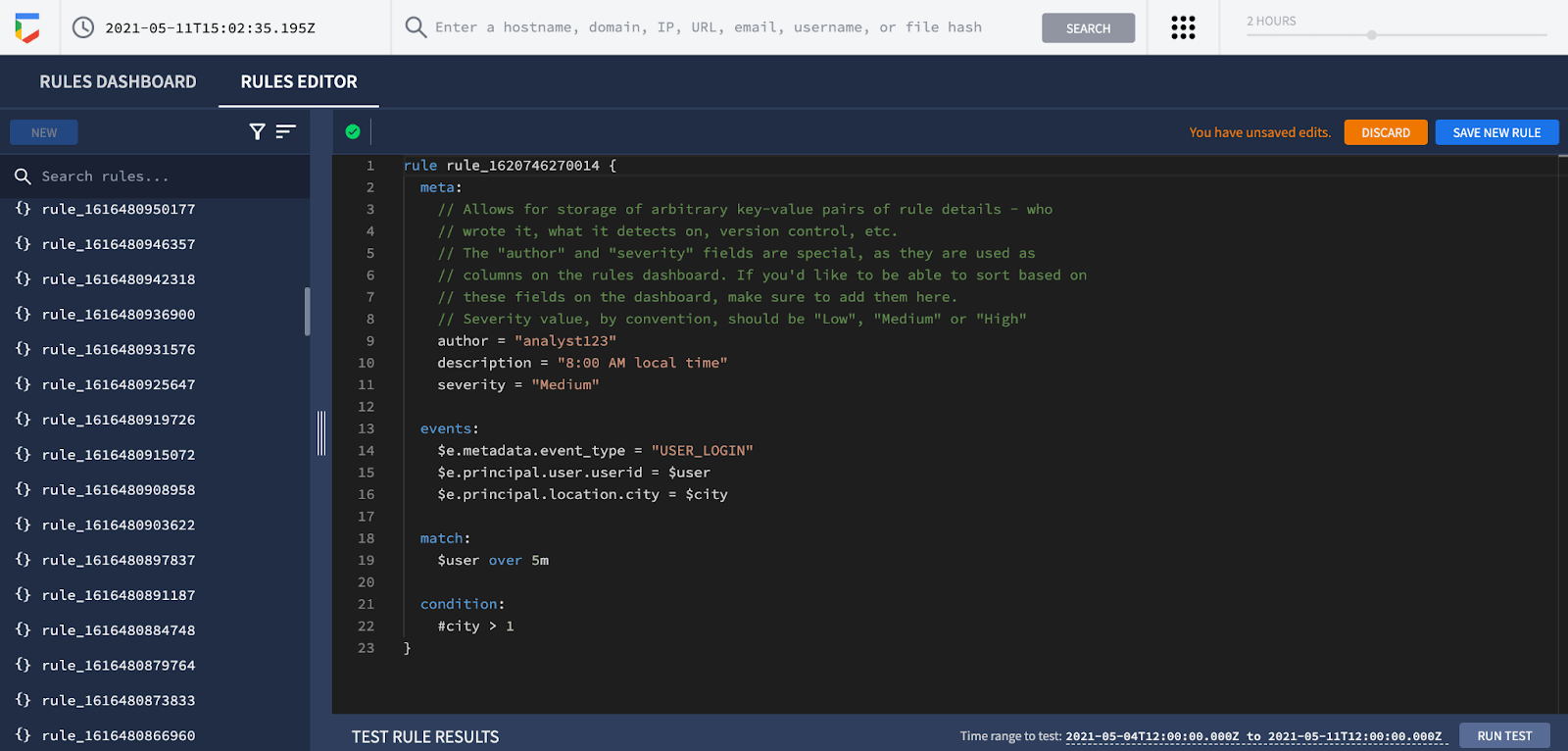

Ensuite, sélectionnez l’onglet Éditeur de Règles :

Après être passé à l’onglet Éditeur de Règles , cliquez sur le bouton New .

Voilà, vous êtes dans l’assistant de règles Google Chronicle et pouvez commencer à créer votre propre règle.

Paramètres pour la Création de Règles Google Chronicle

Pour créer une règle de corrélation Google Chronicle (ou une règle basée sur YARA-L), vous devez fournir les paramètres de règle suivants comme point de départ de base :

- Règle

- Meta

- Événements

- Correspondance (optionnel)

- Condition

Règle

The Règle La section est la première interaction avec notre règle future et potentielle. Ici, vous devez fournir un nom de règle descriptif pour simplifier votre recherche parmi la liste d’autres détections.

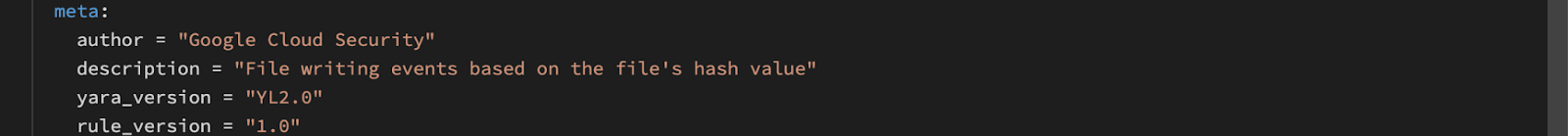

Meta

The Meta la section contient les spécifications de la règle. Ici, vous pouvez fournir les détails suivants sous forme de paires clé-valeur correspondantes :

- Auteur de la règle

- Date de création de la règle

- Brève description de la règle

- Informations sur le produit (par exemple, Windows)

Événements

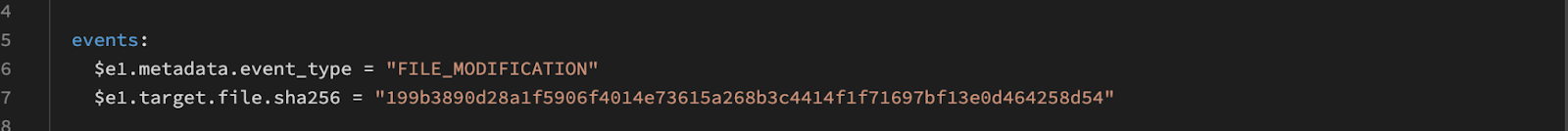

The Événements la section contient les informations sur les alertes spécifiques de Google Chronicle recherchées par la règle. Explicitement, ici vous devez spécifier la logique de ce que vous souhaitez détecter avec cette règle particulière. Cette section inclut généralement un grand nombre de différentes conditions et variables. Par exemple, si vous souhaitez rechercher une Modification de Fichier situation (par exemple, un nom de fichier malveillant ou une extension liée à une menace), vous utiliserez ce type de logique :

événements :

$e1.metadata.event_type = « FILE_MODIFICATION »

$e1.target.file.sha256 = « n’importe quel hash »

Dans ce cas, la valeur de FILE_MODIFICATION est liée à l’action spécifique que cette règle recherche. Par exemple, un fichier légitime modifié par un acteur menaçant :

Correspondance

The Correspondance la section renvoie des valeurs lorsque les correspondances pertinentes sont trouvées. Cette section est utile lorsque vous souhaitez rechercher des événements dans une période spécifique. Par exemple :

$value1, $value2 sur 2m

Tout d’abord, $value1 and $value2 doivent être déclarées dans la section Événements . Ensuite, ces variables devraient avoir des valeurs qui se produisent dans la période choisie, afin que la règle puisse exclure le reste des événements. En d’autres termes, la section Correspondance vous aide à purger les événements et à être plus précis.

Condition

Dans la section Condition , vous pouvez spécifier la condition de correspondance sur les événements et les variables définies dans la section Événements . Ici vous pouvez joindre tous les prédicats en utilisant les opérateurs “et” / “ou”. Par exemple :

$e1 et $value1

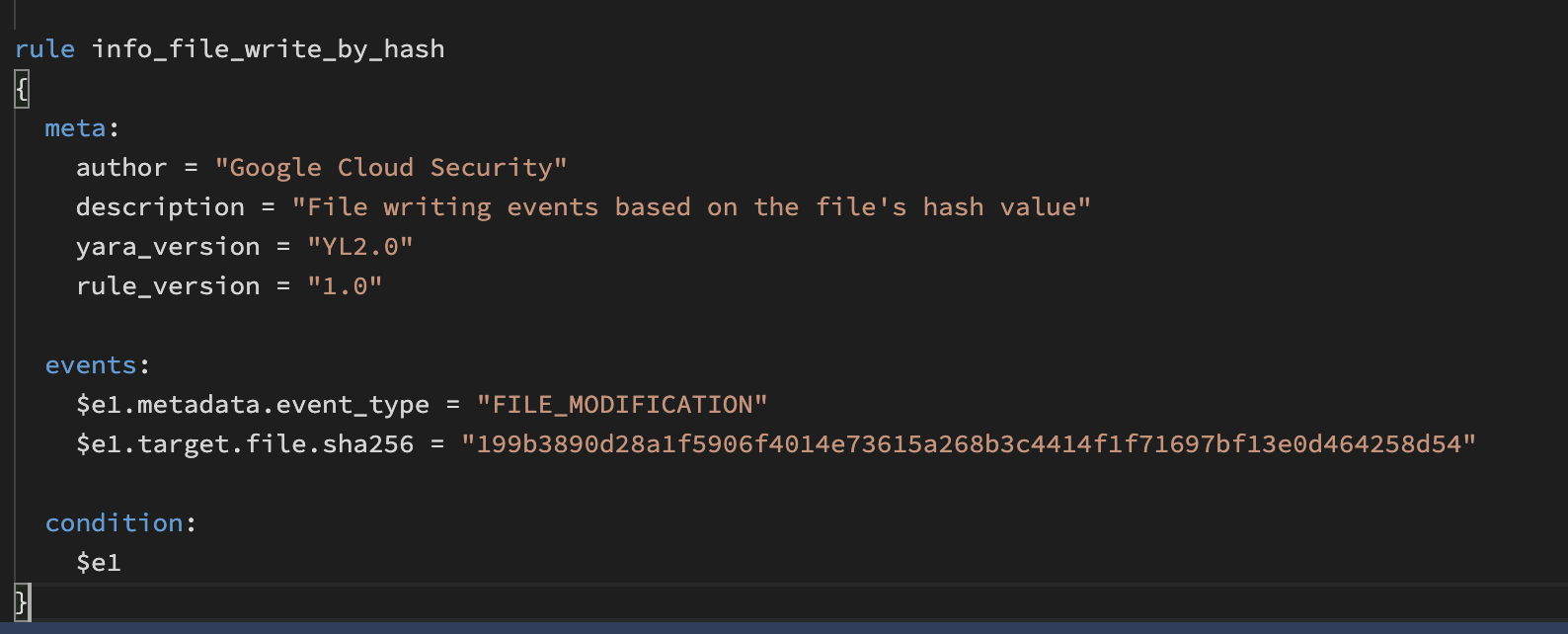

Règle

En conséquence, vous obtiendrez la règle suivante créée par le moteur de règles Chronicle Detect avec les paramètres correspondants :

Recommandations

Pour approfondir le langage YARA-L et le processus de création de règles Google Chronicle, lisez la documentation correspondante sur le moteur de règles Chronicle Detect. Pour perfectionner vos compétences en détection, commencez à expérimenter avec certaines règles et comparez leur structure avec le code source disponible dans le dépôt GitHub de Chronicle. De plus, vous pouvez trouver plus de 500 règles YARA-L développées par l’équipe SOC Prime dans Threat Detection Marketplace.

Références

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

Explorer Threat Detection Marketplace pour accéder à une vaste collection d’algorithmes SIEM et EDR adaptés à l’environnement de l’organisation et au profil de menace, y compris plus de 500 détections YARA-L 2.0 pour votre instance Chronicle. Vous efforcez de maîtriser vos compétences en chasse aux menaces ? Rejoignez notre Bibliothèque Cyber pour obtenir un accès direct à la connaissance en cybersécurité avec des guides pratiques perspicaces pour diverses solutions SIEM, EDR et NTDR et des webinaires en ligne approfondis.