Avec le déclenchement de la cyber guerre mondiale, l’activité malveillante du groupe d’espionnage cyber Armageddon alias Gamaredon ou UAC-0010 a été mise sous les projecteurs dans l’arène des menaces cybernétiques ciblant les organismes d’État ukrainiens. Le collectif de hackers a lancé une série de cyberattaques par hameçonnage, y compris des campagnes en mai répandant le malware GammaLoad.PS1_v2 et en avril 2022. Le 10 août 2022, le CERT-UA a publié une nouvelle alerte avertissant les défenseurs cyber des attaques de hameçonnage en cours en Ukraine utilisant les malwares GammaLoad et GammaSteel.

Activité APT Armageddon (UAC-0010) : Analyse des dernières campagnes répandant les charges utiles GammaLoad et GammaSteel

Tout au long du premier semestre 2022, depuis l’invasion à grande échelle de l’Ukraine par la Russie, le tristement célèbre groupe APT soutenu par la nation russe connu sous le nom de Armageddon alias UAC-0010 a activement exploité le vecteur d’attaque par hameçonnage et lancé de nombreuses campagnes malveillantes ciblées contre l’Ukraine. Le collectif de hackers a massivement distribué des droppers HTM qui déclenchent des chaînes d’infection et déploient la charge utile GammaLoad.PS1 sur les systèmes compromis.

Selon la recherche en cybersécurité couverte dans l’alerte du CERT-UA CERT-UA#5134, les attaquants visent à voler des données basées sur la liste définie d’extensions ainsi que les identifiants des utilisateurs depuis les navigateurs web. Pour accéder à ces données sensibles, les acteurs de menace exploitent les malwares GammaSteel.PS1 et GammaSteel.NET, le premier étant l’itération PowerShell du voleur d’informations HarvesterX précédemment utilisé.

Dans les dernières campagnes, le groupe APT Armageddon a également recours aux attaques par injection de modèle à distance en infectant le fichier modèle au moyen d’une macro malveillante qui génère une URL et l’ajoute comme pièce jointe au document nouvellement créé. Cela mène à l’infection de tous les fichiers créés sur l’ordinateur de la victime et à leur distribution non intentionnelle par l’utilisateur compromis.

Les acteurs de menace appliquent principalement des tâches programmées, la branche du registre Run, et modifient les environnements pour obtenir la persistance et déployer les charges utiles, ainsi que pour exécuter des scripts PowerShell malveillants et abuser de fichiers exécutables légitimes comme wscript.exe or mshta.exe.

Détecter l’activité malveillante de l’APT Armageddon alias UAC-0010

En raison du volume croissant des campagnes de hameçonnage attribuées à l’activité adversaire du groupe APT Armageddon lié à la Russie, les praticiens de la cybersécurité cherchent de nouvelles façons d’identifier rapidement la présence malveillante de logiciels malveillants connexes dans leur environnement. La plateforme Detection as Code de SOC Prime offre une liste organisée de Sigma rules étiquetées en conséquence en fonction de l’identifiant du groupe « UAC-0010 » pour simplifier la recherche de contenu pour l’activité malveillante associée. Les alertes de haute fidélité et les requêtes de chasse provenant de cette collection d’algorithmes de détection sont convertibles aux technologies SIEM, EDR et XDR leader de l’industrie.

Suivez le lien ci-dessous pour accéder instantanément à la pile de détection dédiée disponible directement depuis le moteur de recherche des menaces cyber de SOC Prime, ainsi qu’à des informations contextuelles complètes enrichies avec les références MITRE ATT&CK® et CTI, des binaires exécutables liés aux Sigma rules, et plus de métadonnées pertinentes :

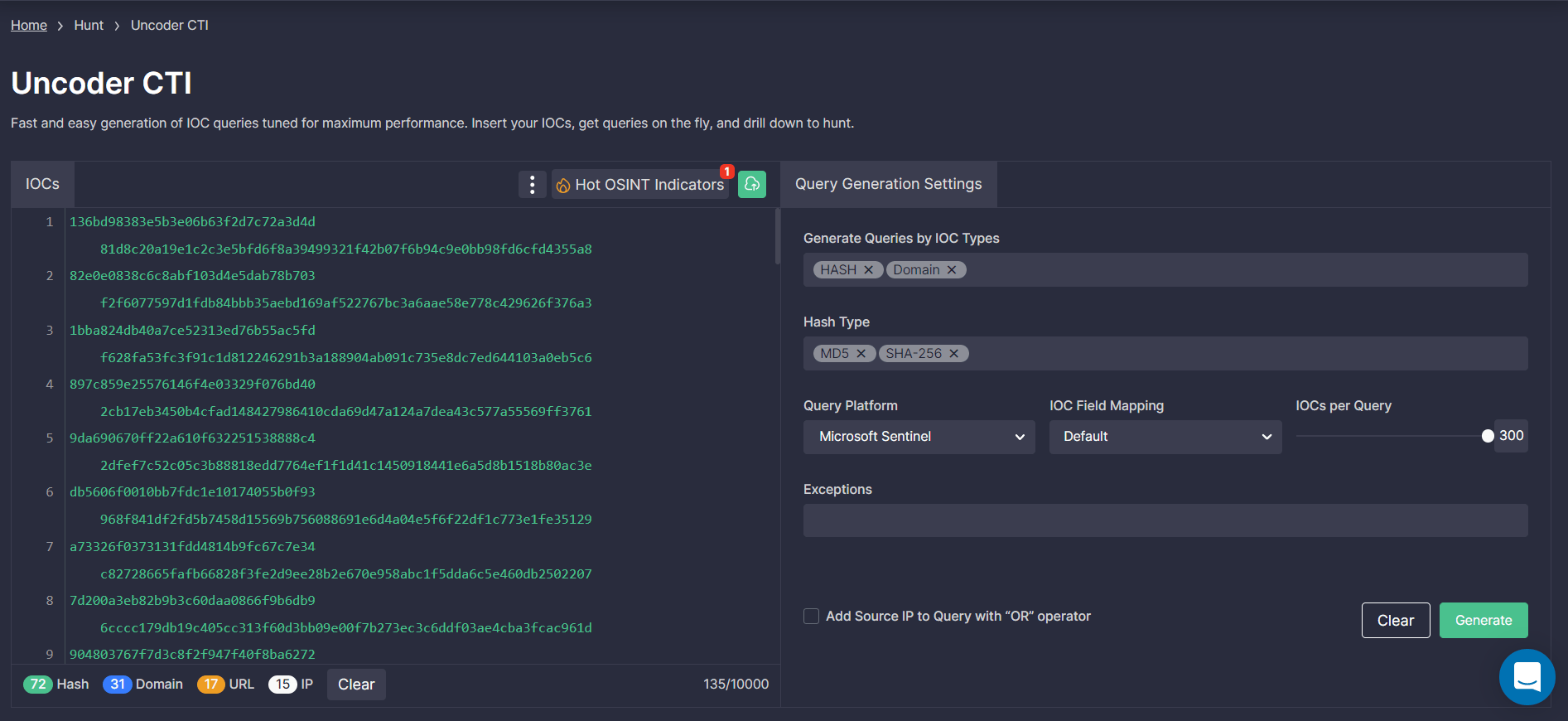

Les chasseurs de menaces et les spécialistes en cyber renseignement peuvent également rechercher des indicateurs de compromis associés à l’activité malveillante du groupe UAC-0010 couverte dans la dernière alerte du CERT-UA. De plus, les équipes peuvent tirer parti de Uncoder.CTI pour générer des requêtes IOC personnalisées pertinentes prêtes à être exécutées dans l’environnement SIEM ou XDR sélectionné.

Pour obtenir plus de Sigma rules pour détecter l’activité malveillante du collectif de hackers Armageddon, également surnommé Gamaredon, cliquez sur le bouton Détecter et Chasser . Les utilisateurs non enregistrés de SOC Prime peuvent également accéder instantanément aux détections enrichies de contexte pour les menaces associées en utilisant notre moteur de recherche des menaces cyber en cliquant sur le bouton Explorer le Contexte Threat ci-dessous.

Détecter & Chasser Explorer le Contexte Threat

Contexte MITRE ATT&CK®

Pour plonger dans le contexte MITRE ATT&CK relatif à l’activité malveillante des acteurs de la menace Armageddon (UAC-0010), toutes les Sigma rules dans la pile de détection susmentionnée sont alignées avec le cadre MITRE ATT&CK® abordant les tactiques et techniques correspondantes :