Tout au long de la seconde moitié de décembre 2023, les chercheurs en cybersécurité ont découvert une série d’attaques de phishing contre des agences gouvernementales ukrainiennes et des organisations polonaises attribuées à la célèbre collectif de hackers APT28 soutenu par l’État russe. CERT-UA a récemment publié un avertissement couvrant l’aperçu détaillé des dernières attaques d’APT28, de la compromission initiale à la menace posée au contrôleur de domaine en une heure.

Description de l’attaque de phishing APT28

Le 28 décembre 2023, CERT-UA a publié une alerte de sécurité couvrant une vague de nouvelles attaques de phishing par le groupe APT28 lié à l’État russe (alias Fancy Bear APT ou UAC-0028) contre des agences gouvernementales ukrainiennes et plusieurs organisations en Pologne. Les e-mails de phishing envoyés par les adversaires contiennent des liens vers des fichiers nuisibles visant à infecter les systèmes ciblés avec des échantillons de logiciels malveillants.

Les liens malveillants mentionnés ci-dessus redirigent les utilisateurs ciblés vers un site web menant au téléchargement d’un fichier de raccourci via JavaScript et le protocole d’application “search” (“ms-search”). L’ouverture du fichier de raccourci exécute une commande PowerShell conçue pour télécharger à partir d’une ressource distante (SMB) et lancer par la suite un document leurre, ainsi que l’interpréteur du langage de programmation Python et le logiciel malveillant MASEPIE basé sur Python. Ce dernier télécharge et lance OPENSSH pour le tunneling, STEELHOOK, un script PowerShell conçu pour le vol de données depuis les navigateurs Internet, et la porte dérobée OCEANMAP. De plus, dans l’heure qui suit la compromission initiale, IMPACKET, SMBEXEC et d’autres outils offensifs sont créés, facilitant la reconnaissance du réseau et tentant d’autres mouvements latéraux.

MASEPIE, de la boîte à outils des adversaires du groupe, est un malware basé sur Python avec des capacités principales conçues pour le transfert de fichiers et l’exécution de commandes utilisant le protocole TCP. Les données sont chiffrées via l’algorithme AES-128-CBC. La porte dérobée atteint la persistance en créant une clé « SysUpdate » dans la branche “Run” du registre du système d’exploitation et un fichier LNK dans le répertoire de démarrage.

La porte dérobée OCEANMAP appliquée est un malware basé sur C# qui utilise IMAP pour l’exécution de commandes. Les commandes sont encodées en base64 dans les brouillons d’e-mails. Le malware inclut un mécanisme de mise à jour de la configuration, corrigeant les fichiers exécutables de la porte dérobée, puis redémarrant le processus. OCEANMAP atteint la persistance en créant un fichier “VMSearch.url” dans le répertoire de démarrage.

Les TTP observés sont courants pour le groupe APT28 qui a lancé des campagnes de spear-phishing contre l’Ukraine depuis au moins juin 2021, tirant parti de logiciels malveillants de cyber-espionnage pour infecter les réseaux ciblés.

Notamment, les dernières campagnes offensives révèlent que les acteurs de la menace s’efforcent d’élargir la portée des attaques et d’infecter l’ensemble du système d’information et de communication à l’échelle de l’organisation. Ainsi, la compromission de tout poste de travail peut constituer une menace pour l’ensemble du réseau.

Détecter les attaques APT28 couvertes dans l’alerte CERT-UA#8399

Le groupe APT28 soutenu par la Russie explore continuellement de nouvelles stratégies offensives pour cibler l’Ukraine et ses alliés dans le domaine cyber. Avec la publication de la nouvelle alerte CERT-UA#8399 axée sur la dernière activité des adversaires contre les organisations ukrainiennes et polonaises, la plateforme SOC Prime offre une liste organisée d’algorithmes de détection basés sur le comportement pertinents. Suivez le lien ci-dessous pour explorer toutes les règles Sigma dédiées filtrées par le tag personnalisé “CERT-UA#8399”, explorer leurs traductions multi-plateformes, et plonger dans le contexte MITRE ATT&CK® pour une attribution des attaques plus rapide.

Règles Sigma pour détecter les attaques APT28 basées sur l’alerte CERT-UA#8399

Pour renforcer les capacités de défense cyber proactive, les organisations progressistes peuvent tirer parti de l’ensemble de la pile de détection liée aux opérations offensives d’APT28. Cliquez sur Explorer les détections pour accéder à plus de 70 règles Sigma enrichies de contexte adressant les menaces existantes et émergentes attribuées à l’activité des adversaires du groupe.

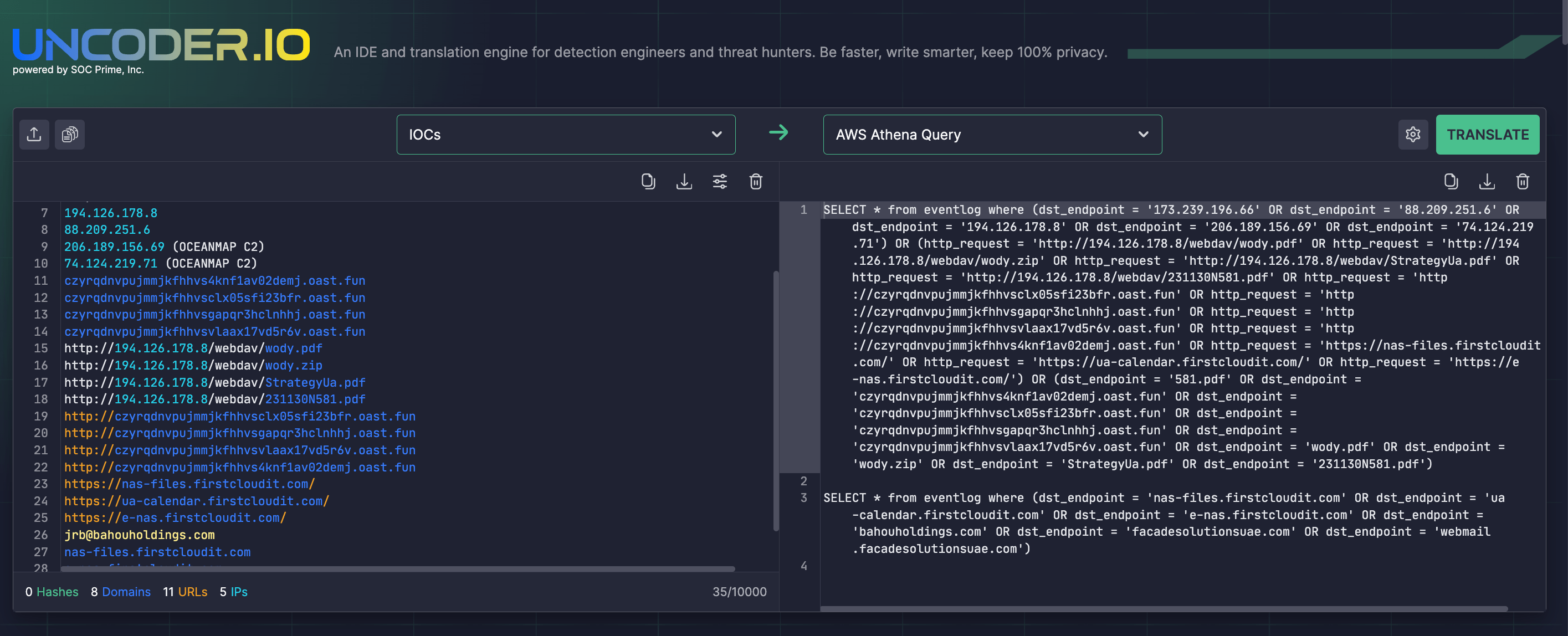

Les ingénieurs de sécurité peuvent également optimiser la correspondance rétroactive des IOCs basée sur les indicateurs de compromission du rapport CERT-UA pertinent en utilisant Uncoder IO. Avec l’IDE open-source pour l’ingénierie de la détection, les équipes peuvent analyser les renseignements sur les menaces à partir de l’ alerte CERT-UA et la convertir en requêtes IOC personnalisées adaptées au langage de cybersécurité utilisé.

Contexte MITRE ATT&CK

Tirer parti de MITRE ATT&CK fournit une visibilité granulaire dans le contexte des opérations offensives attribuées à APT28. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées adressant les tactiques, techniques et sous-techniques ATT&CK correspondantes utilisées dans la dernière campagne contre le secteur public ukrainien et les organisations polonaises.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | System Binary Proxy Execution: Regsvr32 (T1218.010) | |

Hide Artifacts: Hidden Windows (T1564.003) | ||

Masquerading (T1036) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Protocol Tunneling (T1572) |