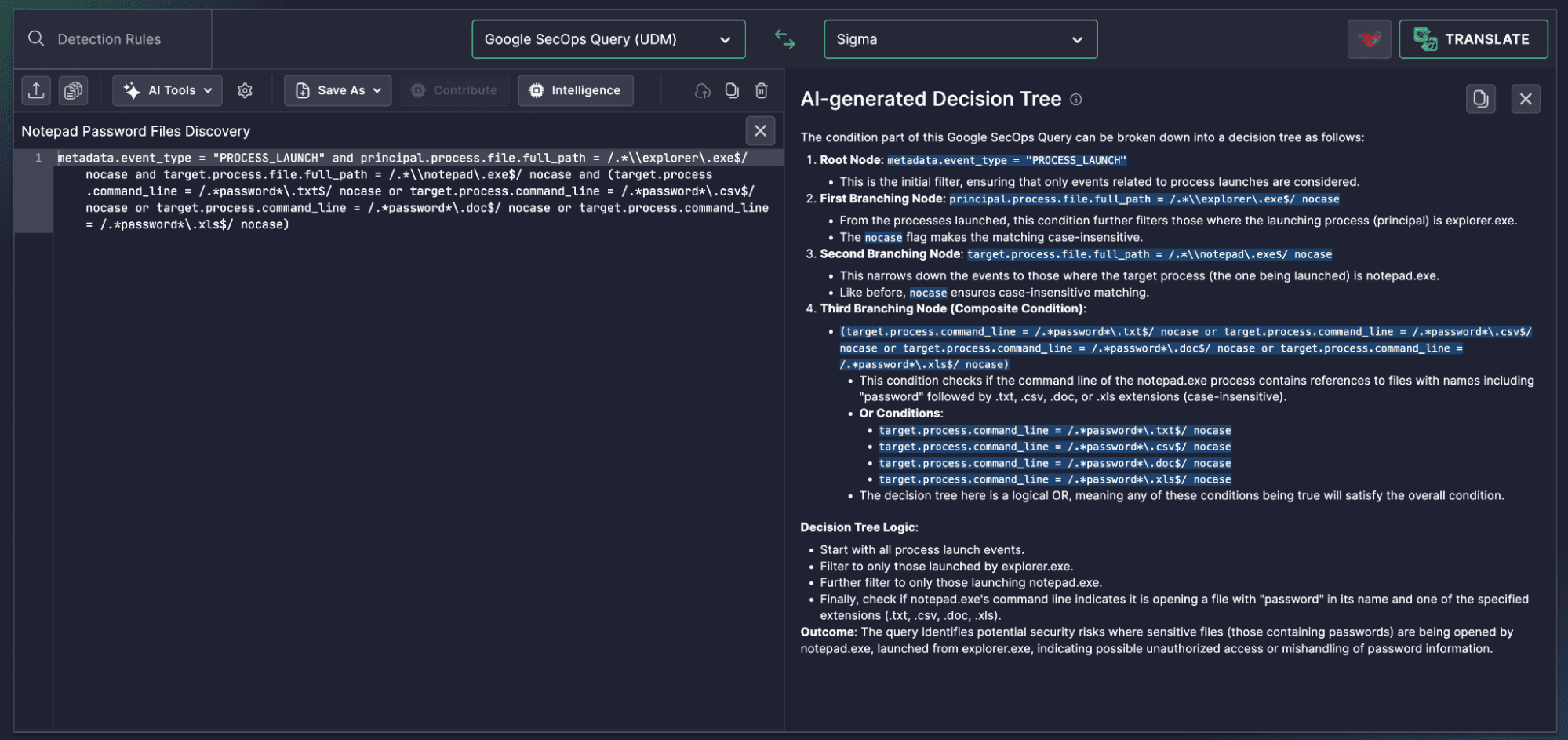

En los entornos híbridos de hoy, herramientas legítimas como el Bloc de notas pueden ser utilizadas silenciosamente para ver o preparar datos sensibles como archivos de contraseñas, especialmente por insiders o actores de amenazas de baja intensidad. Mientras Google SecOps (UDM) admite detecciones altamente específicas, la lógica detrás de ellas a menudo es compleja y estratificada.

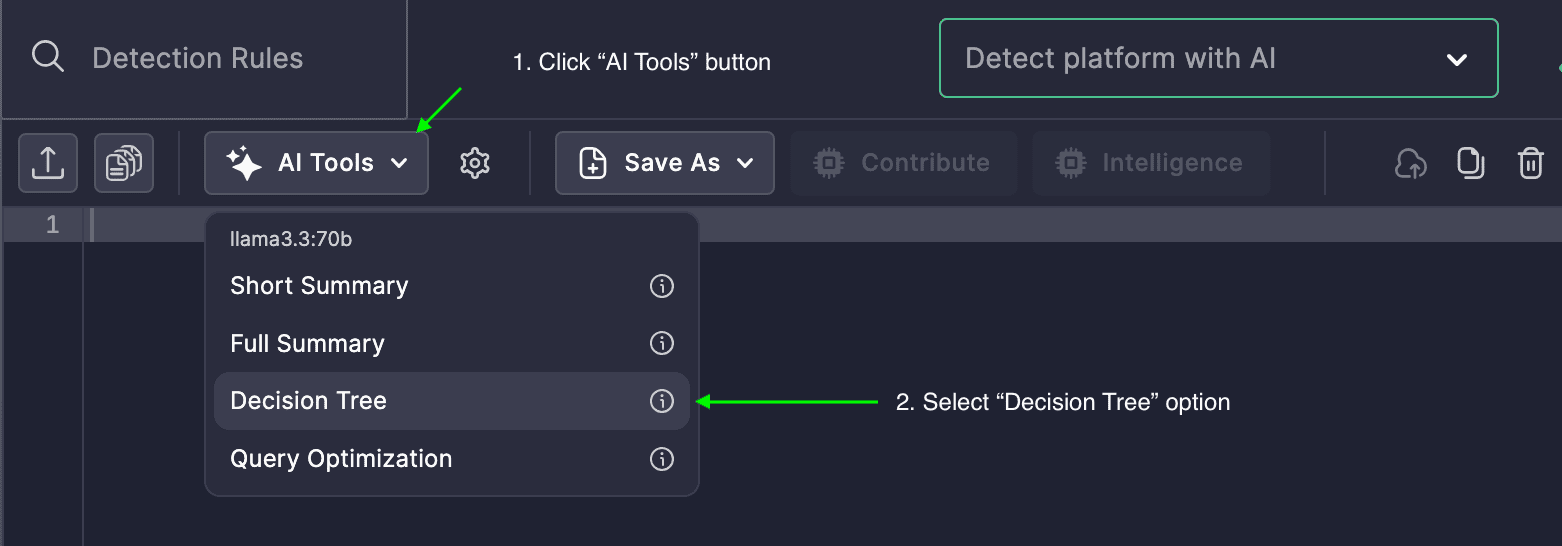

Por eso, la Árbol de Decisión de Uncoder AI generada por IA se ha convertido en un activo esencial, ayudando a los analistas no solo a leer, sino a entender y actuar sobre la lógica de detección más rápidamente.

Enfoque de detección: Acceso a archivo de contraseñas mediante el Bloc de notas

Esta regla rastrea cuando:

- Un proceso es iniciado por explorer.exe

- El proceso lanzado es notepad.exe

- La línea de comandos hace referencia a archivos que contienen «password» con extensiones como

.txt,.csv,.doc, o.xls

- Acceso interno a credenciales en texto claro

- Espionaje no autorizado de listas de contraseñas exportadas

- Uso indebido de herramientas básicas del sistema operativo para reconocimiento o fuga de datos

Cómo ayudó el Árbol de Decisión generado por IA

Uncoder AI transformó automáticamente la consulta UDM en un árbol de lógica estructurado, revelando:

- Verificación de tipo de evento – Solo se consideran eventos de PROCESO_LANZADO

-

Filtro de proceso padre – Debe ser

explorer.exe(el usuario abre el archivo manualmente) - Filtro de proceso lanzado – Debe ser notepad.exe

-

Coincidencia de nombre de archivo – La línea de comandos debe incluir términos como

password.txt,password.csv, etc.

Cada rama de la lógica se explica claramente, con patrones de regex visualizados como condiciones OR bajo un único nodo. Esto reduce la fricción en entender y documentar lo que se está detectando, y por qué.

Por qué esto importa

Los equipos de seguridad que investigan el uso indebido de credenciales o amenazas internas a menudo luchan por explicar cómo how funciona realmente una regla de detección. Con Uncoder AI, la suposición ya no es necesaria.

¿El resultado?

- Incorporación más rápida de analistas

- Documentación de detección más clara

- Mayor confianza en la evaluación y escalamiento de incidentes

Ya sea que estés cazando amenazas o validando el cumplimiento, entender quién abrió password.xls desde explorer.exe mediante el Bloc de notas puede hacer o deshacer tu investigación.

De la consulta a la claridad, sin problemas

Google SecOps ofrece potentes capacidades de detección, y con la Árbol de Decisión de Uncoder AI generada por IA, esas capacidades se vuelven transparentes, enseñables y desplegables en cualquier SOC.