El 1 de octubre, la Agencia de Seguridad de Infraestructura y Ciberseguridad publicó un aviso conjunto de ciberseguridad de CISA y el FBI sobre la actividad de amenaza afiliada al Ministerio de Seguridad del Estado de China, emitido como Alerta AA20-275A.

Esta alerta fue enviada para resonar con las crecientes tensiones entre Estados Unidos y China, que siguieron a las acusaciones de medidas de control insuficientes tomadas por China debido al brote de coronavirus, así como cargos de violaciones de derechos humanos, espionaje y robo de propiedad intelectual.

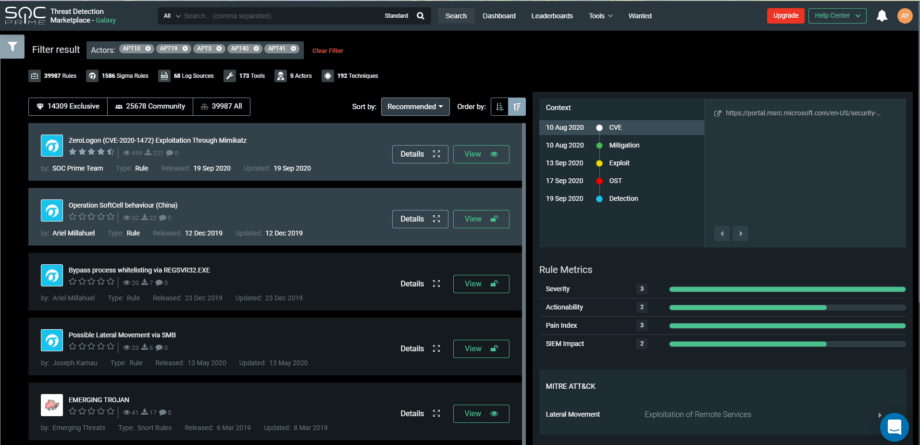

SOC Prime, como pionero y organización líder en la industria para la Detección como Código, siempre está atento a las amenazas emergentes para ayudar a los profesionales de la seguridad a defenderse proactivamente contra ellas. Como respuesta a la Alerta AA20-275A, sentimos nuestra responsabilidad de proporcionar a las infraestructuras críticas información sobre la gravedad de las amenazas e instrucciones de mitigación utilizando las capacidades de Threat Detection Marketplace. Aquí puede encontrar información sobre el contenido de detección más dirigido que aborda herramientas y marcos comúnmente implementados que a menudo utilizan los actores de amenaza chinos, así como las principales vulnerabilidades explotadas por los grupos APT.

Actores de Amenaza

Una variedad de industrias estadounidenses han caído presa de los ciberdelitos dirigidos atribuidos a los grupos APT patrocinados por el estado chino. En sus actividades maliciosas, los notorios actores de amenaza mencionados en el Alerta AA20-275A atacaron instalaciones críticas de fabricación, instituciones financieras y gubernamentales, activos industriales de defensa, organizaciones de salud y establecimientos educativos.

| Actores de amenaza chinos | Contenido de detección |

| APT3 | Contenido para detectar ataques de APT3 |

| APT10 | Contenido para detectar ataques de APT10 |

| APT19 | Contenido para detectar ataques de APT19 |

| APT40 (también conocido como Leviathan) | Contenido para detectar ataques de APT40 |

| APT41 | Contenido para detectar ataques de APT41 |

Herramientas y Marcos

A continuación, proporcionamos enlaces al contenido de detección sobre Hacktools comúnmente utilizados por los actores de amenaza chinos asociados con los ataques TTP orquestados que tienen como objetivo las redes empresariales y mencionados en el Alerta AA20-275A.

| Herramientas utilizadas por los actores de amenaza chinos | Contenido práctico en Threat Detection Marketplace |

| Cobalt Strike | Contenido contra Cobalt Strike |

| Mimikatz | Contenido para detectar Mimikatz |

| PoisonIvy | Contenido para detectar PoisonIvy |

| PowerShell Empire | Contenido para detectar PowerShell Empire |

| China Chopper Web Shell | Contenido para detectar China Chopper Web Shell |

Vulnerabilidades CVE

Para proteger las redes empresariales críticas, es vital adoptar recomendaciones técnicas sobre la corrección de vulnerabilidades conocidas. Para reducir la vulnerabilidad general de la infraestructura, las organizaciones deben mantener un ciclo de corrección. Threat Detection Marketplace ofrece contenido práctico para detectar actividades maliciosas conectadas con la explotación de vulnerabilidades enumeradas en el Alerta AA20-275A.

| Vulnerabilidad | Contenido para detectar actividad maliciosa |

| CVE-2012-0158 | Contenido para detectar CVE-2012-0158 |

| CVE-2020-5902 | Contenido para detectar CVE-2020-5902 |

| CVE-2019-19781 | Contenido para detectar CVE-2019-19781 |

| CVE-2019-11510 | Contenido para detectar CVE-2019-11510 |

| CVE-2020-10189 | Contenido para detectar CVE-2020-10189 |

¿Listo para probar SOC Prime Threat Detection para potenciar sus soluciones de seguridad? Regístrate gratis. O únete al Programa Threat Bounty para desarrollar tu propio contenido y compartirlo con la comunidad de Threat Detection Marketplace.